- Ограничение доступа к компьютеру из сети

- Windows: Запретить сетевой доступ под локальным учетным записям

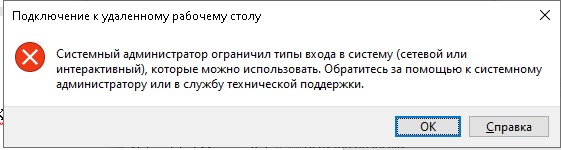

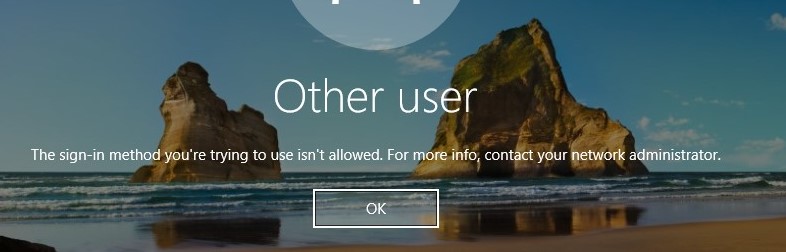

- Запрет на вход через RDP для локальных пользователей и администратора

- Запрет сетевого доступа к компьютеру по сети

- Запретить локальный вход в Windows

- Настраиваем локальную сеть дома: оборудование, доступ к общим папкам и принтерам

- Содержание

- Содержание

- Для чего нужна локальная сеть

- Что нужно для создания локальной сети

- Нужное оборудование у нас есть, что дальше?

- Настройка обнаружения

- Теперь наступает важный этап работы: настроить сетевое обнаружение и общий доступ к файлам

- Как открыть доступ к папкам?

- Как подключить принтер в локальную сеть

- Администрирование и создание локальных сетей с помощью программ

- RAdmin

- Hamachi

- Стерильный вход: Как ограничить доступ к своему компьютеру

- А нужно ли это

- Пароль на включение компьютера

- Другие средства ограничения доступа

- Homesoft KEY 1.0 b.7

- WinLock 1.75

- NVD Monitor 3.0

- Форпост 2.2D

- Desktop-Lok 6.0.0

- Limited Access 2.0

- DeviceLock ME 1.0 Beta 2

- AdjustCD 5.0 beta

Ограничение доступа к компьютеру из сети

Приветствую, уважаемые коллеги и участники форума.

Решил таки запостить такую тему, как ограничение доступа к компьютеру из сети, я таким образом «закручиваю» компьютеры на администрируемых мною объектах. Что это дает?

В корпоративной сети это дает ряд преимуществ в повышении эффективности защиты сети от несанкционированного доступа, предупреждает распространение вирусов и прочих сетевых угроз, для дома это защищает Ваш ПК, например, при совместном использовании WiFi с соседом, при компроментации пароля от Вашего домашнего WiFi и подключении к нему других ПК/устройств, или при попытке несанкционированного доступа находясь с «кулхацкером» в одной подсети провайдера.

Данная мера, на мой взгляд, крайне необходима для любого компьютера.

В данной статье будет представлен комплексный метод ограничения при помощи встроенного инструментария операционных систем семейства Windows.

Центр управления сетями и общим доступом.

Первым делом заходим «Пуск=>Панель управления=>Центр управления сетями и общим доступом=>Изменить дополнительные параметры общего доступа»

Изменяем (сверяем) настройки, как показано на скриншоте ниже

Там же в «Центре управления сетями и общим доступом» заходим в «Изменение параметров адаптера» выбираем активный адаптер (который служит для подключения к сети/интернету), нажимаем «Свойства» и снимаем галочку на «Служба доступа к файлам и принтерам Microsoft» и нажимаем «Ok».

Если Ваш ПК не работает в корпоративной сети и Вы не подключаетесь к принтерам и папкам, расшаренных на других ПК в локальной сети и/или к NAS-хранилищу, то можно смело отключить и «Клиент для сетей Microsoft»

Локальная политика безопасности.

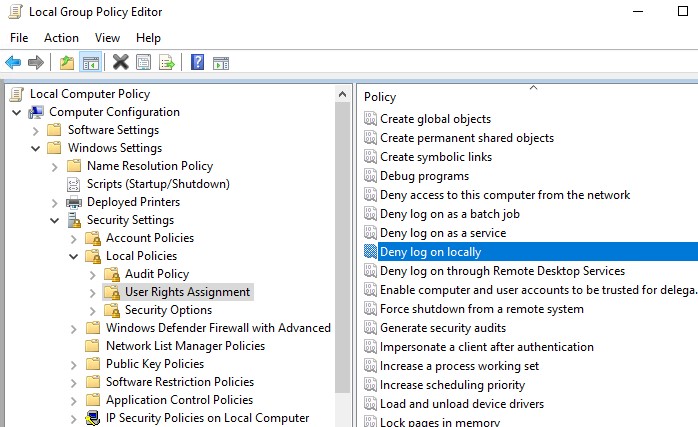

Запускаем оснастку локальной политики безопасности «Win+R=>secpol.msc=>Enter», и сразу же переходим в «Параметры безопасности=>Локальные политики=>Назначение прав пользователя».

Находим там два пункта и применяем к ним следующие действия:

1. Доступ к компьютеру из сети – удаляем всех имеющихся там пользователей и групп;

2. Отказать в доступе к этому компьютеру из сети – добавляем «Все».

Внимание: данный способ неприменим к версиям «Windows Home/Basic», т.к. в них доступ к данной оснастке закрыт.

На этом этапе всё.

Запускаем Службы: «Win+R=>services.msc=>Enter», находим службу Брандмауэра и убеждаемся, что она запущена, если отключена – запускаем.

Для большей отказоустойчивости, раз уж мы здесь, в свойствах службы на вкладке «Восстановление» выставляем перезапуск служб во всех 3(трех) случаях, а интервал перезапуска ставим на 0(ноль).

Теперь запускаем сам брандмауэр «Win+R=>wf.msc=>Enter»

В открывшемся окне переходим в «Свойства» и устанавливаем блокировку для всех профилей

После чего должно получиться следующее

Удаляем в правилах входящих подключений все.

Создаем правило в брандмауэре, в данном случае, открываем порты для исходящих соединений:

Если требуется создать правило для ip-адреса, то на втором этапе выбираем тип правила «Настраиваемые»:

Если необходимо сделать так, чтобы компьютер пинговался из локальной сети, то создаем правило для протокола ICMP, если нет, то оставляем пустым.

Лично я на рабочих машинах оставляю ICMP и открываю порт TCP 4899 для Radmin’а, а на домашнем ПК вообще не использую никаких правил для входящих подключений, т.е. оставляю это поле пустым.

В правилах исходящих подключений создайте настраиваемые правила следующих назначений:

Правило для портов UDP 53, 67, 68, 123 где:

Порт 53 – DNS;

Порты 67 и 68 – DHCP (если используется статический ip-адрес, то можно не открывать);

123 – NTP (используется для синхронизации времени).

Правило для портов TCP 80, 443, где:

Порт 80 – HTTP;

Порт 443 – HTTPS.

Без этих портов интернет через браузеры работать не будет.

Настраиваемое правило, в котором необходимо указать ip-адрес роутера

Остальные правила для исходящих соединений, например, открытие портов на игровые сервера, создаются по мере необходимости.

Для дома я открываю порты HTTP/HTTPS, NTP, DNS и ip-адрес роутера, в принципе, этого более чем достаточно.

Список портов TCP/UDP

Важно: необходимо в обязательном порядке отслеживать настройки брандмауэра не предмет лишних правил при установке программ, плагинов, драйверов и прочего софта!

Теперь нужно, как говорится, «затянуть гайки».

Идем в «Свойства системы=>Настройка удаленного доступа», снимаем галку на «Разрешить подключение удаленного помощника к этому компьютеру» и попутно проверяем, чтобы был выбран пункт «Не разрешать подключаться к этому компьютеру».

Потом шагаем в «Управление компьютером=>Локальные пользователи и группы=>Пользователи»

На всякий случай, отключаем неактивных пользователей, в частности учетную запись «Гость».

На действующую учетную запись, под которой Вы работаете в системе, установите надежный пароль.

Внимание: данный способ неприменим к версиям «Windows Home/Basic», т.к. в них доступ к данным функциям закрыт.

Снова запускаем Службы: «Win+R=>services.msc=>Enter»

Останавливаем и отключаем следующие службы:

— Обнаружение SSDP;

— Общий доступ к подключению к Интернету (ICS);

— Поставщик домашней группы;

— Публикация ресурсов обнаружения функций;

— Рабочая станция;

— Сервер.

Вот так, при помощи несложных манипуляций, а главное, не прибегая к использованию сторонних программ, можно эффективно ограничить доступ к своему компьютеру из сети.

Примечание: опубликованный в данной статье метод защиты применим к операционным системам Windows 7/8/8.1/10.

Windows: Запретить сетевой доступ под локальным учетным записям

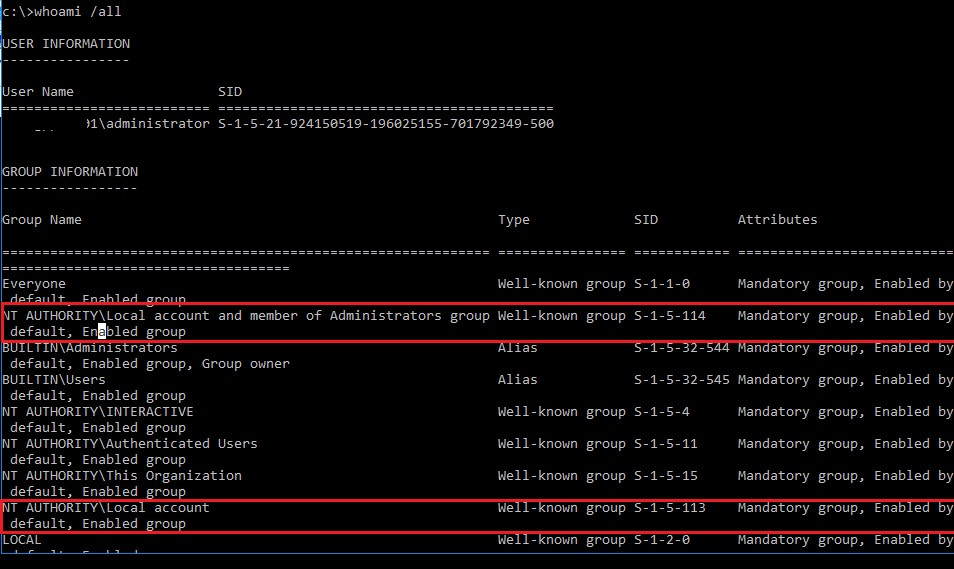

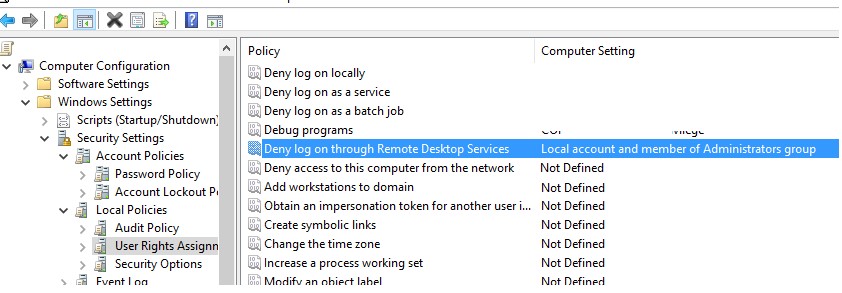

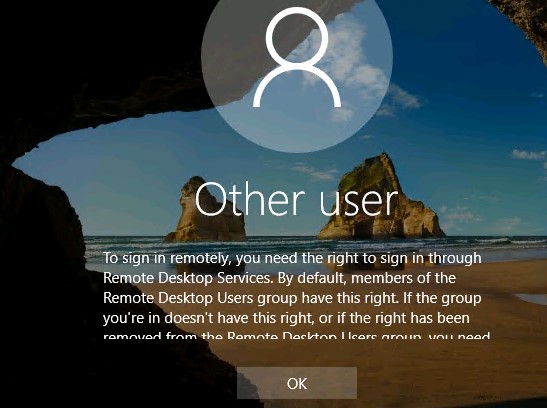

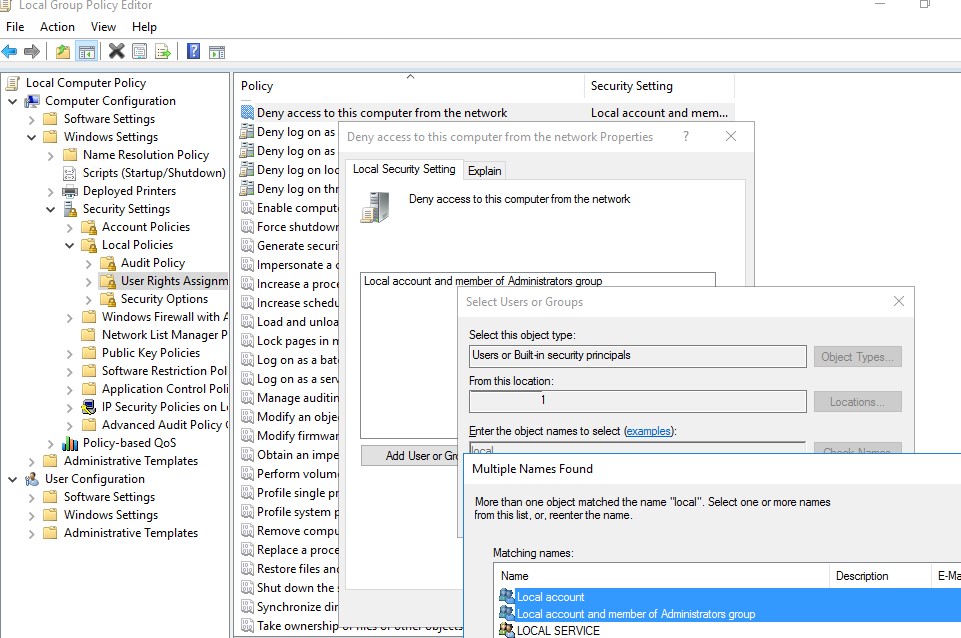

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

| S-1-5-113 | NT AUTHORITY\Local account | Все локальные учетная запись | |

| S-1-5-114 | NT AUTHORITY\Local account and member of Administrators group |

| Если вы забыли пароль BIOS |

|

Desktop-Lok 6.0.0

Разработчик: Coqui SoftDev Vic Vega

Язык интерфейса: Английский

С помощью этой программы вы сможете защитить свой компьютер от нежелательных вторжений. Будучи запущенной, программа демонстрирует картинку рабочего стола, но для доступа к каким-либо функциям пользователь должен ввести свое имя и пароль. Довольно неплохая утилита, надежно спасающая вашу систему от набегов “чайников”.

Limited Access 2.0

Разработчик: Рутштейн Александр Вадимович

Язык интерфейса: Русский/Английский

Этот продукт своими возможностями напоминает предыдущий, отличаясь от него тем, что здесь можно сделать не просто картинку рабочего стола, а полноценный десктоп с действующими ярлычками для “разрешенных” программ. Данное приложение оптимально подходит для случая, когда другим пользователям вашего компьютера нужна только пара программ, а вот остальное им лучше не трогать.

Демонстрационные версии большинства описанных программ вы сможете найти на нашем диске. Единственное, чего там нет — это “Форпоста”. Мы не рискнули выкладывать на компакт столь “опасную” для вашей системы программу. Но если она вас заинтересовала — качайте ее на свой страх и риск по адресу, указанному в тексте.

DeviceLock ME 1.0 Beta 2

Разработчик: Smartline Inc.

Язык интерфейса: Русский

Данная утилита служит для ограничения доступа к различным дискам (как винчестерам, так и cd-, zip- и floppy-дисководам). Основное предназначение программы — защита важных данных, например, дистрибутивов софта, документов и т.п. Кроме того, крайне полезной может оказаться возможность отключения стандартного дисковода. Ведь вирусы и трояны в большинстве случаев попадают в систему с зараженных дискет, принесенных “заботливыми” товарищами. Излишне доверчивые и неискушенные люди навряд ли додумаются проверить дискетку антивирусом, результатом чего может стать девственно чистый винт или похищенный пароль для доступа в Интернет.

AdjustCD 5.0 beta

Разработчик: LeSamiro Software

Язык интерфейса: Английский

Помимо рассмотренных, существует немало различных утилит, защищающих вашу систему от посторонних вторжений (впрочем, упомянутые в статье программы — на наш взгляд, лучшие), многие из которых весьма полезны. Единственное, о чем следует предупредить, это возможные проблемы с некорректной работой приложений. Поэтому не злоупотребляйте такими штучками — помните, что это палка о двух концах. Что вы будете делать, если сами попадетесь в свою же ловушку? Будьте внимательны и старайтесь не использовать особо “крутые” защиты, лучше ограничьтесь программами попроще.