- Смарт-карты. Часть 1. Принципы работы

- Применение смарт-карты

- Работа смарт-карты

- Карты Native и Javacard

- Начало работы с виртуальными смарт-картами: пошаговое руководство

- Предварительные условия

- Шаг 1. Создание шаблона сертификата

- Создание шаблона сертификата

- Шаг 2. Создание виртуальной смарт-карты TPM

- Создание виртуальной смарт-карты TPM

- Шаг 3. Регистрация сертификата на виртуальную смарт-карту TPM

- Регистрация сертификата

- Создание и использование виртуальных смарт-карт на домашнем ПК с Windows 8

- Проверка наличия в компьютере модуля TPM

- Инициализация модуля TPM

- Создание виртуальной смарт-карты

- Формирование сертификата

- Изменение ПИН-кода виртуальной смарт-карты

- Запрет входа без виртуальной смарт-карты

- Как открыть смарт карту на компьютере

- Работа со смарт-картой на компьютере

- В ОС Windows

- Изменение PIN-кода

- Просмотр сведений об устройстве

- Просмотр версии установленного комплекта драйверов Рутокен

- Выбор криптопровайдера, используемого по умолчанию, для устройства Рутокен

- Выбор метода генерации ключевых пар RSA

- Выбор настроек для PIN-кода

- Указание имени устройства Рутокен

- Разблокировка Администратором PIN-кода Пользователя

- Форматирование Рутокена

- В ОС семейства GNU\Linux

- Проверка корректности подключения считывателя для смарт-карт к компьютеру

- Установка дополнительного программного обеспечения

- Проверка работы Рутокен ЭЦП 3.0 NFC в системе

- Изменение PIN-кода Пользователя

- В macOS

- Проверка корректности подключения считывателя для смарт-карт к компьютеру

- Определение названия модели смарт-карты

- Проверка работы смарт-карты в системе

- Изменение PIN-кода смарт-карты

- Работа со смарт-картой на мобильном устройстве

- В ОС Android

- Установка приложения Панель управления Рутокен на Android

- Подключение Рутокена

- Работа с приложением Панель управления Рутокен

- В iOS

- Технические характеристики смарт-карты Рутокен ЭЦП 3.0 NFC

Смарт-карты. Часть 1. Принципы работы

Все мы пользуемся разными видами смарт-карт в повседневной жизни. Наиболее яркими примерами смарт-карт являются: SIM-карты, кредитные карты, электронные документы и т.д.

По сути, смарт-карта — это оптимизированный для криптографии микроконтроллер с повышенным уровнем безопасности. Что это означает? В отличие от стандартного микроконтроллера доступ к памяти смарт-карты строго контролируется процессором. Таким образом, чтение данных с карты их написание на ней регулируются ПО самой карты. Более того, производители чипов предпринимают меры по предотвращению несанкционированного доступа (копирования всей памяти, перепрограммирования) к карте на электронном и физическом уровне.

Применение смарт-карты

Смарт-карта используется в тех случаях, когда необходимо удостоверить подлинность ее обладателя. Примером тому служит SIM-карта. Ее главной ролью является доказать оператору, что телефон, подключившийся к сети, принадлежит конкретному абоненту. После подобной проверки оператор сможет направлять коммуникацию с номера и на номер абонента именно тому телефону, а также регистрировать платежный баланс абонента.

Работа смарт-карты

Карты не работают автономно, а только в связке с так называемым терминалом (телефон, банкомат, иной проводной или беспроводной электронный читатель). Читатель обеспечивает карту электричеством и посылает команды. Карта никогда не инициирует коммуникацию, а всегда обязательно отвечает на любые посланные ей терминалом команды. В случае отсутствия ответа карта будет считаться «MUTED», т.е. не работающей. В подобной ситуации терминал либо никак не реагирует на ошибку, либо пытается восстановить общение с картой после осуществления RESET.

На логическом уровне коммуникация между терминалом и картой происходит в формате APDU, описанном стандартом ISO7816-4. Что касается физического уровня, то выше упомянутое общение регулируется не каким-то одним определенным стандартом, а их множеством. К примеру, существуют стандарты для контактного (ISO7816-3 T=0 и T=1, USB и т.д.) и бесконтактного (ISO14443, NFC/SWP) общения.

Карты Native и Javacard

Некоторые смарт-карты выходят в производство с уже заранее установленными на них и не подлежащими изменению, дополнению, либо удалению одной или более программами, предназначенными для исполнения конкретных функций (SIM и USIM, EMV и т.д.). Подобные карты, носящие название Native, являются привлекательными благодаря их низкой цене (при оптовых закупках) и относительной простоте используемого для их программирования кода, что уменьшает вероятность проблем с безопасностью карты. Однако наиболее интересными, на мой взгляд, картами являются карты на основе JavaCard и Global Platform, в которых ОС карты — это платформа, на которой можно установить различные приложения. Приложения, написанные для JavaCard, с использованием стандартных API, можно будет загрузить на все карты, поддерживающие совместимую версию платформы, вне зависимости от производителя карты. Что касается Global Platform, то это набор спецификаций, регулирующий безопасную администрацию карты, в том числе установку, блокировку либо удаление тех или иных приложений, а также управление жизненным циклом (Life Cycle) карты.

Маленькое примечание по поводу администрации карты. Пользователь карты, как правило, не является владельцем и администратором карты. К примеру, администратором SIM-Карты является оператор мобильной связи, а не абонент. Только оператор имеет право устанавливать или удалять приложения на/с карты. Тем не менее, существует также возможность приобрести «пустые» карты для собственной разработки приложений.

Таким образом, в данной части своей статьи я коснулся базиса работы смарт-карты, как на внешнем, так и на внутреннем уровне, а также дал краткое определение понятия смарт-карты. Следующие части статьи я хотел бы посвятить:

Начало работы с виртуальными смарт-картами: пошаговое руководство

Применяется к: Windows 10, Windows Server 2016

В этом разделе для ИТ-специалистов описано, как настроить базовую тестовую среду для использования виртуальных смарт-карт TPM.

Виртуальные смарт-карты — это технология корпорации Майкрософт, которая предлагает сопоставимые преимущества в области безопасности в двух-факторной проверке подлинности с физическими смарт-картами. Кроме того, они обеспечивают большее удобство для пользователей и более низкую стоимость развертывания для организаций. С помощью устройств Trusted Platform Module (TPM), которые предоставляют те же криптографические возможности, что и физические смарт-карты, виртуальные смарт-карты выполняют три ключевых свойства, которые нужны смарт-картам: неэкспортивность, изолированная криптография и антикорминг.

В этом пошаговом октайе показано, как настроить базовую тестовую среду для использования виртуальных смарт-карт TPM. После завершения этого погона на компьютере будет установлена функциональная виртуальная смарт-карта Windows.

Требования к времени

Вы должны быть в состоянии завершить это пополнение менее чем за один час, исключая установку программного обеспечения и настройку тестового домена.

Действия по погонам

**** Важно Эта базовая конфигурация предназначена только для тестовых целей. Он не предназначен для использования в производственной среде.

Предварительные условия

Компьютер с Windows 10 с установленным и полностью функциональным TPM (версия 1.2 или версия 2.0).

Тестовый домен, к которому можно присоединить указанный выше компьютер.

Доступ к серверу в этом домене с полностью установленным и работающим органом сертификации (CA).

Шаг 1. Создание шаблона сертификата

На сервере домена необходимо создать шаблон сертификата, который будет запрашивать виртуальная смарт-карта.

Создание шаблона сертификата

На сервере откройте консоль управления Майкрософт (MMC). Один из способов сделать **** это — **** ввестиmmc.exeв меню Пуск, щелкнуть правой кнопкой мыши mmc.exeи нажмите кнопку Выполнить в качестве администратора.

Щелкните Файл, а затем щелкните Добавить или удалить оснастку.

В доступном списке оснастки щелкните шаблонысертификатов и нажмите кнопку Добавить.

Шаблоны сертификатов теперь находятся в консоли Root в MMC. Дважды щелкните его, чтобы просмотреть все доступные шаблоны сертификата.

Щелкните правой кнопкой мыши шаблон Логотип Smartcard и щелкните Дубликат шаблона.

На вкладке «Совместимость» в органе сертификациипросмотрите выбор и измените его при необходимости.

На вкладке General:

Укажите имя, например логотип виртуальной смарт-карты TPM.

Установите период действия до нужного значения.

На вкладке Обработка запросов:

Установите логотип Purpose to Signature и smartcard.

Щелкните Подсказка пользователя во время регистрации.

На вкладке Криптография:

Установите минимальный размер ключа до 2048.

Нажмите кнопку Запросы должны использовать один из следующих поставщиков, а затем выберите Microsoft Base Smart Card Crypto Provider.

На вкладке Безопасность добавьте группу безопасности, к которую необходимо предоставить доступ для регистрации. Например, если вы хотите предоставить доступ всем **** пользователям, выберите группу **** пользователей с проверкой подлинности и выберите для них разрешения на регистрацию.

Нажмите кнопку ОК, чтобы окончательно изменить изменения и создать новый шаблон. Теперь новый шаблон должен отображаться в списке шаблонов сертификатов.

Выберите файл, а затем нажмите кнопку Добавить или Удалить snap-in, чтобы добавить оснастку сертификационного органа на консоль MMC. На вопрос, какой компьютер вы хотите управлять, выберите компьютер, на котором расположен ЦС, вероятно, локальный компьютер.

В левой области MMC расширите управление сертификацией (Local), а затем расширите свой ЦС в списке сертификационного органа.

Щелкните правой кнопкой мыши шаблоны сертификатов, нажмите кнопку Newи нажмите кнопку Шаблон сертификата для выпуска.

В списке выберите только что созданный шаблон (TPM Virtual Smart Card Logon), а затем нажмите кнопку ОК.

**** Примечание Может занять некоторое время, чтобы ваш шаблон реплицируется на все серверы и становится доступным в этом списке.

После репликации шаблона в MMC щелкните правой кнопкой мыши в списке Сертификация, щелкните Все задачи инажмите кнопку Стоп-служба. Затем щелкните правой кнопкой мыши имя ЦС еще раз, нажмите кнопку Все задачи, а затем нажмите кнопку Начните службу.

Шаг 2. Создание виртуальной смарт-карты TPM

На этом шаге вы создадим виртуальную смарт-карту на клиентский компьютер с помощью средства командной строки Tpmvscmgr.exe.

Создание виртуальной смарт-карты TPM

На компьютере, подключимом к домену, откройте окно Командная подсказка с административными учетными данными.

В командной подсказке введите следующее, а затем нажмите кнопку ENTER:

tpmvscmgr.exe create /name TestVSC /pin default /adminkey random /generate

Это позволит создать виртуальную смарт-карту с именем TestVSC, опустить ключ разблокировки и создать файловую систему на карте. ПИН-код будет установлен по умолчанию, 12345678. Чтобы получить запрос на ПИН-код, вместо /pin-кода по умолчанию можно ввести /pin-код.

Дополнительные сведения о средстве командной строки Tpmvscmgr см. в дополнительных сведениях Об использовании виртуальных смарт-карт и Tpmvscmgr.

Подождите несколько секунд, пока процесс завершится. По завершении Tpmvscmgr.exe предоставит вам ID экземпляра устройства для виртуальной смарт-карты TPM. Храните этот ID для более поздней ссылки, так как он потребуется для управления или удаления виртуальной смарт-карты.

Шаг 3. Регистрация сертификата на виртуальную смарт-карту TPM

Виртуальная смарт-карта должна быть оборудована сертификатом регистрации, чтобы она была полностью функциональной.

Регистрация сертификата

Откройте консоль Сертификаты, введя certmgr.msc в меню Пуск.

Щелкните правой кнопкой мыши Личный, щелкните все задачи, а затем нажмите кнопку Запрос нового сертификата.

Следуйте подсказкам и при выборе списка шаблонов выберите поле TPM Virtual Smart Card Logon (или все, что вы назвали шаблоном в шаге 1).

Если вам будет предложено устройство, выберите виртуальную смарт-карту Майкрософт, соответствующую созданной в предыдущем разделе. Он отображает в качестве устройства удостоверения (Microsoft Profile).

Введите ПИН-код, созданный при создания виртуальной смарт-карты TPM, а затем нажмите кнопку ОК.

Подождите, пока регистрация завершится, а затем нажмите кнопку Готово.

Виртуальная смарт-карта теперь может использоваться в качестве альтернативной учетной данных для входа в домен. Чтобы убедиться, что конфигурация виртуальных смарт-карт и регистрация сертификатов были успешными, выпишитесь из текущего сеанса и впишитесь. При входе вы увидите значок для новой виртуальной смарт-карты TPM на экране Secure Desktop (вход), или вы будете автоматически направлены в диалоговое окно для входной карточки смарт-карты TPM. Щелкните значок, введите ПИН-код (при необходимости), а затем нажмите кнопку ОК. Вы должны быть подписаны на свою учетную запись домена.

Создание и использование виртуальных смарт-карт на домашнем ПК с Windows 8

Сегодняшний рассказ о возможности создания и использования виртуальных смарт-карт (Virtual Smart Cards) в Windows 8 Enterprise и Windows 8 Pro. Только эти издания Windows 8 поддерживают функцию Шифрование диска BitLocker, которая необходима для виртуальных смарт-карт в составе Windows 8.

Но не все так плохо и сегодня, если использовать для входа в систему виртуальную смарт-карту. В этом случае мы защищены.

Правда, и тут не без сложностей – в дополнение к Windows 8 нужен особый компьютер. Cмарт-карта, это, очень условно, всего лишь специальная микросхема, скрывающая, в том числе и ПИН-код доступа в операционную систему для локальной учетной записи. Для создания и использования виртуальной смарт-карты требуется компьютер, имеющий в своем составе модуль TPM.

Проверка наличия в компьютере модуля TPM

Итак, у нас есть Windows 8 Enterprise или Windows 8 Pro. Откроем Диспетчер устройств и убедимся, в наличии модуля TPM. В разделе Устройства безопасности находим Trusted Platform Module (модуль TPM):

В этом случае вы можете использовать виртуальную смарт-карту.

Инициализация модуля TPM

В раскрывшемся окне под заголовком Действие, нажимаем Подготовить TPM. Остальные функции пока не доступны.

Для проведения инициализации модуля TPM система предлагает перегрузить компьютер. Перед новым стартом системы, открывается текстовое окно для подтверждения инициализации модуля TPM. Это нормальная реакция со стороны BIOS.

Возможен такой вариант: TPM configuration change was required to State: Enable & Owner Install. Сразу предлагается на выбор: Reject (Отклонить), или Execute (Выполнить). Могут быть и другие варианты подобного запроса, но смысл будет один, это просьба подтвердить запрос на инициализацию.

Выбираем Execute (Выполнить). Будьте внимательны, поскольку по умолчанию всегда предлагается Reject (Отклонить). Если операция инициализации была подтверждена, то после загрузки Windows на экране возникает такое окно:

Вставляем USB-накопитель и сохраняем на него пароль. На этом все. Инициализация модуля TPM завершена. Кстати, по сравнению с Windows 7 процесс инициализации модуля TPM в Windows 8 упростился. В Windows 7 была более длинная дорога c различными вопросами.

Видим, что все стрелочки у возможных действий с модулем TPM стали ярко зелеными, пункты меню черными (Enable), то есть все функции в Администрировании доверенного платформенного модуля доступны, а в разделе состояние присутствует надпись: Модуль TPM готов к использованию. Можно приступить к главному на сегодня, созданию виртуальной смарт-карты.

Создание виртуальной смарт-карты

В командной строке, запущенной с правами администратора, выполняем:

Наблюдаем ход создания.

По завершению этого процесса видим установленный для нас по умолчанию ПИН-код и надпись “Смарт-карта доверенного платформенного модуля создана”. Пока все просто.

В Диспетчере устройств проверяем наличие виртуальной смарт-карты (tpmvsc) в «Устройствах чтения смарт-карт».

На сайте Microsoft есть хороший документ: Understanding and Evaluating Virtual Smart Cards. В нем приведено полное описание использования виртуальныx смарт-карт, но только применительно к компьютерам входящим в домен корпоративной сети. Дело в том, что для последующего использования созданной карты нужен сертификат, который должен быть получен из доверенного центра в домене. Для других случаев (домашний ПК) в документации ничего нет. Непонятно, что делать, если есть желание отказаться от использования пароля от локальной учетной записи и входить на личный ПК с ПИН-кодом от виртуальной смарт-карты. Об этом как раз дальше.

Нам необходимо получить сертификат для виртуальной смарт-карты локальной учетной записи на компьютер, не включенный в домен корпоративной сети.

Формирование сертификата

Мир большой, и он не без добрых людей. Берем на сайте http://www.mysmartlogon.com/products/eidauthenticate.html, в зависимости от разрядности системы, свободно распространяемую утилиту EIDInstall_0.5.0.3_x64.exe или EIDInstall_0.5.0.3_x86.exe. Закрываем глаза на то, что в перечне совместимых с ней устройств виртуальная смарт-карта от Microsoft пока отсутствует.

Устанавливаем программу EIDAuthenticate и идем в Панель управления, Система и безопасность. Выбираем Smart Card Logon. В открывшемся окне указываем «Настройка нового набора учетных данных» и, выбрав Далее, формируем сертификат.

Но это еще не все. Необходимо изменить ПИН-код и запретить вход без виртуальной смарт-карты.

Изменение ПИН-кода виртуальной смарт-карты

Нажимаем Ctrl+Alt+Del. Выбираем изменить пароль. Заполняем все поля в открывшемся окне. К этому моменту Windows 8 уже знает, что для локальной учетной записи создана виртуальная смарт-карта. Вводим:

Запрет входа без виртуальной смарт-карты

Для запрета входа без виртуальной смарт-карты изменяем одну из политик в параметрах безопасности локального компьютера. Включаем «Интерактивный вход в систему: требовать смарт-карту».

Кто забыл или не знает как, внимательно смотрит на картинку, на ней маршрут, где это надо сделать. И все… C этого момента только правильный ПИН-код от виртуальной смарт-карты, продолжит открывать для нас богатый внутренний мир Windows 8. Пароль от локальной учетной записи или ввод графического пароля системой больше не принимается.

Описанный подход работает и при установке Windows 8 на внешний USB SSD диск. В этой версии, легальная возможность создания такого “носимого” варианта операционной системы, сделана Microsoft впервые. В этом случае, виртуальная смарт-карта привязывается к модулю TPM конкретного компьютера и Windows 8 стартует только с ним.

Для полного счастья, системный диск стоит зашифровать с помощью BitLocker. И никогда никому не узнать ваших секретов!

Как открыть смарт карту на компьютере

Она выглядит следующим образом:

Со смарт-картой можно работать, как на компьютере, так и на мобильном устройстве.

Для работы со смарт-картой:

Для смарт-карты заданы два PIN-кода: PIN-код Пользователя и PIN-код Администратора.

По умолчанию значение PIN-кода Пользователя — 12345678, а PIN-кода Администратора — 87654321.

При первом использовании смарт-карты PIN-коды необходимо изменить.

В инструкции описаны процедуры работы со смарт-картой Рутокен ЭЦП 3.0 NFC в различных мобильных и настольных ОС, а именно:

Работа со смарт-картой на компьютере

Для подключения смарт-карты к компьютеру:

В ОС Windows

Изменение PIN-кода

Перед началом работы со смарт-картой необходимо изменить ее PIN-коды. Чтобы их изменить, загрузите и установите Комплект драйверов Рутокен.

После установки комплекта драйверов на компьютере появится специальная программа для обслуживания устройств Рутокен — Панель управления Рутокен.

Для того, чтобы изменить PIN-код Пользователя или Администратора:

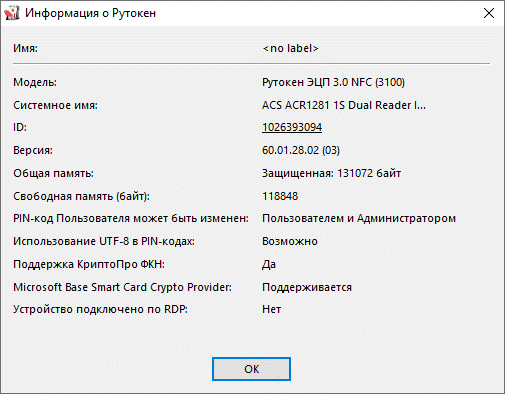

Просмотр сведений об устройстве

В Панели управления Рутокен можно узнать следующую информацию об устройстве:

Для просмотра сведений об устройстве Рутокен:

Просмотр версии установленного комплекта драйверов Рутокен

Для просмотра версии установленного комплекта драйверов:

Выбор криптопровайдера, используемого по умолчанию, для устройства Рутокен

Криптопровайдер — это динамически подключаемая библиотека, реализующая криптографические функций со стандартизованным интерфейсом.

У каждого криптопровайдера могут быть собственные наборы алгоритмов и собственные требования к формату ключей и сертификатов.

Чтобы выбрать криптопровайдера, который будет использоваться для Рутокена по умолчанию:

Выбор метода генерации ключевых пар RSA

Чтобы выбрать криптопровайдера для генерации ключевых пар RSA:

Выбор настроек для PIN-кода

В Панели управления Рутокен можно задать настройки для PIN-кодов. Перечень настроек указан в таблице 1.

PIN-код Пользователя вводится один раз при первом использовании устройства Рутокен в приложении.

Эта настройка позволяет уменьшить количество вводов PIN-кода в прикладных приложениях за счет кратковременного хранения их криптопровайдером в зашифрованной памяти.

PIN-код может состоять из кириллических символов.

Эта настройка позволяет безопасно использовать PIN-коды, содержащие кириллические символы.

Чтобы выбрать настройки для PIN-кода:

Указание имени устройства Рутокен

Для того чтобы различать устройства Рутокен между собой следует задать имя каждому устройству. Оно не всегда будет отображаться в сторонних приложениях.

Рекомендуется указать имя и фамилию владельца устройства или краткое наименование области применения устройства.

Для указания имени устройства Рутокен:

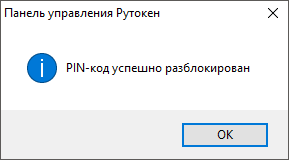

Разблокировка Администратором PIN-кода Пользователя

PIN-код Пользователя блокируется в том случае, если пользователь несколько раз подряд ввел его с ошибкой.

После того как PIN-код Пользователя будет разблокирован, счетчик неудачных попыток аутентификации примет исходное значение.

После разблокировки PIN-код Пользователя не изменится.

Для того чтобы разблокировать PIN-код Пользователя:

В результате PIN-код Пользователя будет разблокирован.

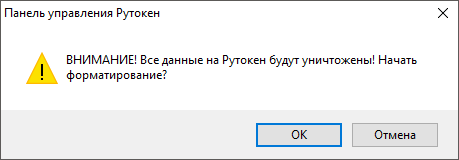

Форматирование Рутокена

В ходе форматирования устройства все, созданные на нем объекты удалятся. Также при форматировании задаются новые значения PIN-кодов или выбираются значения, используемые по умолчанию.

Если пользователь исчерпал все попытки ввода PIN-кода Администратора, то существует возможность вернуть устройство в заводское состояние. Для такого форматирования ввод PIN-кода Администратора не требуется.

При форматировании устройства Рутокен все данные на нем, в том числе ключи и сертификаты, будут удалены безвозвратно.

В процессе форматирования не следует отключать устройство Рутокен от компьютера, так как это может привести к его поломке.

Для запуска процесса форматирования устройства Рутокен:

В окне с предупреждением об удалении всех данных на устройстве Рутокен нажмите ОК.

В окне с сообщением об успешном форматировании устройства Рутокен нажмите ОК.

В ОС семейства GNU\Linux

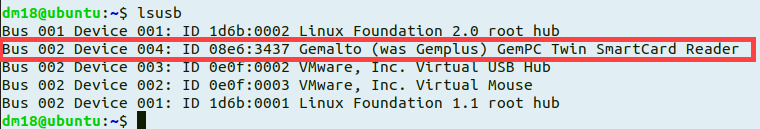

Проверка корректности подключения считывателя для смарт-карт к компьютеру

Первым делом подключите считыватель для смарт-карт к компьютеру и вставьте в него смарт-карту.

Для проверки корректности подключения считывателя для смарт-карт к компьютеру введите команду:

В результате в окне Терминала отобразится название модели считывателя для смарт-карт:

Это означает, что считыватель для смарт-карт подключен корректно.

Определить название смарт-карты и выполнить дальнейшие действия данной инструкции невозможно без предварительной установки дополнительного программного обеспечения.

Установка дополнительного программного обеспечения

В deb-based и rpm-based системах используются разные команды. Список систем указан в таблице 1.

Таблица 1. Список операционных систем GNU/Linux

Debian, Ubuntu, Linux Mint,

RedHat, CentOS, Fedora, ALT Linux,

ROSA Linux, МСВС, ГосЛинукс, РЕД ОС

Для выполнения действий данной инструкции необходимо установить следующее программное обеспечение:

в deb-based системах это обычно:

в rpm-based системах это обычно:

в ALT Linux это обычно:

Также для всех типов операционных систем необходимо установить библиотеку OpenSC.

Перед установкой библиотек и пакетов проверьте их наличие в системе. Для этого введите команду:

В deb-based системах:

Если библиотека или пакет уже установлены в системе, то в разделе Status отобразится сообщение «install ok installed».

В разделе Version отобразится версия указанной библиотеки или пакета (версия библиотеки libccid должна быть выше чем 1.4.2).

В rpm-based системах:

Если библиотека или пакет уже установлены в системе, то на экране отобразятся их названия и номера версий (версия библиотеки ccid должна быть выше чем 1.4.2).

В ALT Linux:

Если у вас нет доступа к команде sudo, то используйте команду su.

Если библиотек и пакетов еще нет на компьютере, то необходимо их установить.

Для установки пакетов и библиотек:

В deb-based системах введите команду:

В rpm-based системах (кроме ALT Linux) введите команду:

В ALT Linux введите команду:

Если у вас нет доступа к команде sudo, то используйте команду su.

Проверка работы Рутокен ЭЦП 3.0 NFC в системе

Для проверки работы смарт-карты:

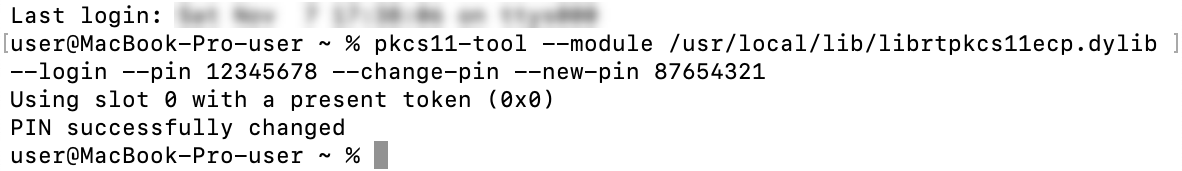

Изменение PIN-кода Пользователя

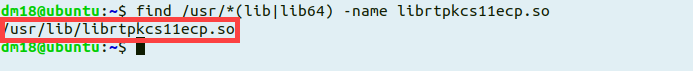

Перед запуском процесса смены PIN-кода установите библиотеку PKCS#11 и определите путь до библиотеки librtpkcs11ecp.so.

Для того чтобы загрузить библиотеку PKCS#11:

Определите разрядность используемой системы:

Если в результате выполнения команды отобразилась строка подобная «i686», то система является 32-разрядной.

Если в результате выполнения команды отобразилась строка подобная «x86_64», то система является 64-разрядной.

Для того чтобы определить путь до библиотеки librtpkcs11ecp.so введите команду:

Для изменения PIN-кода введите команду:

A — путь до библиотеки librtpkcs11ecp.so.

B — текущий PIN-код устройства.

C — новый PIN-код устройства.

В результате PIN-код устройства будет изменен.

В macOS

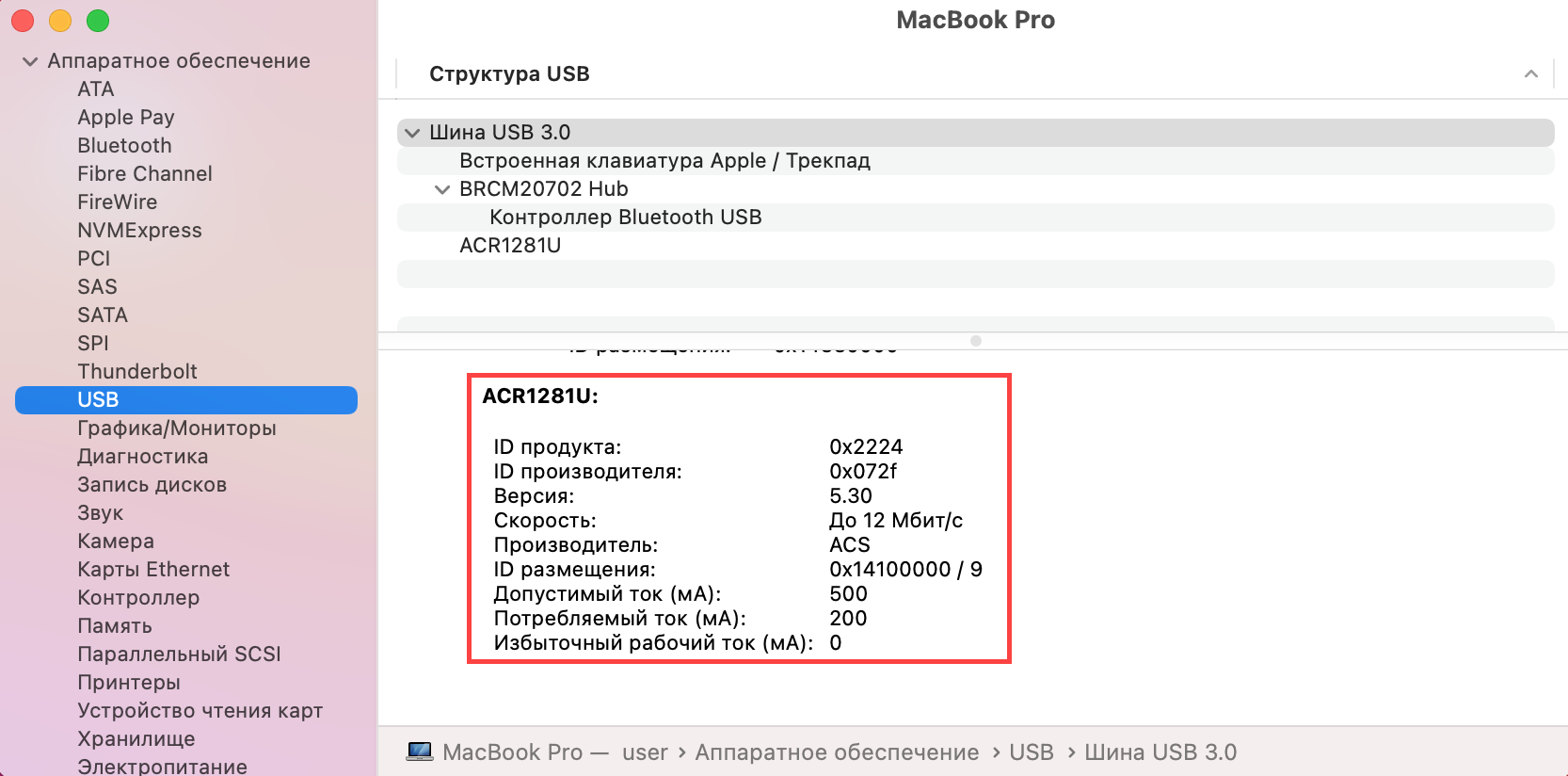

Проверка корректности подключения считывателя для смарт-карт к компьютеру

Для проверки корректности подключения считывателя для смарт-карт к компьютеру:

Для считывателя в окне программы отобразится название модели считывателя и информация о нем.

Это означает, что считыватель для смарт-карт подключен корректно.

Определение названия модели смарт-карты

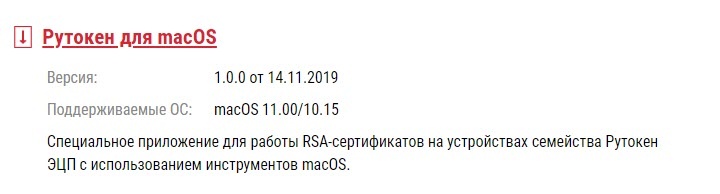

Перед запуском процесса определения названия модели смарт-карты:

Актуальная версия установочного пакета OpenSC доступна по ссылке:

Для установки пакета OpenSC:

Для того чтобы загрузить приложение Рутокен для macOS перейдите по указанной ссылке:

https://www.rutoken.ru/support/download/mac/

Для установки приложения Рутокен для macOS, в окне Рутокен для macOS перетащите значок Рутокен для macOS в папку Application.

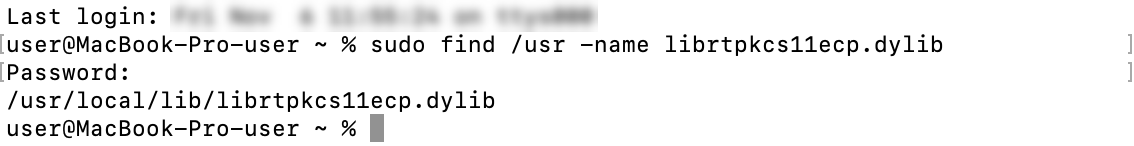

Для того чтобы определить путь до библиотеки librtpkcs11ecp.dylib:

Нажмите Enter. В результате в окне Терминала отобразится путь до библиотеки librtpkcs11ecp.dylib.

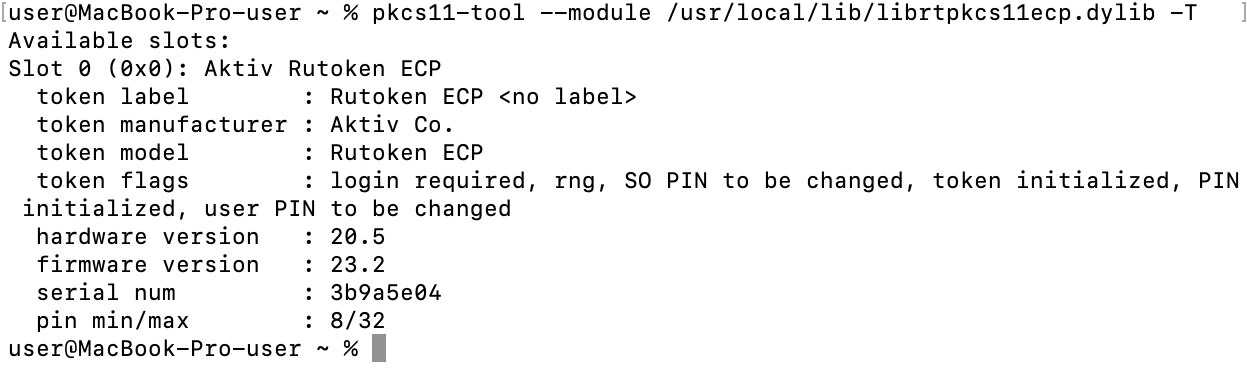

Чтобы определить название модели смарт-карты, подключите ее к компьютеру и введите команду:

A — путь до библиотеки librtpkcs11ecp.dylib.

В разделе token model отобразится название модели смарт-карты.

Проверка работы смарт-карты в системе

Для проверки работы Рутокен ЭЦП:

Откройте Терминал (Terminal).

Нажмите Enter и введите цифру «1».

Изменение PIN-кода смарт-карты

Для изменения PIN-кода введите команду:

A — путь до библиотеки librtpkcs11ecp.dylib.

B — текущий PIN-код устройства.

C — новый PIN-код устройства.

В результате PIN-код устройства будет изменен.

Работа со смарт-картой на мобильном устройстве

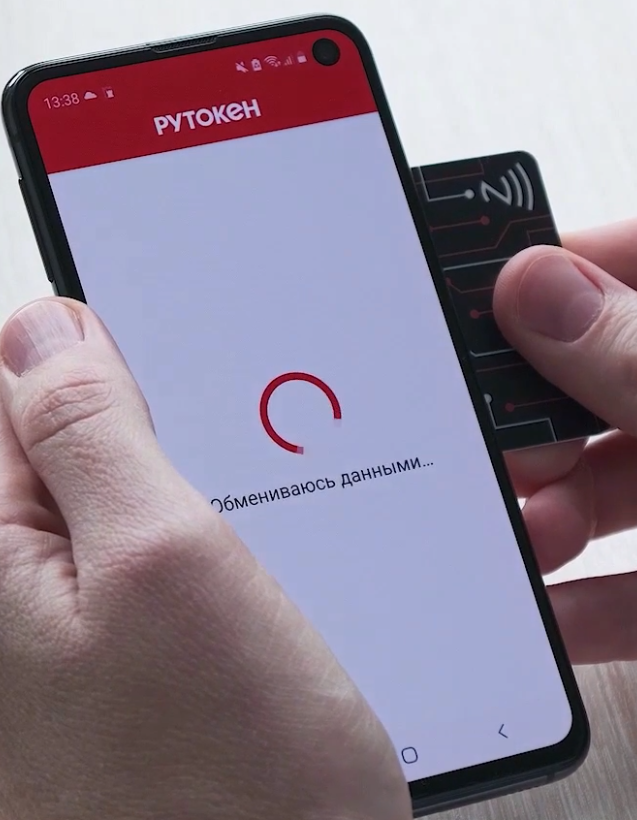

В ОС Android

Работа со смарт-картой возможна если выполняются два условия:

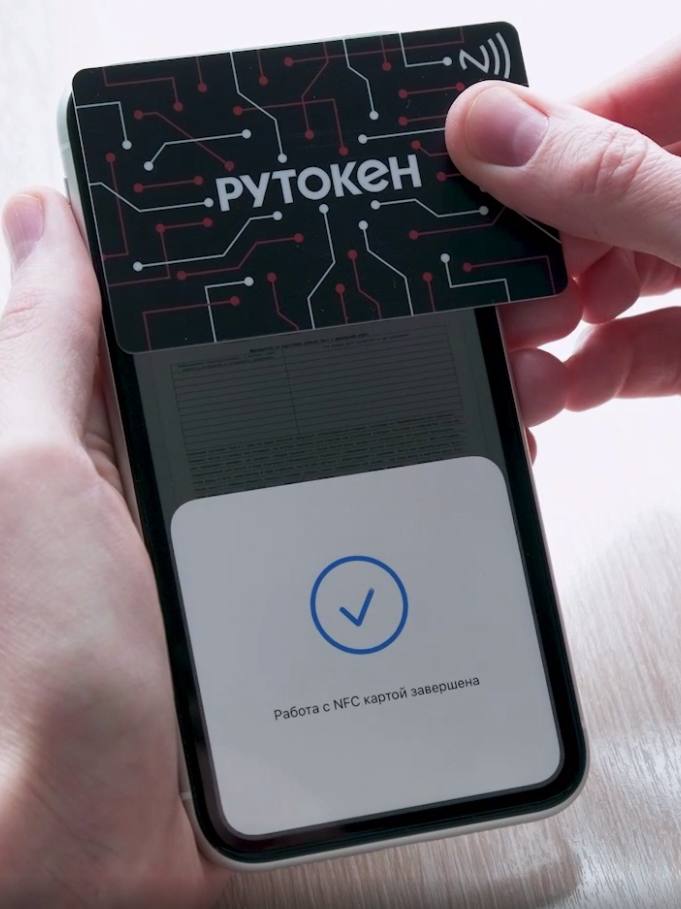

При работе со смарт-картой на мобильном устройстве отображается специальное окно с сообщением, которое предупреждает, что карту необходимо приложить.

Смарт-карта прикладывается к мобильному устройству следующим образом:

Смарт-карту необходимо держать так до того момента, пока на экране смартфона отобразится сообщение о том, что работа с картой NFC завершена.

Установка приложения Панель управления Рутокен на Android

Приложение Панель управления Рутокен дает возможность:

Для установки приложения Панель управления Рутокен:

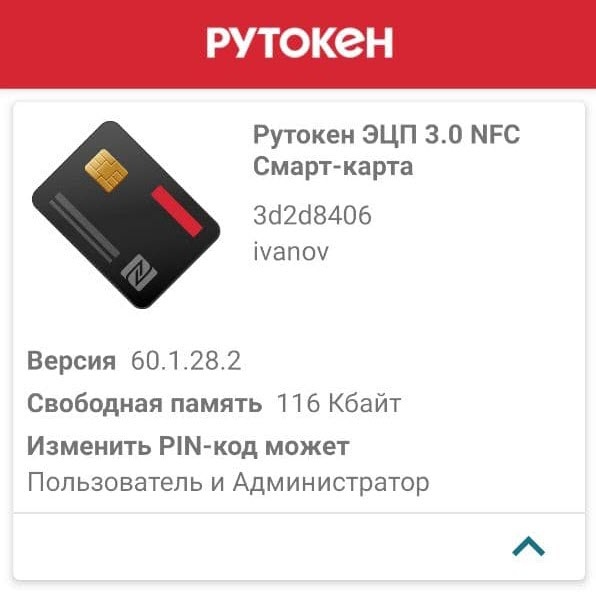

Подключение Рутокена

Для проверки отображения названия дуальной смарт-карты в приложении Панель управления Рутокен:

Работа с приложением Панель управления Рутокен

Изменение PIN-кода

Для изменения PIN-кода Пользователя или Администратора в приложении Панель управления Рутокен:

Изменение метки устройства Рутокен

Для изменения метки устройства:

Выберите пункт меню Сменить метку токена. В приложении отобразится окно для ввода PIN-кода Пользователя и новой метки.

Разблокировка PIN-кода

Для разблокировки PIN-кода Пользователя:

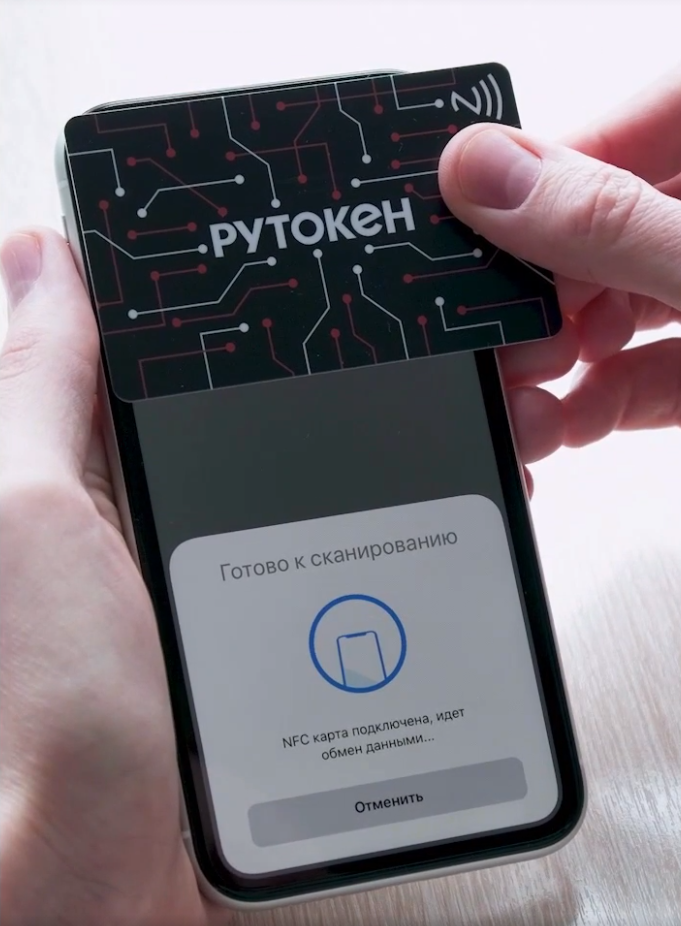

В iOS

Работа со смарт-картой возможна если соблюдаются два условия:

При работе со смарт-картой на мобильном устройстве отображается специальное окно с сообщением, которое предупреждает, что карту необходимо приложить.

Смарт-карта прикладывается к мобильному устройству следующим образом:

Верхняя часть смартфона должна находиться в нескольких миллиметрах от смарт-карты.

Смарт-карту необходимо держать так до того момента, пока на экране смартфона отобразится сообщение о том, что работа с картой NFC завершена:

Процесс подписания документа в приложении состоит из следующих шагов:

Технические характеристики смарт-карты Рутокен ЭЦП 3.0 NFC

Работа с системами контроля и управления доступом, поддерживающими протокол NFC