- Как я могу выяснить мою строку подключения LDAP?

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Утилита ldapsearch (клиент OpenLDAP) и проверка подключения к контроллеру домена Active Directory

- Проверка подключения по протоколу LDAP (TCP 389)

- Проверка подключения по протоколу LDAPS (TCP 636)

- Проверка подключения по протоколу LDAP с защитой StartTLS (TCP 389)

- B LDAP Command-Line Tools

- LDAP Command-Line Tools

- ldapbind

- Syntax

- Example

- ldapsearch

- Syntax

- Example

- ldapadd

- Syntax

- Example

- ldapdelete

- Syntax

- Example

- ldapmodify

- Syntax

- Example

- ldapmoddn

- Syntax

- Example

- Optional Arguments for Command-Line Tools

- Linux и Windows: помощь админам и пользователям

- Администрируем и настраиваем Windows, Linux.

- Метод тестирования подключения LDAP через SSL

- Проверка здоровья контроллеров домена Active Directory и репликации

- Проверка состояния контроллеров домена с помощью Dcdiag

- Проверка ошибок репликации между контроллерами домена Active Directory

Как я могу выяснить мою строку подключения LDAP?

Мы находимся в корпоративной сети, в которой работает активный каталог, и мы хотели бы протестировать некоторые элементы LDAP (на самом деле, поставщика членства в активном каталоге), и до сих пор никто из нас не мог понять, какова наша строка подключения LDAP. Кто-нибудь знает, как мы можем найти его? Единственное, что мы знаем, это домен, в котором мы находимся.

Поставщик членства в ASP.NET Active Directory выполняет аутентифицированную привязку к Active Directory, используя указанное имя пользователя, пароль и «строку подключения». Строка подключения состоит из имени сервера LDAP и полного пути к объекту-контейнеру, в котором находится указанный пользователь.

Объедините LDAP://dc1.corp.domain.com/ с полностью определенным путем к контейнеру, где находится пользователь привязки (например, скажем LDAP://dc1.corp.domain.com/OU=Service Accounts,OU=Corp Objects,DC=corp,DC=domain,DC=com ), и вы получите свою «строку подключения».

(Вы можете использовать имя домена в строке подключения, а не имя контроллера домена. Разница в том, что имя домена будет преобразовано в IP-адрес любого контроллера домена в домене. Это может быть как хорошо, так и плохо. Вы не зависите ни от одного контроллера домена, который бы работал и работал для провайдера членства, но имя оказывается разрешающим, скажем, DC в удаленном месте с нестабильным сетевым подключением, тогда у вас могут возникнуть проблемы с членством провайдер работает.)

Пошаговые руководства, шпаргалки, полезные ссылки.

Инструменты пользователя

Инструменты сайта

Боковая панель

Утилита ldapsearch (клиент OpenLDAP) и проверка подключения к контроллеру домена Active Directory

Проверку выполняем на примере Debian GNU/Linux 8 (Jessie). Сначала убедимся в том, что клиент OpenLDAP установлен в системе:

Исходные данные для проверки подключения клиента OpenLDAP к LDAP-каталогу на примере контроллера домена Active Directory (AD):

Проверка подключения по протоколу LDAP (TCP 389)

Используется подключение типа ldap:/. Учётные данные пользователя s-LDAP-Check-User передаются по сети в открытом виде:

Проверка подключения по протоколу LDAPS (TCP 636)

Используется подключение типа ldaps:/. LDAP-сессия шифруется с помощью SSL-сертификата, предоставляемого контроллером домена. Чтобы LDAP-клиент доверял сертификату контроллера домена, нам нужно создать файл, содержащий корневые сертификаты доменных Центров сертификации, которыми подписан сертификат контроллера домена. Назовём этот файл, например /etc/ssl/certs/cacerts.pem, и скопируем в него корневые сертификаты доменных ЦС в формате PEM и кодировке Base-64.

Изменим на время проверки конфигурационный файл клиента OpenLDAP /etc/ldap/ldap.conf, указав в переменной TLS_CACERT путь к созданному нами файлу с корневыми сертификатами доменных ЦС:

После этого можно попробовать выполнить поиск по протоколу LDAPS:

Проверка подключения по протоколу LDAP с защитой StartTLS (TCP 389)

Используется подключение типа ldap:/ с дополнительными ключами, включающими TLS : -Z и -ZZ. LDAP-сессия также шифруется с помощью SSL-сертификата, предоставляемого контроллером домена. Первичное подключение к контроллеру домена AD происходит по порту 389, затем создаётся отдельный защищённый TLS-туннель, внутри которого и происходит весь LDAP-обмен между клиентом и сервером. Используется настроенный нами ранее файл корневых сертификатов доменных ЦС.

Алексей Максимов

Время публикации: 19.03.2017 18:04

B

LDAP Command-Line Tools

LDAP protocol operations are divided into three categories: authentication, interrogation, and update and control. The LDAP C-API provides a number of simple command-line tools that together cover all three categories.

The appendix covers the following topics:

LDAP Command-Line Tools

This section introduces six popular command-line tools. The section «Optional Arguments for Command-Line Tools», immediately following, defines the optional arguments used in the command descriptions and examples.

These are the six commands:

ldapbind

Use the command-line tool ldapbind to authenticate to a directory server. You can also use ldapbind to find out if the server is running.

Syntax

Example

ldapsearch

Use the command-line tool ldapsearch to search for specific entries in a directory. ldapsearch opens a connection to a directory, authenticates the user performing the operation, searches for the specified entry, and prints the result in a format that the user specifies.

Syntax

Example

ldapadd

Use the command-line tool ldapadd to add entries to the directory. ldapadd opens a connection to the directory and authenticates the user. Then it opens the LDIF file supplied as an argument and adds, in succession, each entry in the file.

Syntax

Example

«LDIF» for details about LDIF file syntax

ldapdelete

Use the command-line tool ldapdelete to remove leaf entries from a directory. ldapdelete opens a connection to a directory server and authenticates the user. Then it deletes specified entries.

Syntax

Example

ldapmodify

Use the command-line tool ldapmodify to modify existing entries. ldapmodify opens a connection to the directory and authenticates the user. Then it opens the LDIF file supplied as an argument and modifies the LDAP entries specified by the file.

Four types of changes are possible:

Syntax

Example

You can use ldapmodify instead of ldapadd and ldapdelete to add or delete entries.

ldapmoddn

Use the command-line tool ldapmoddn to:

Syntax

Example

Optional Arguments for Command-Line Tools

Table B-1 defines the optional arguments used in the command descriptions and examples.

Table B-1 Commonly Used Command-Line Options

The host name of the directory server

The port number of the directory server

The bind DN—that is, the user authenticating to the directory

The bind password in simple authentication

Wallet location for one- or two-way SSL authentication

SSL authentication mode:

The base DN for a search:

The LDIF file containing additions, deletions, or modifications

New parent for an entry or subtree that is moved

Linux и Windows: помощь админам и пользователям

Администрируем и настраиваем Windows, Linux.

Метод тестирования подключения LDAP через SSL

В данной статье объясняется как протестировать правильность настроек LDAP/SSL на сервере каталогов (например контроллер домена).

LDP для различных платформ распологается в разных местах:

Для проверки подключения LDAP через SSL, сделайте следующее:

Я нашел отличную утилиту на вебсайте Novell, которая позволяет нам посмотреть SSL сертификат на удаленном сервере каталогов. Скачайте утилиту View Directory Certificate 181 и распакуйте в временную папку. Затем запустите ViewDirCert.exe:

Укажите имя или IP сервера каталогов и нажмите View Certificate. Детали сертификата будут отображены в новом окне. Если сертификат сгенерирован недоверенным Certificate Authority (CA) или это самоподписанный сертификат, которому хост не доверяет, вы увидите предупреждающее сообщение как на скришноте ниже:

Мы можете настроить хост на доверие этому сертификату либо добавить CA в хранилище Trusted Root Certifications Authorities на локальной машине.

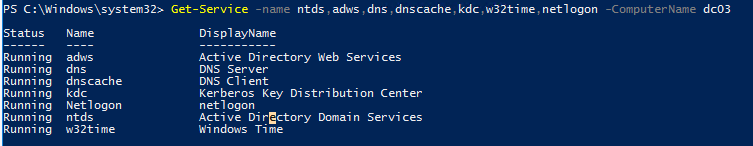

Проверка здоровья контроллеров домена Active Directory и репликации

Active Directory это надежный, но в то же время крайне сложный и критичный сервис, от работоспособности которого зависит работа всей вашей сети. Системный администратор должен постоянно мониторить корректность работы Active Directory. В этой статье мы рассмотрим основные методики, позволяющие вам быстро проверить и диагностировать состояние вашего домена Active Directory, контроллеров домена и репликации.

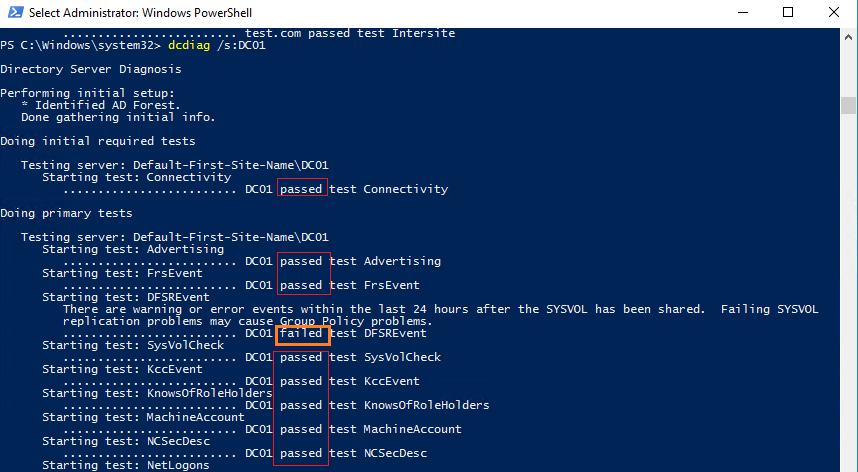

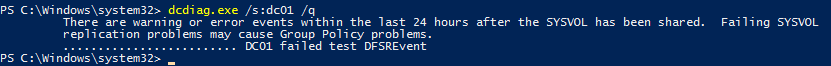

Проверка состояния контроллеров домена с помощью Dcdiag

Базовая встроенная утилита для проверки состояния контролеров домена – dcdiag.

Чтобы быстро проверить состояние конкретного контроллера домена AD воспользуйтесь командой:

Данная команда выполняет различные тесты указанного контроллера домена и возвращает статус по каждому тесту (Passed| Failed).

Помимо стандартных тестов, которые выполняются по-умолчанию, можно выполнить дополнительные проверки контроллера домена:

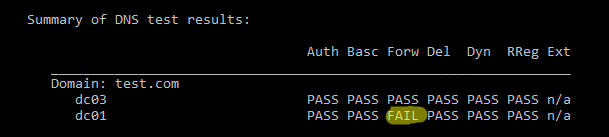

Например, чтобы проверить корректность работы DNS на всех контроллерах домена, используйте команду:

dcdiag.exe /s:DC01 /test:dns /e /v

В результате должна появится сводная таблица по проверкам разрешения имен службой DNS на всех контроллерах (если все ОК, везде должно быть Pass). Если где-то будет указано Fail, нужно выполнить проверку этого теста на указанном DC:

dcdiag.exe /s:DC01 /test:dns /DnsForwarders /v

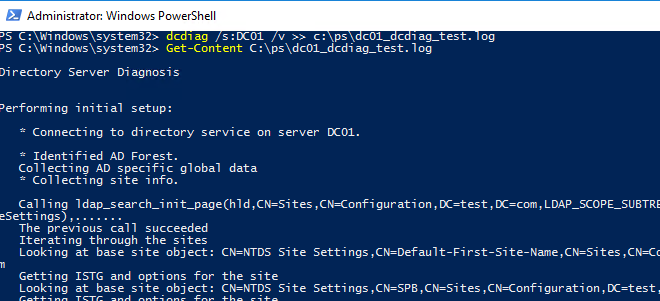

Чтобы получить расширенную информацию по результатам тестов контроллера домена и сохранить ее в текстовый файл, используйте команду:

dcdiag /s:DC01 /v >> c:\ps\dc01_dcdiag_test.log

Чтобы получить состояние всех контроллеров домена, используйте:

dcdiag.exe /s:winitpro.ru /a

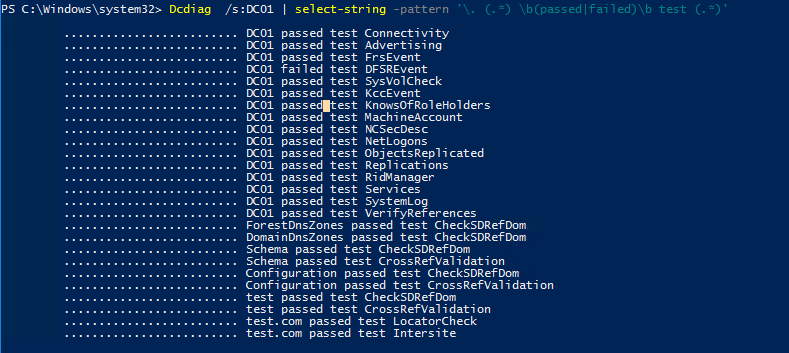

Если нужно вывести только найденные ошибки, используйте параметр /q:

В моем примере утилита обнаружила ошибки репликации:

Чтобы утилита dcdiag попробовала автоматически исправить ошибки в Service Principal Names для данной учетной записи DC, используйте параметр /fix:

dcdiag.exe /s:dc01 /fix

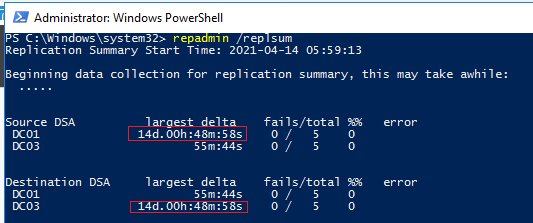

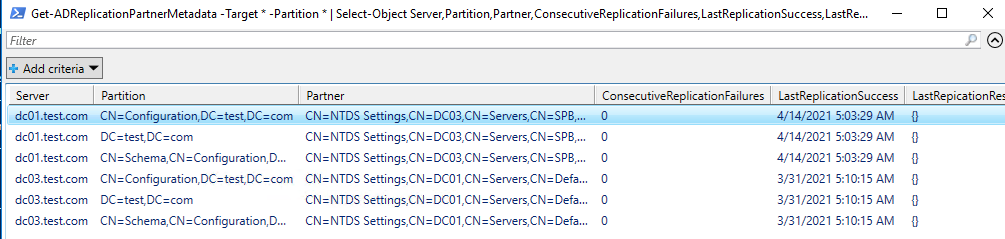

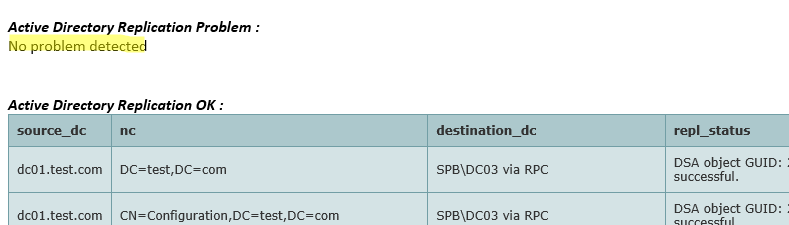

Проверка ошибок репликации между контроллерами домена Active Directory

Для проверки репликации в домене используется встроенная утилита repadmin.

Базовая команда проверки репликации:

Утилита вернула текущий статус репликации между всеми DC. В идеальном случае значение largest delta не должно превышать 1 час (зависит от топологии и настроек частоты межсайтовых репликаций), а количество ошибок = 0. В моем примере видно, что одна из последних репликаций заняла 14 дней, но сейчас все OK.

Чтобы выполнить проверку для всех DC в домене:

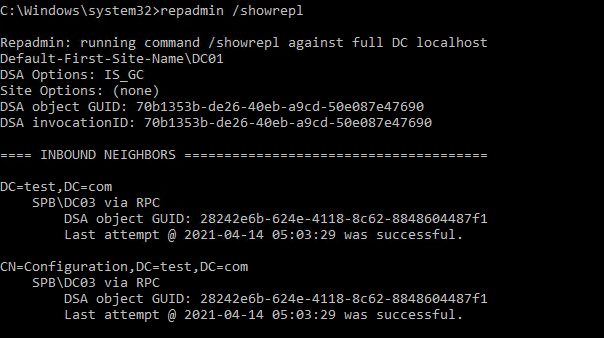

Проверку межсайтовой репликции можно выполнить так:

Для просмотра топологии репликации и найденных ошибках, выполните:

Данная команда проверит DC и вернет время последней успешной репликации для каждого раздела каталога (last attempt xxxx was successful).

Для запуска репликации паролей с обычного контроллера домена на контроллер домена на чтение (RODC) используется ключ /rodcpwdrepl.

Опция /replicate позволяет запустить немедленную репликацию указанного раздела каталога на определенный DC.

Для запуска синхронизации указанного DC со всеми партнерами по репликации, используйте команду

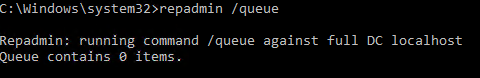

Для просмотра очереди репликации:

В идеальном случае очередь должна быть пуста:

Вы также можете проверить состояние репликации с помощью PowerShell. Например, следующая команда выведет все обнаруженные ошибки репликации в таблицу Out-GridView:

Итак, в этой статье мы рассмотрели базовые команды и скрипты, которые можно использовать для диагностики состояния вашего домена Active Directory. Вы можете использовать их во всех поддерживаемых версия Windows Server, в том числе на контроллерах домена в режиме Server Core.