- AGPM и GPRESULT не работают в Windows Server Core

- Симптомы

- Сценарий microsoft Advanced Group Policy Management (AGPM)

- Сценарий GPRESULT

- Причина

- Решение

- Команда GPResult: диагностика результирующих групповых политик

- Использование утилиты GPResult.exe

- HTML отчет RSOP с помощью GPResult

- Получение данных GPResult с удаленного компьютера

- Пользователь username не имеет данных RSOP

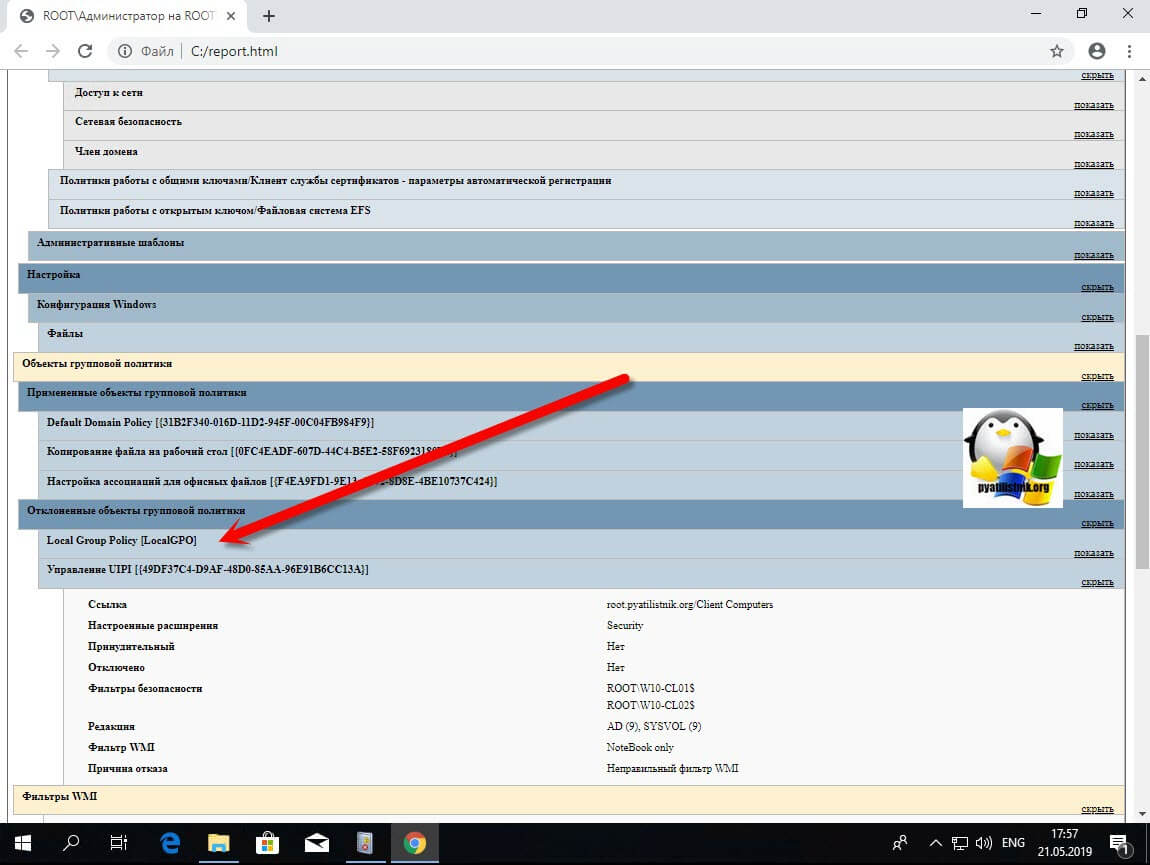

- Следующие политики GPO не были применены, так как они отфильтрованы

- Gpresult не показывает политики компьютера

- Общие обсуждения

- Все ответы

- Gpresult не показывает политики компьютера

- Gpresult не показывает политики компьютера

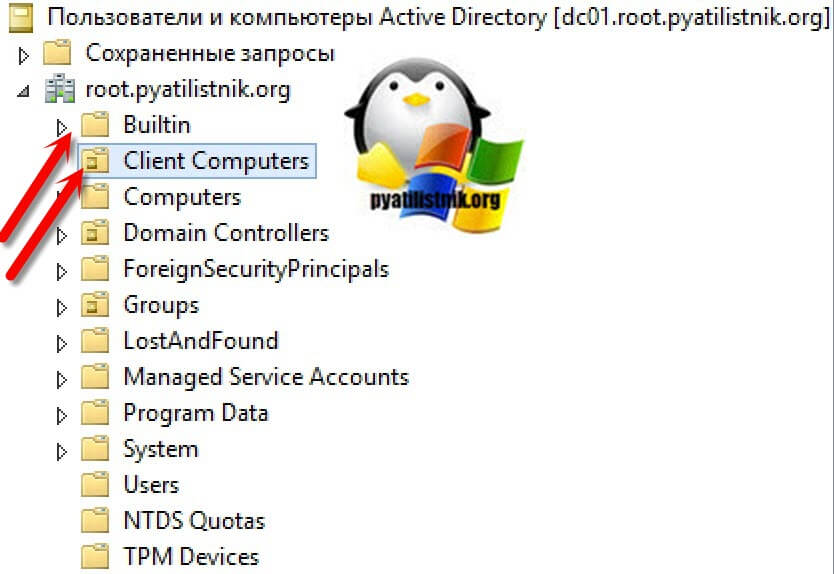

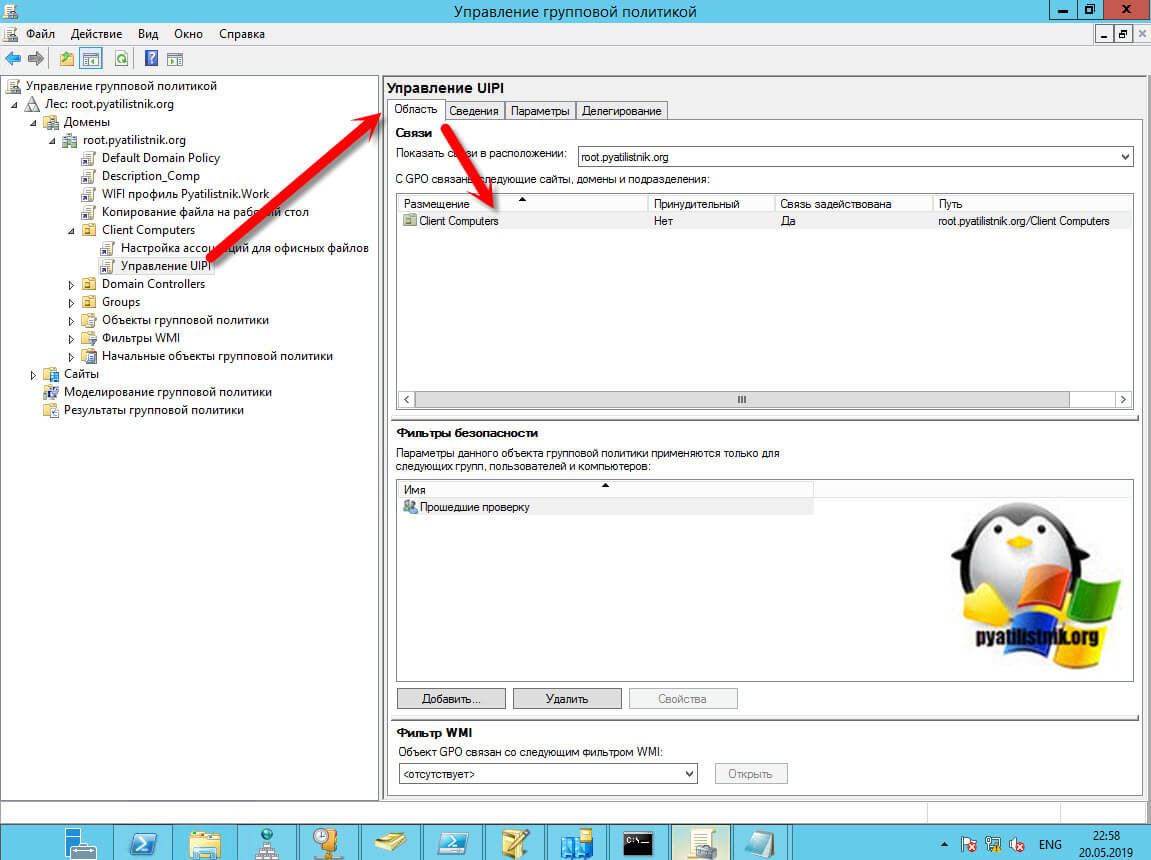

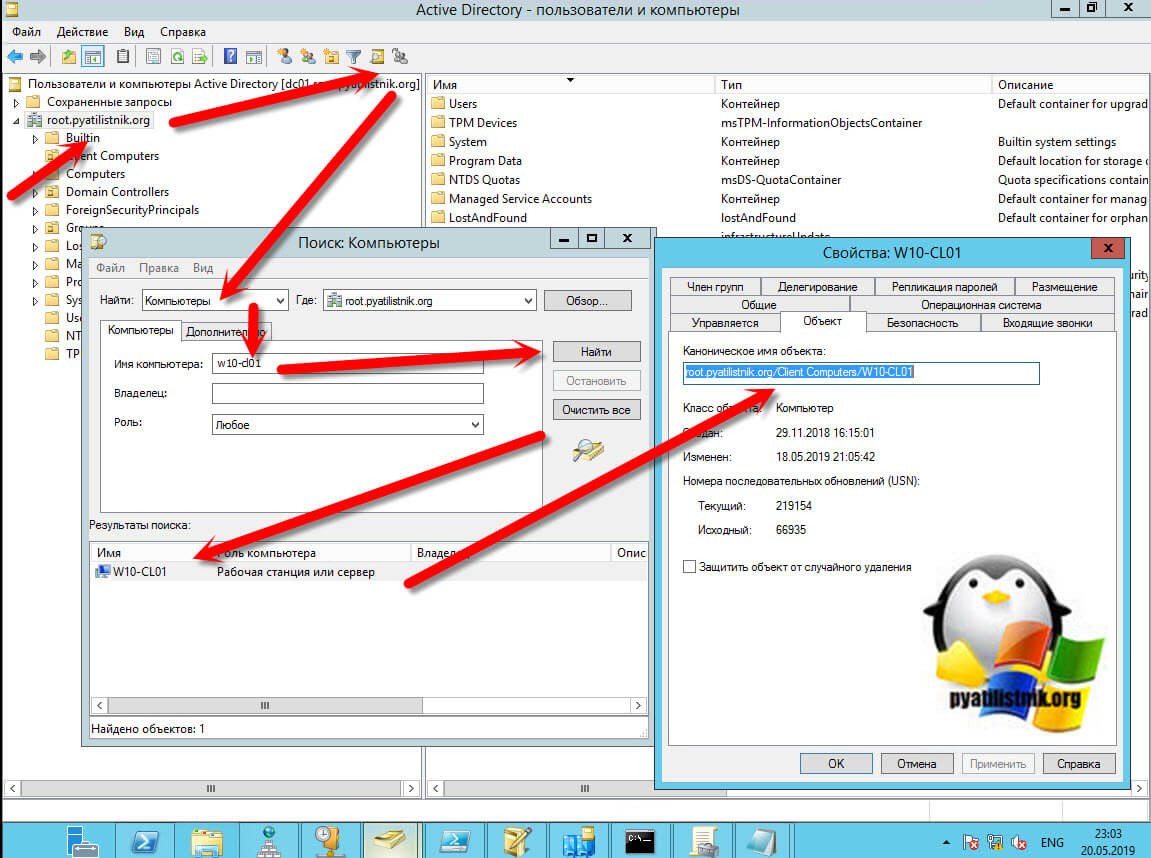

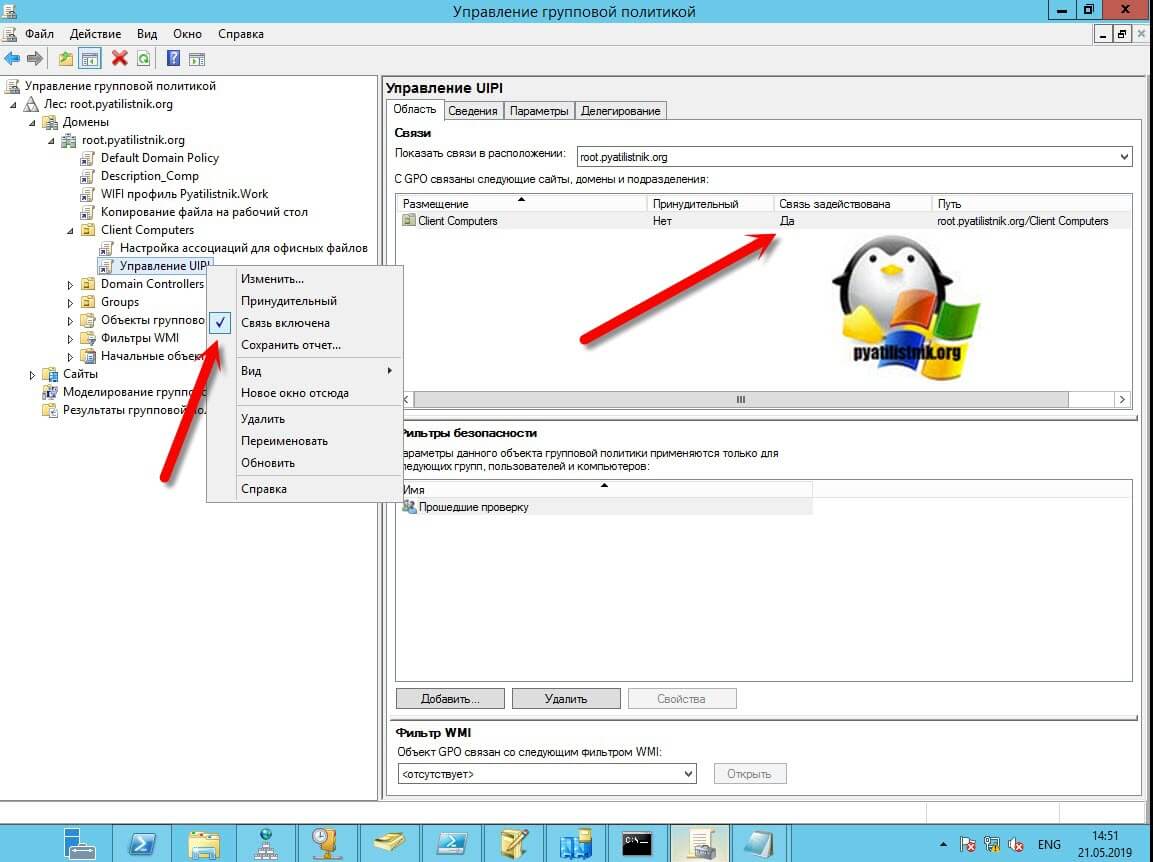

- К чему применяется групповая политика (GPO)

- Алгоритм устранения проблем с GPO

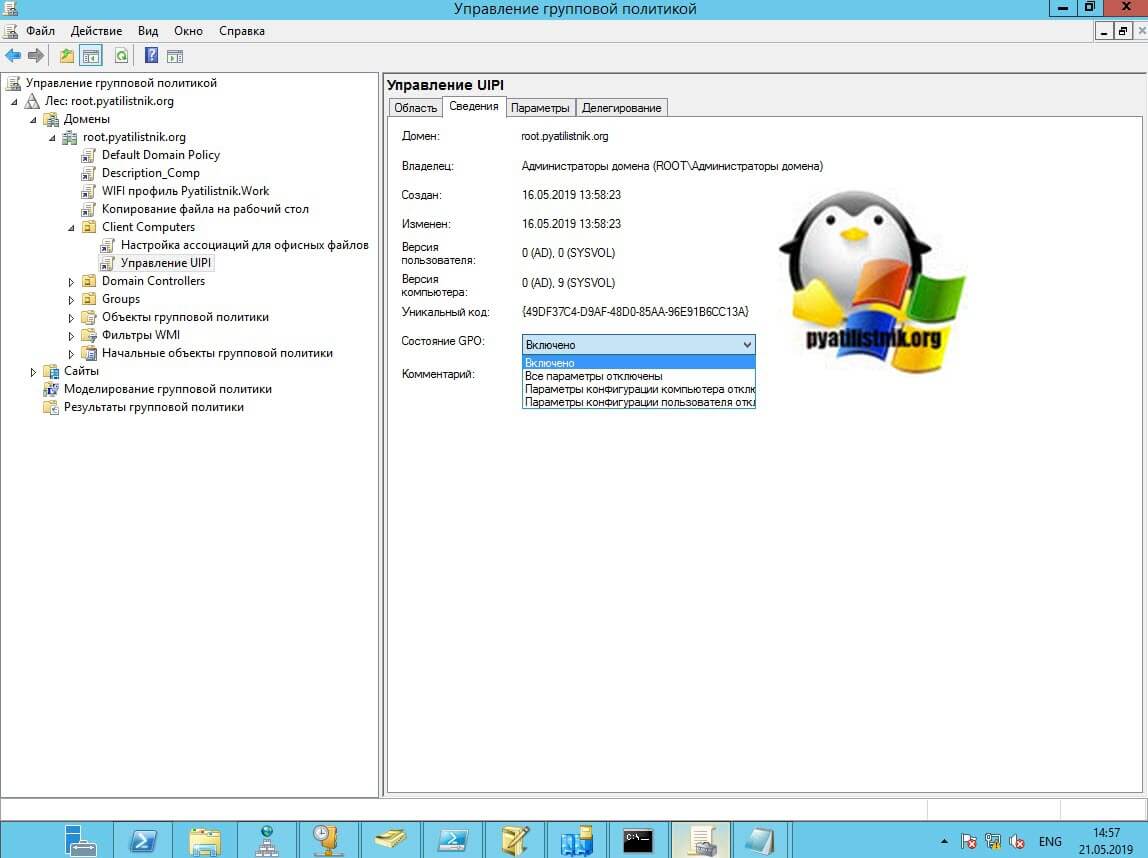

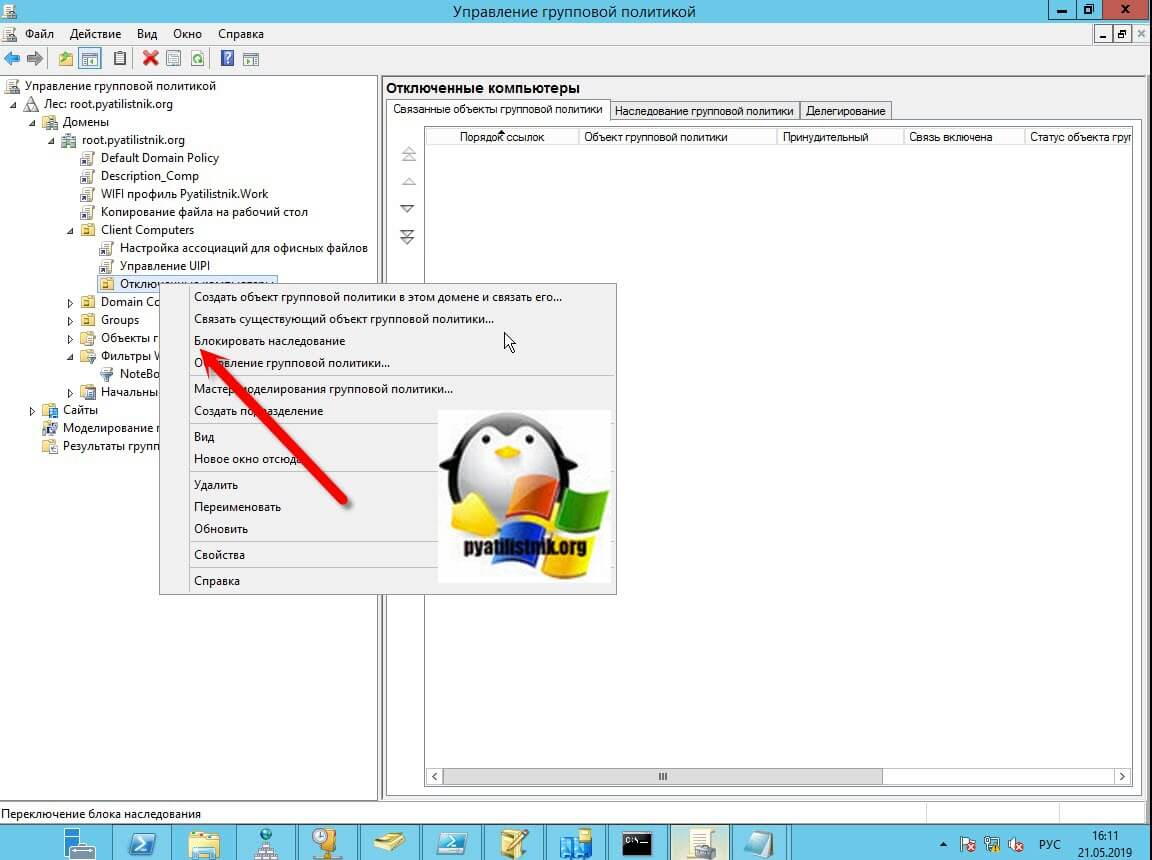

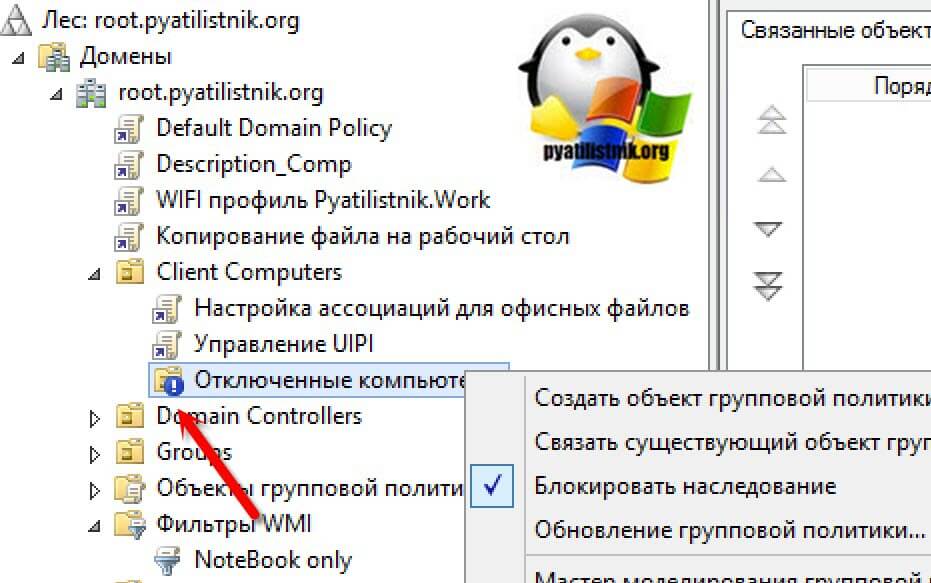

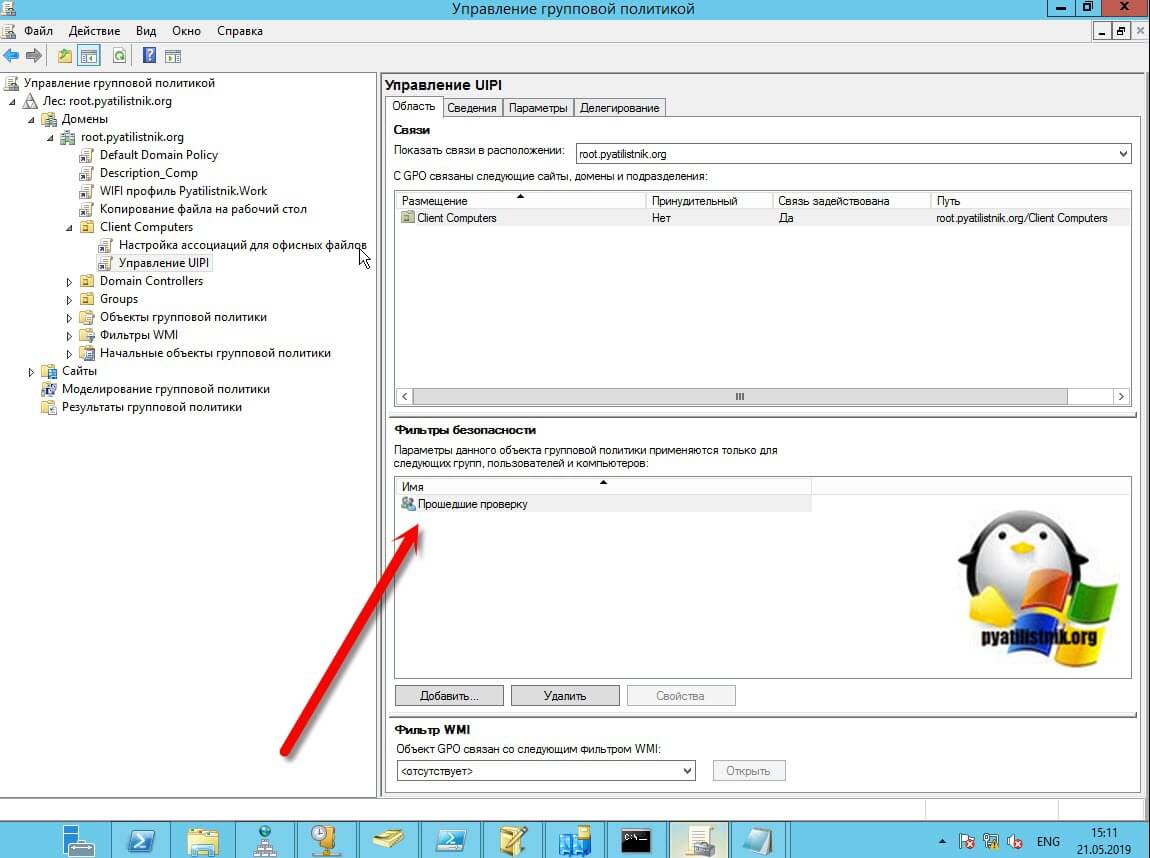

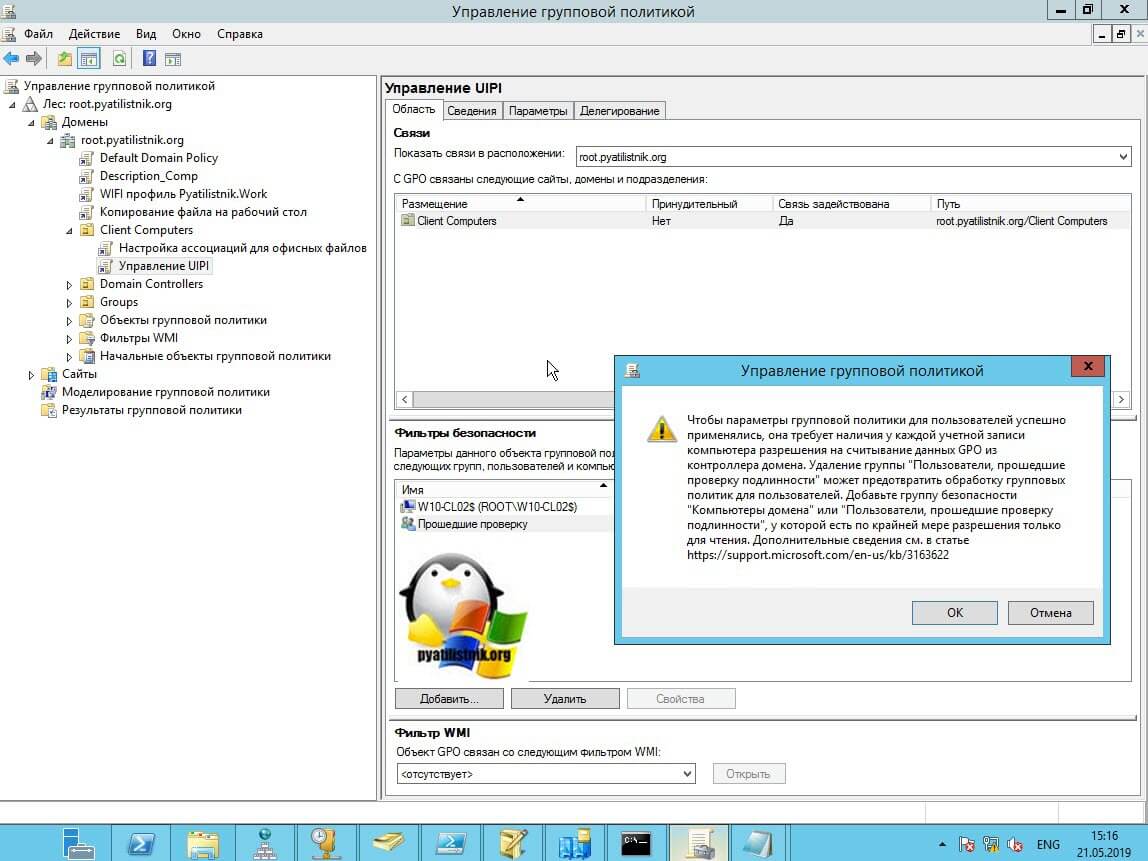

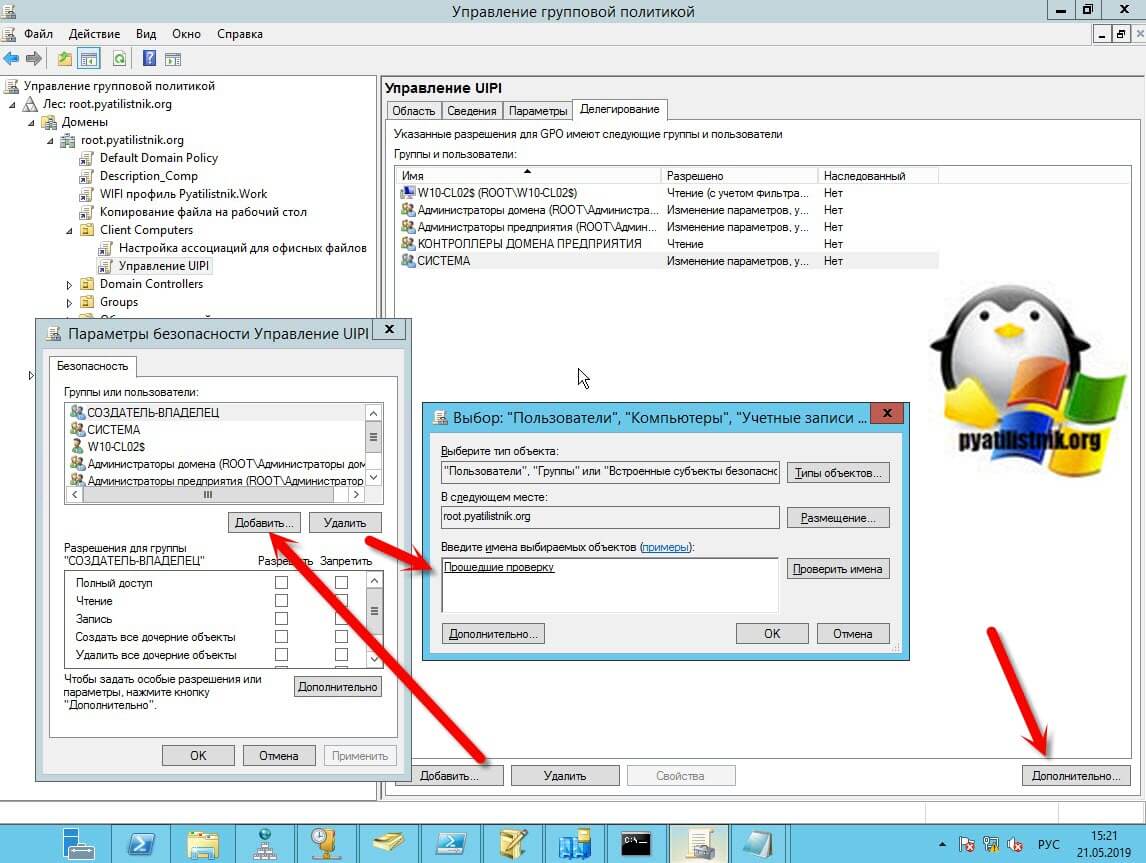

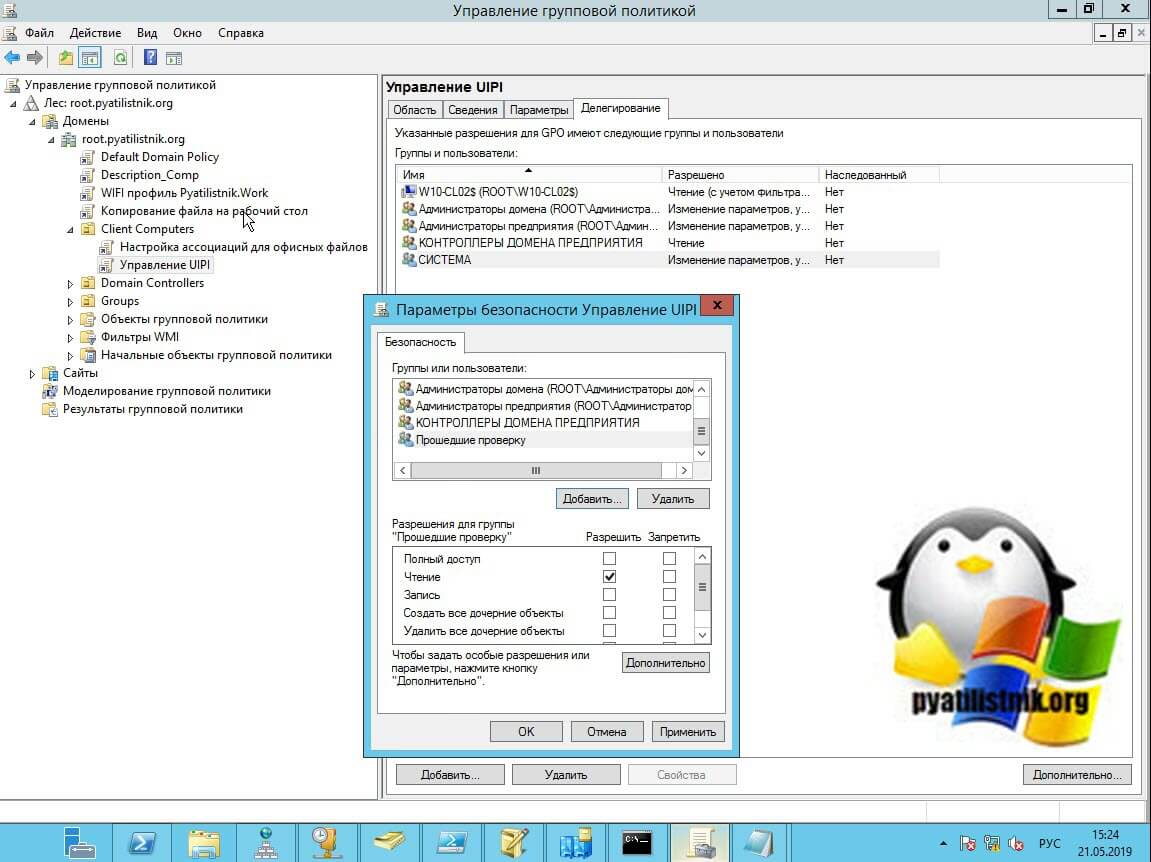

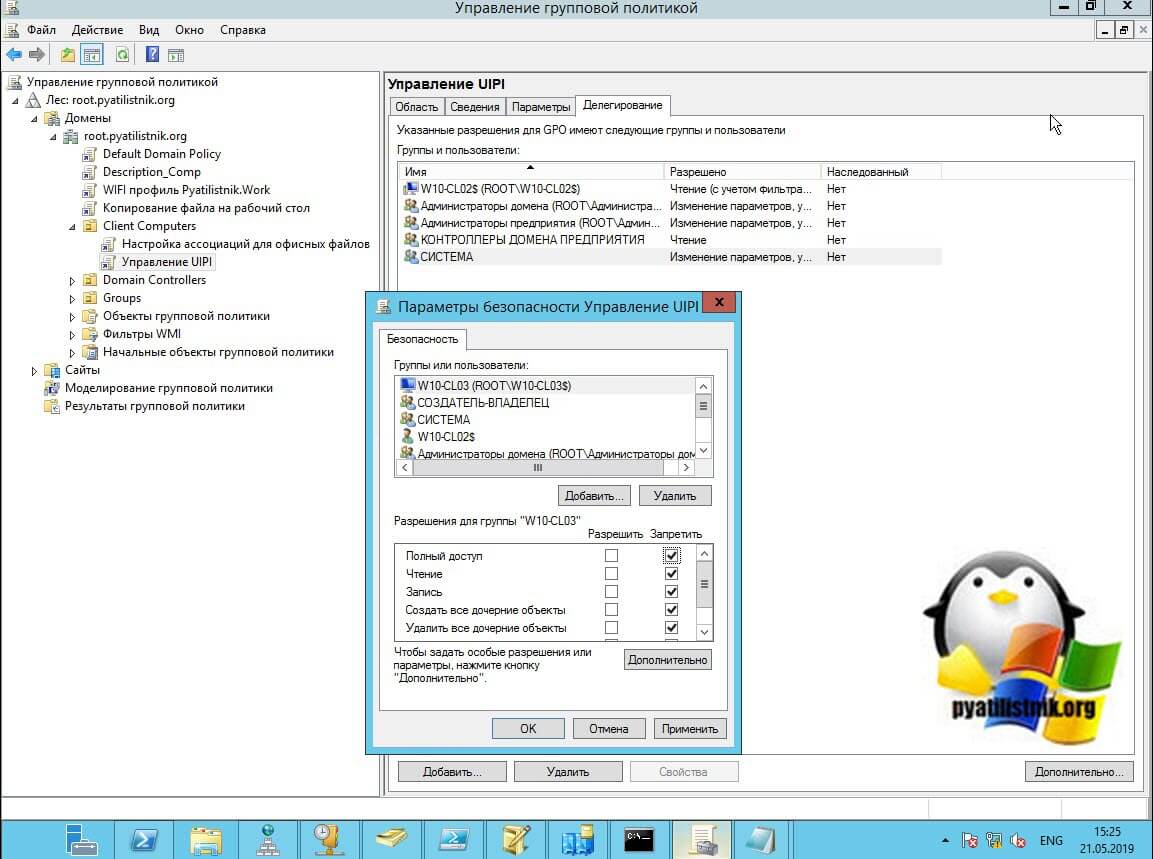

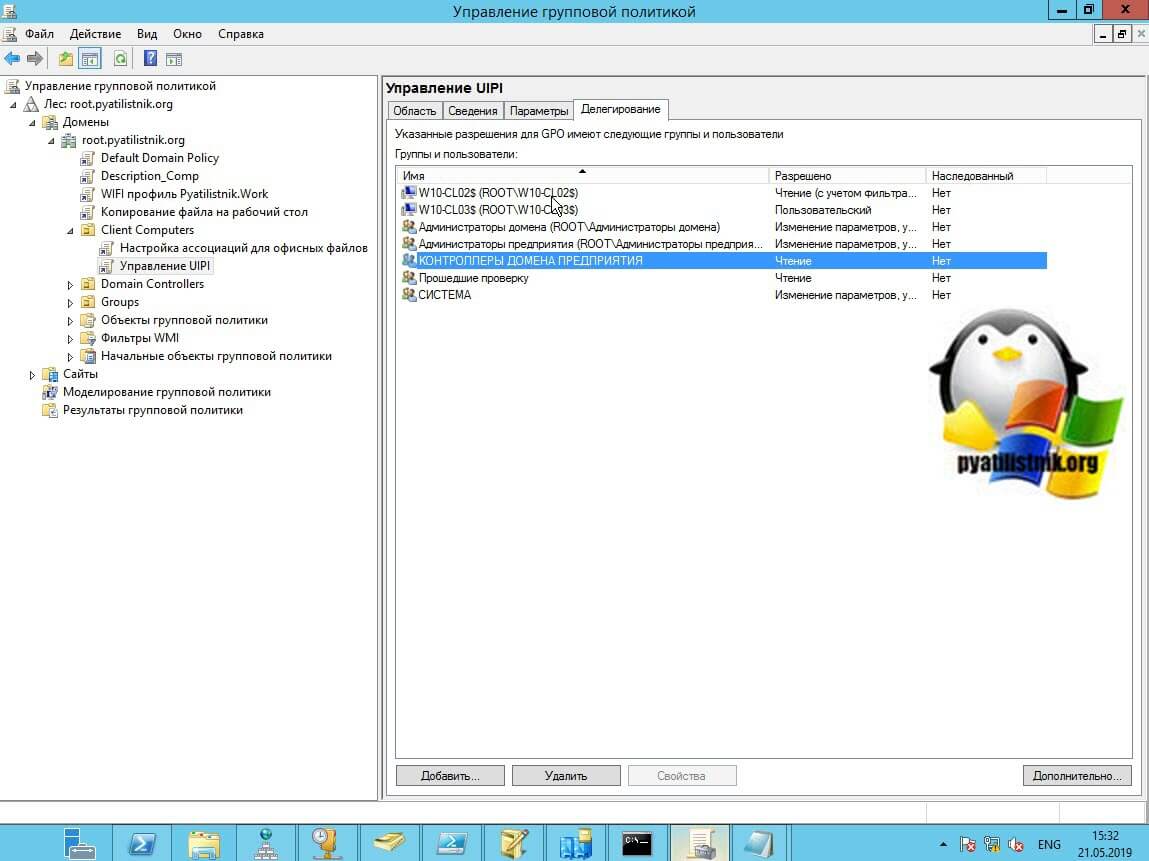

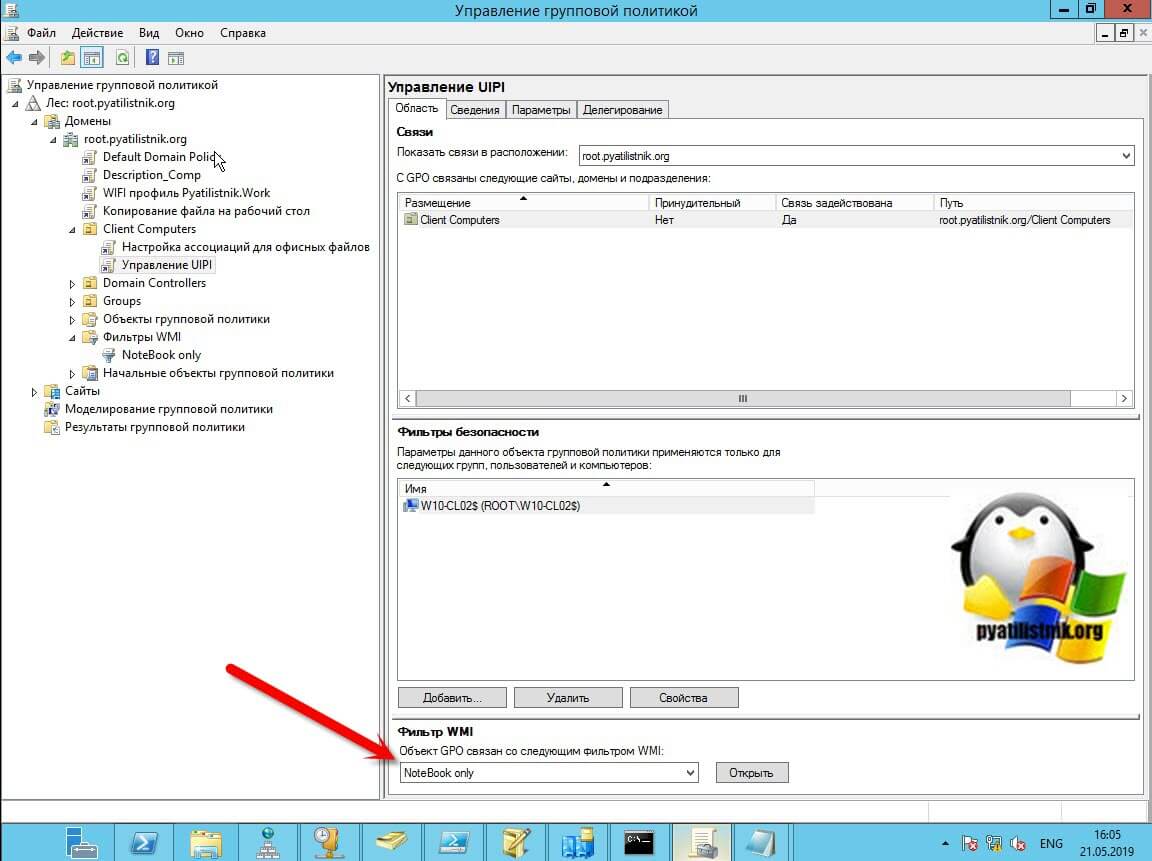

- Проверка прав на политику

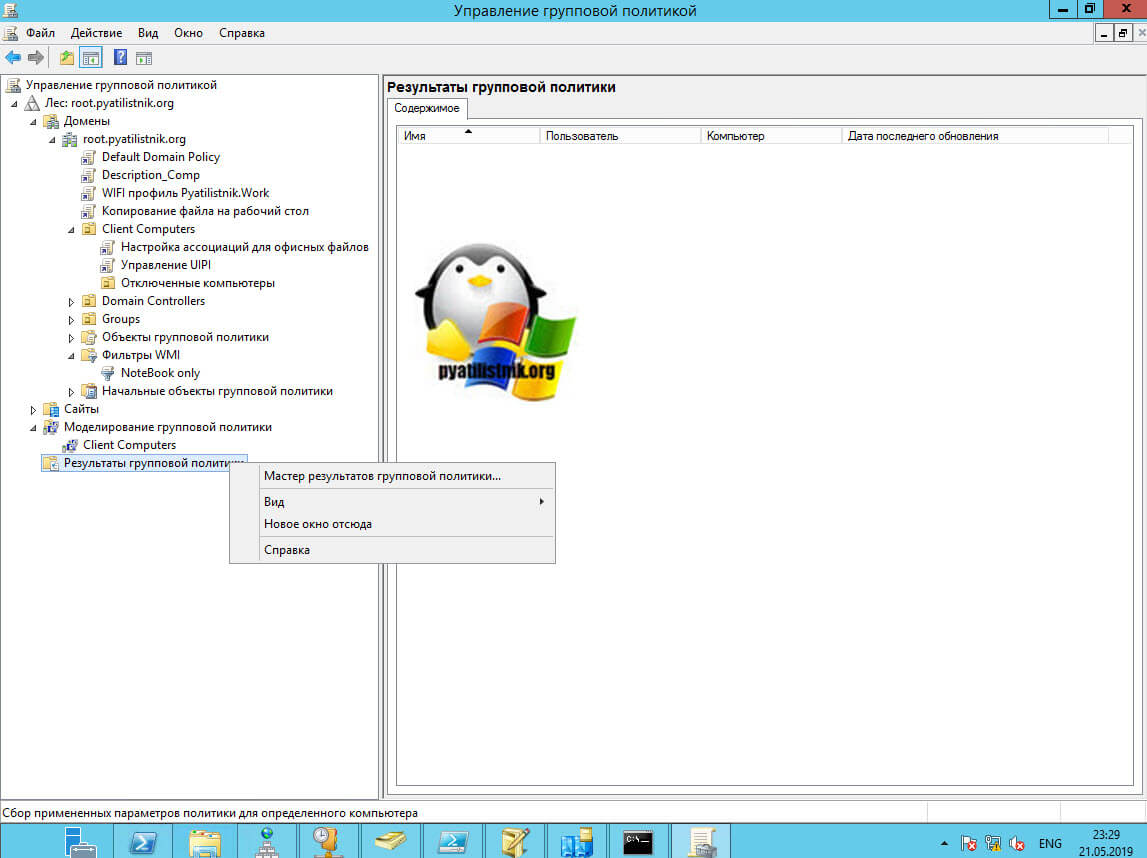

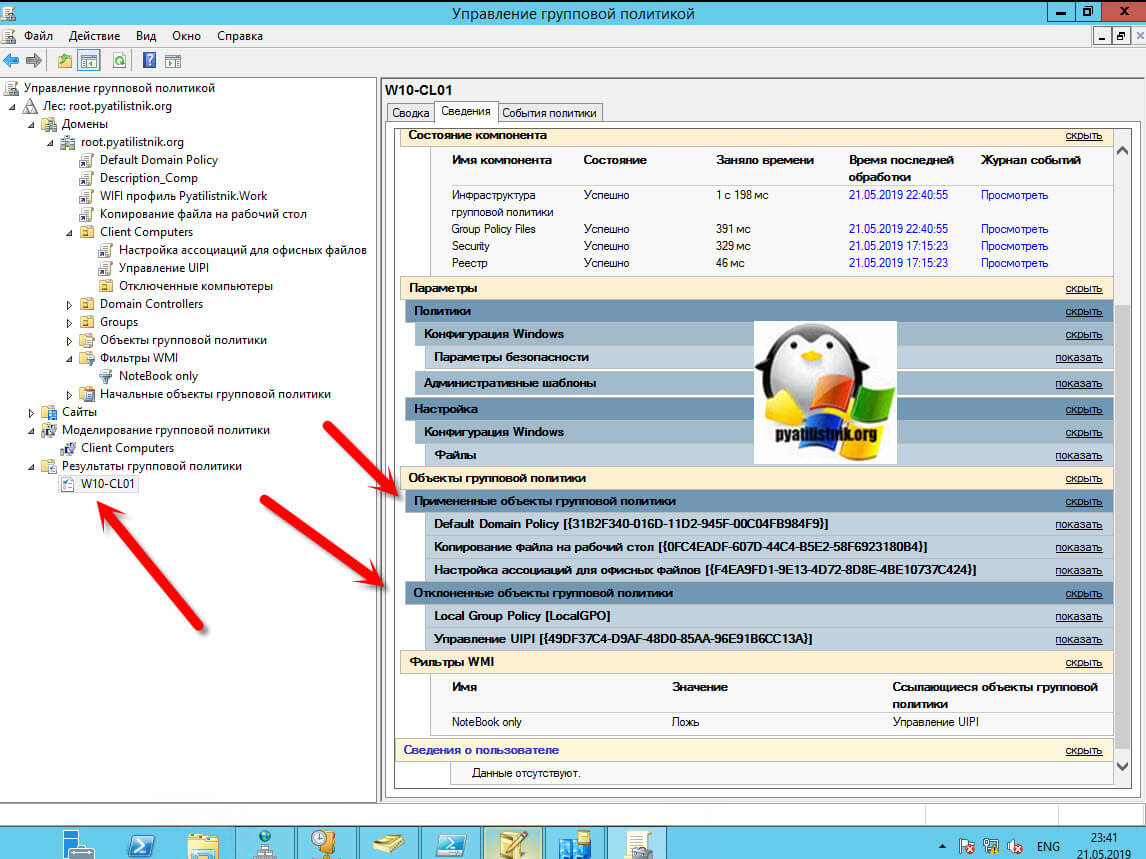

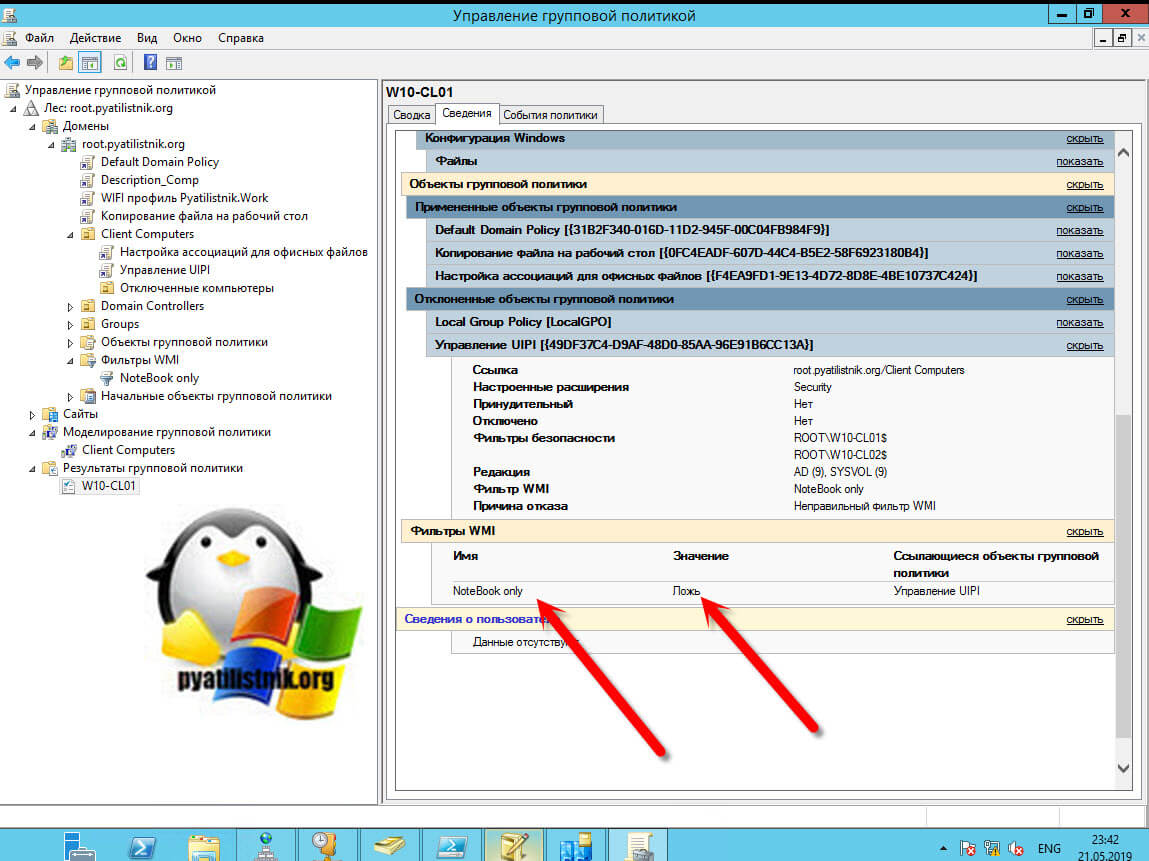

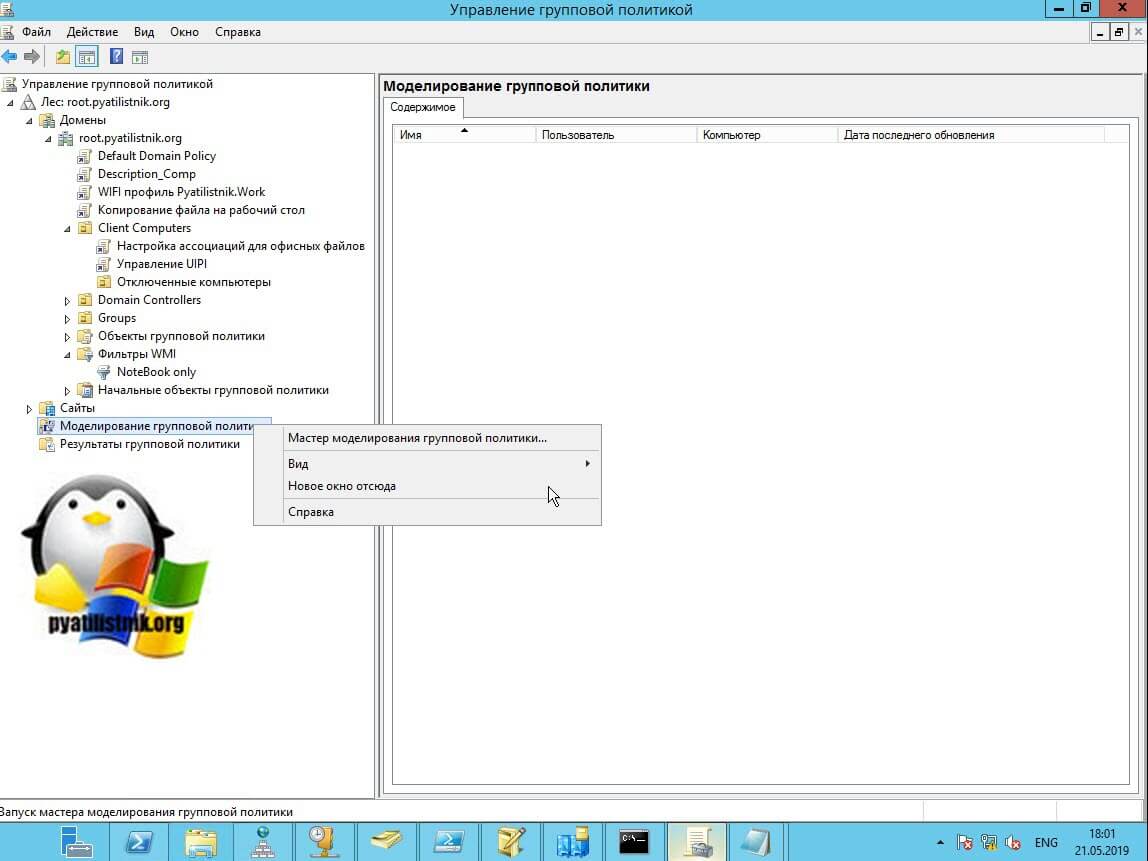

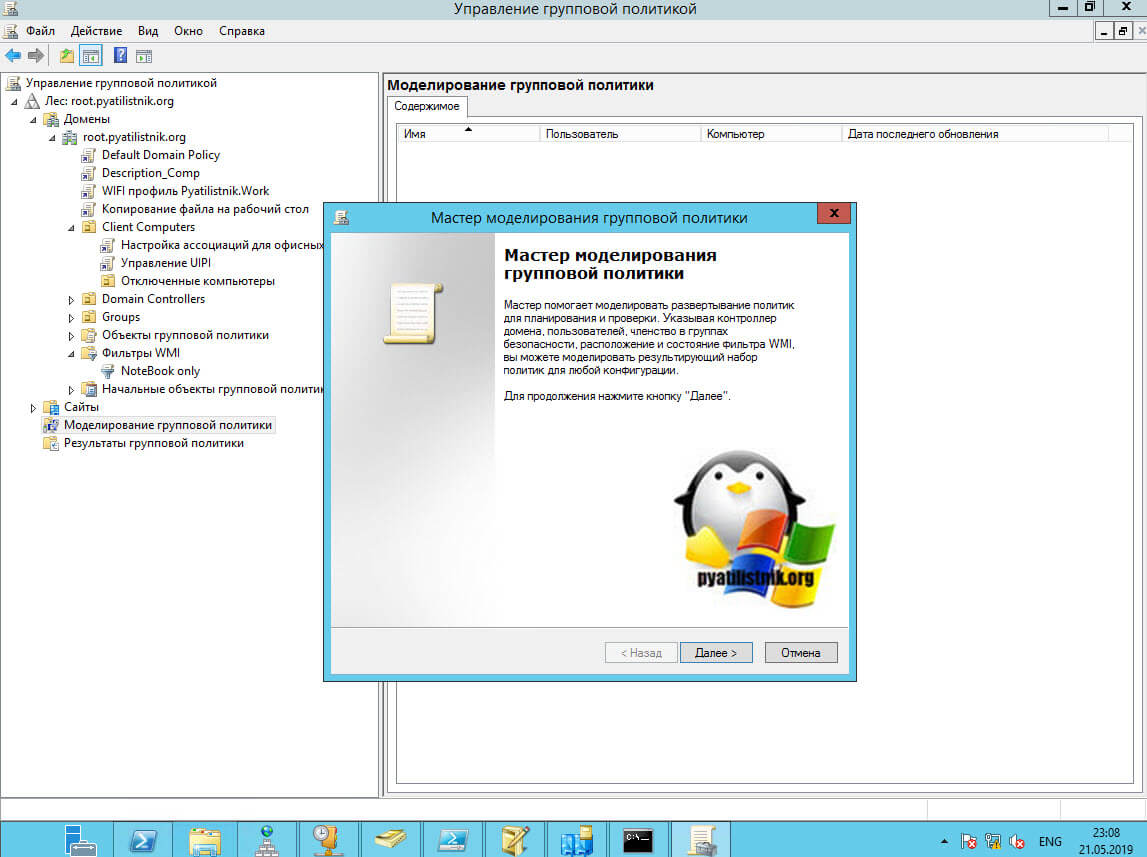

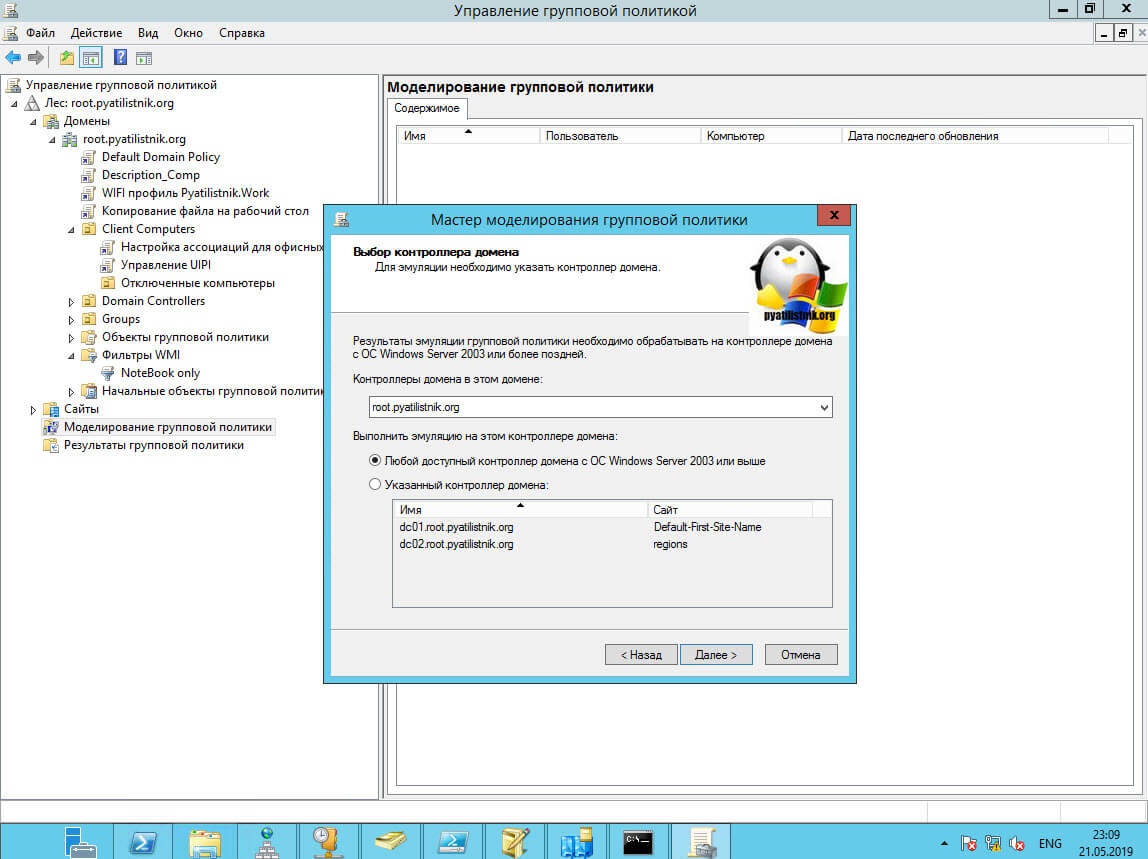

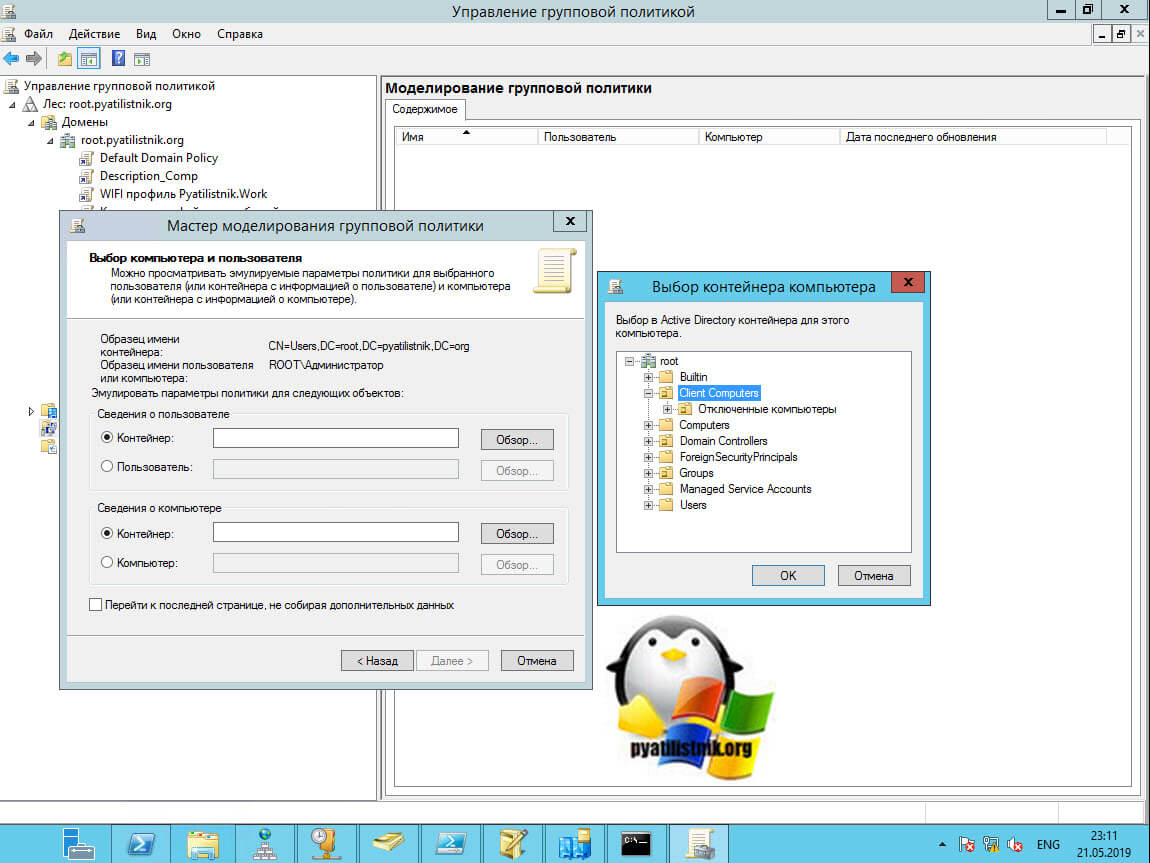

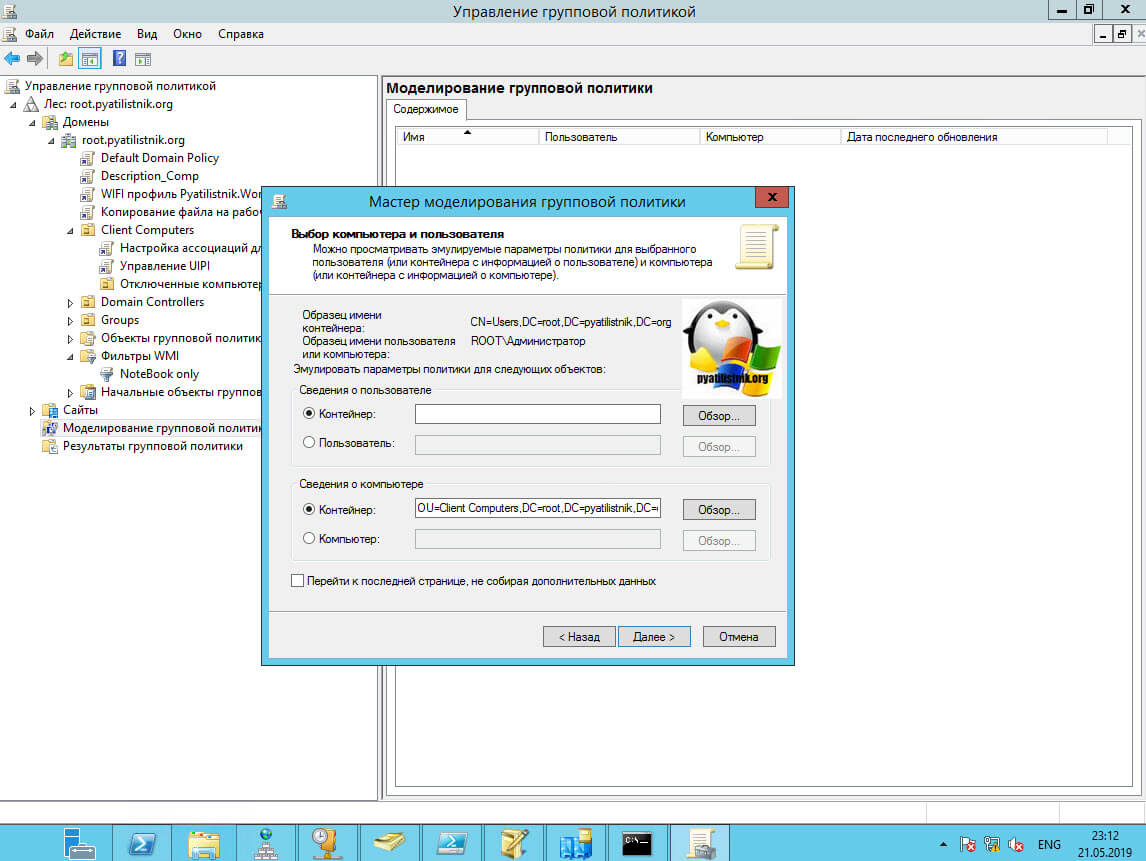

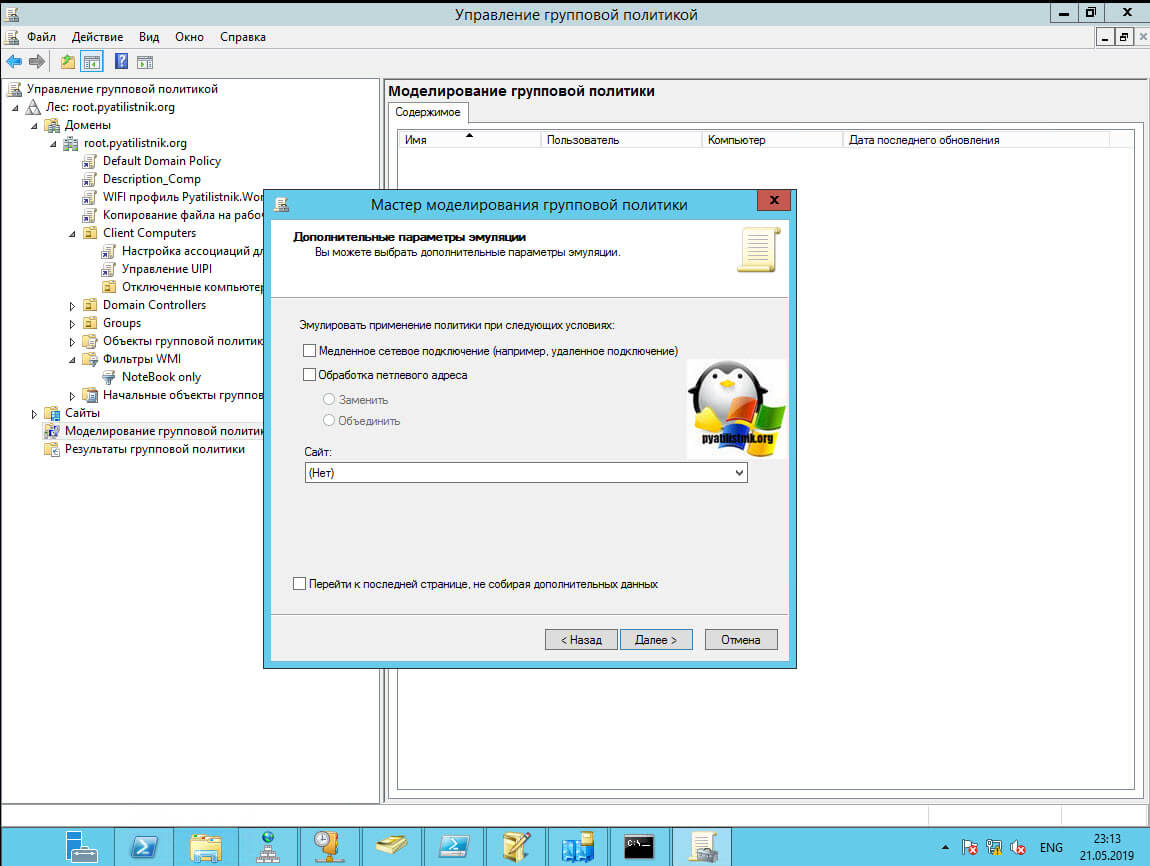

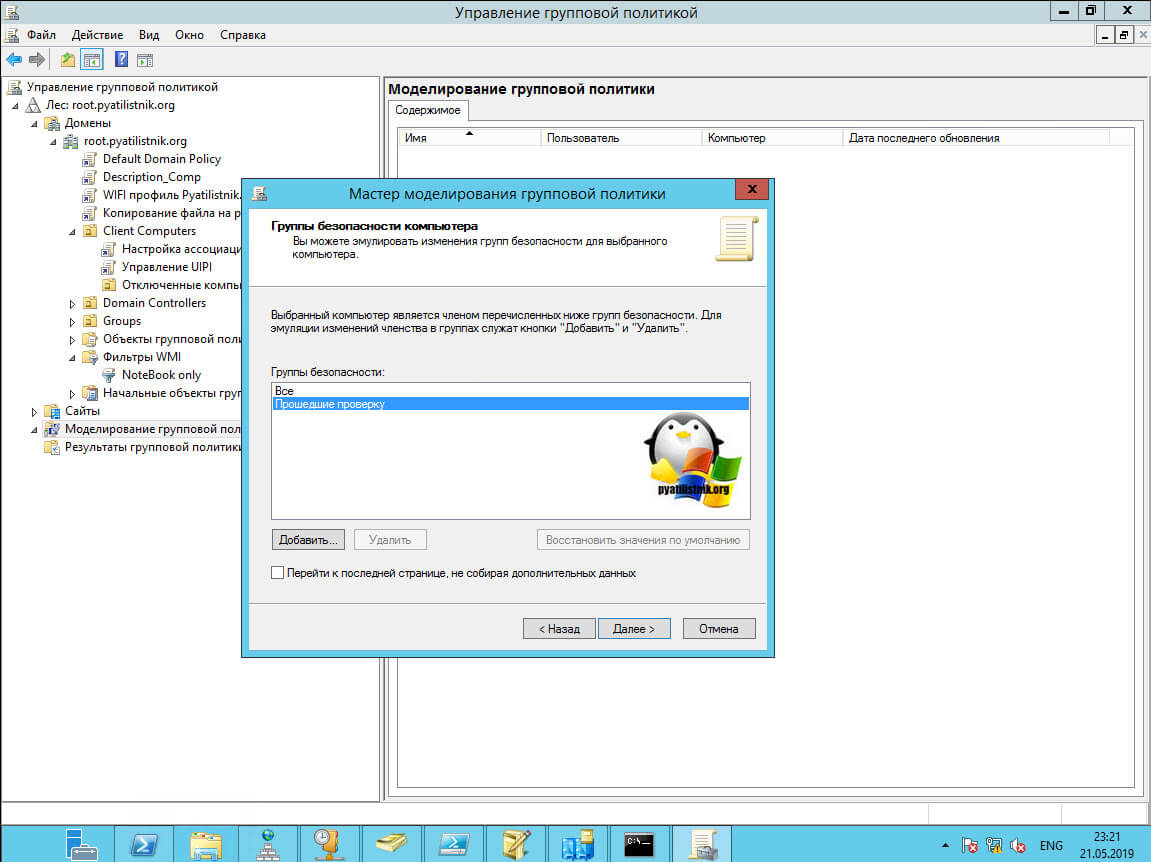

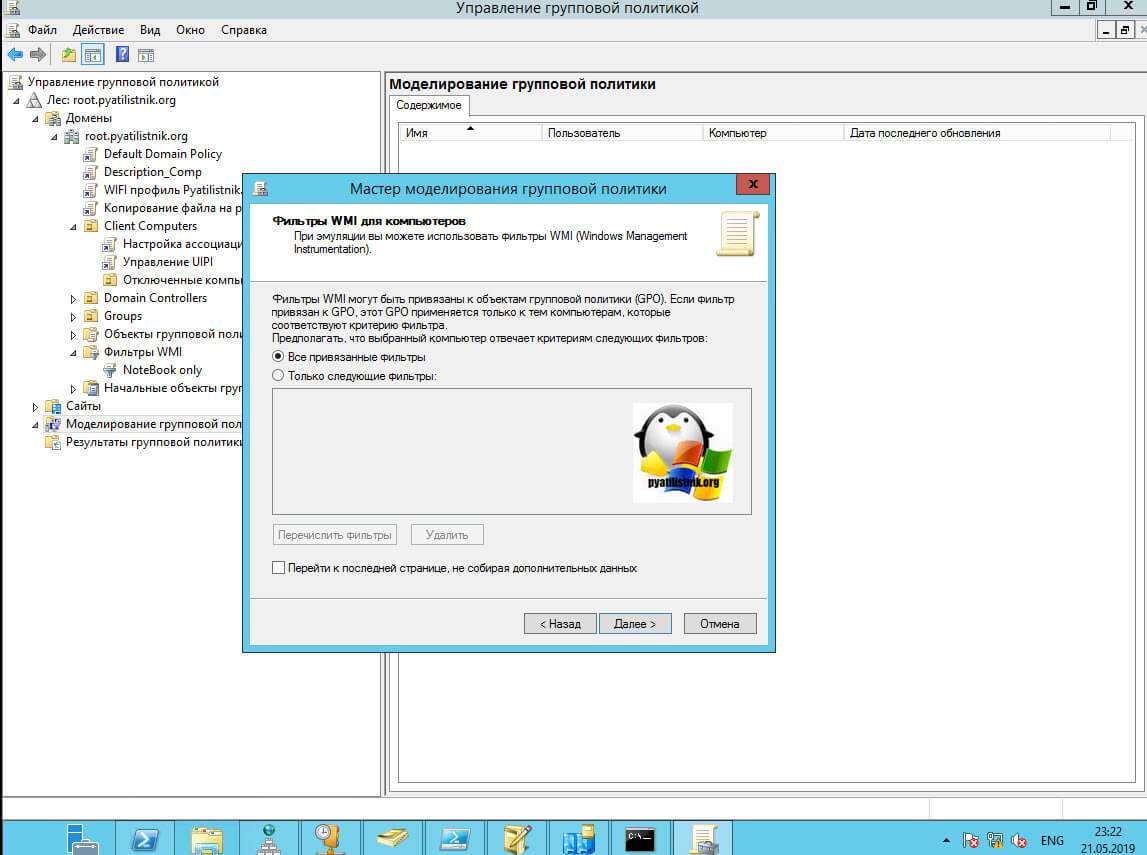

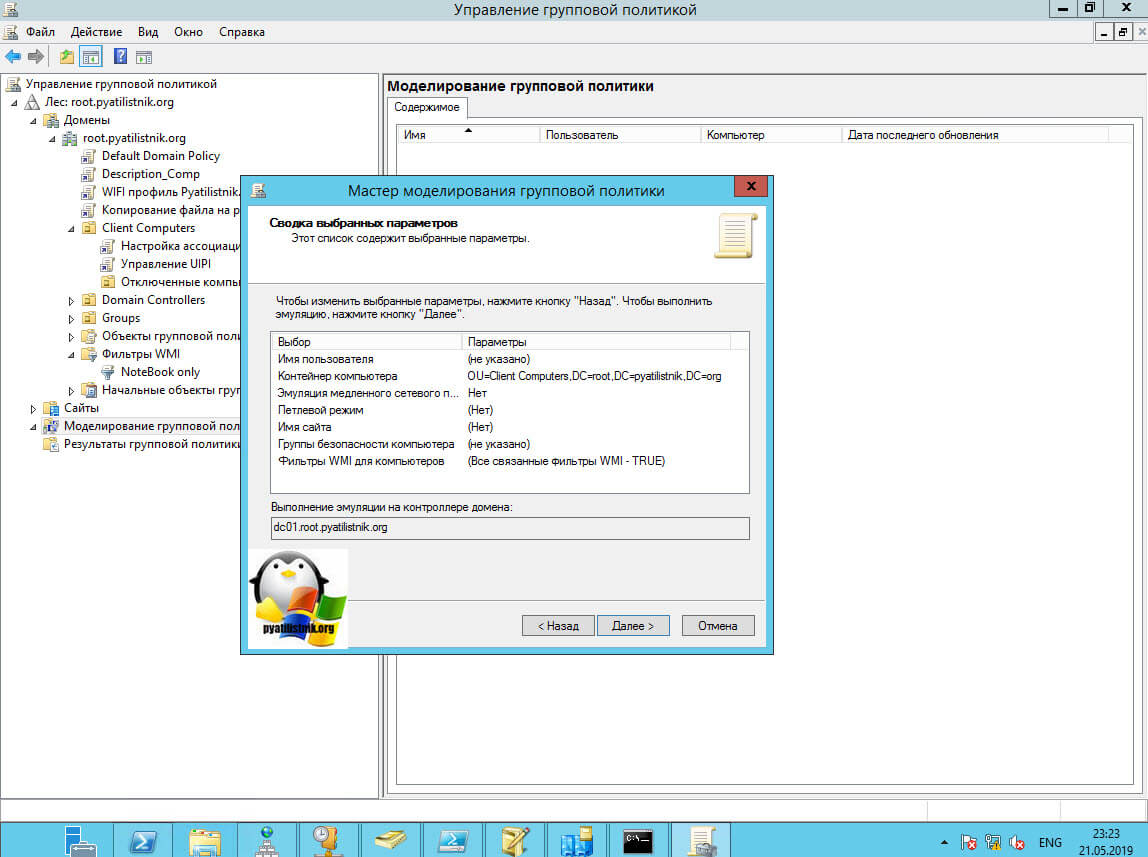

- Инструменты диагностики групповой политики

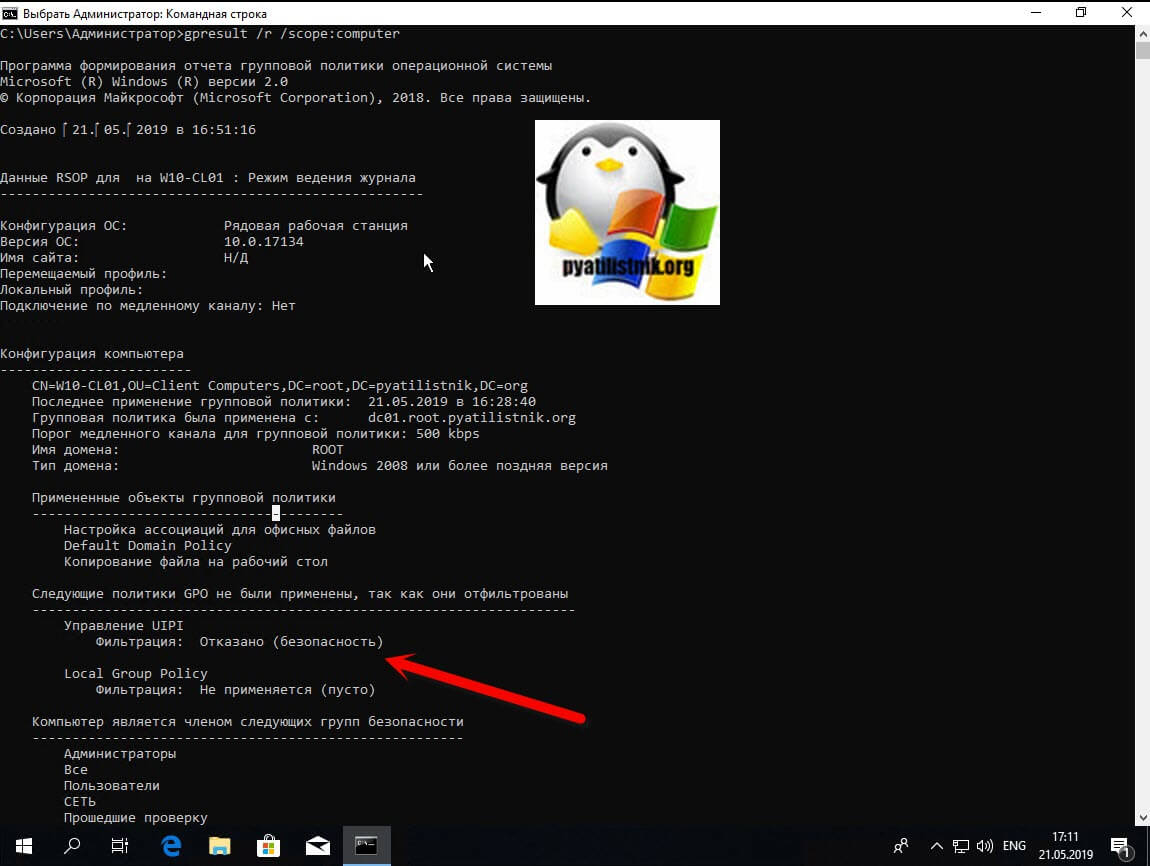

- Диагностика GPO через gpresult

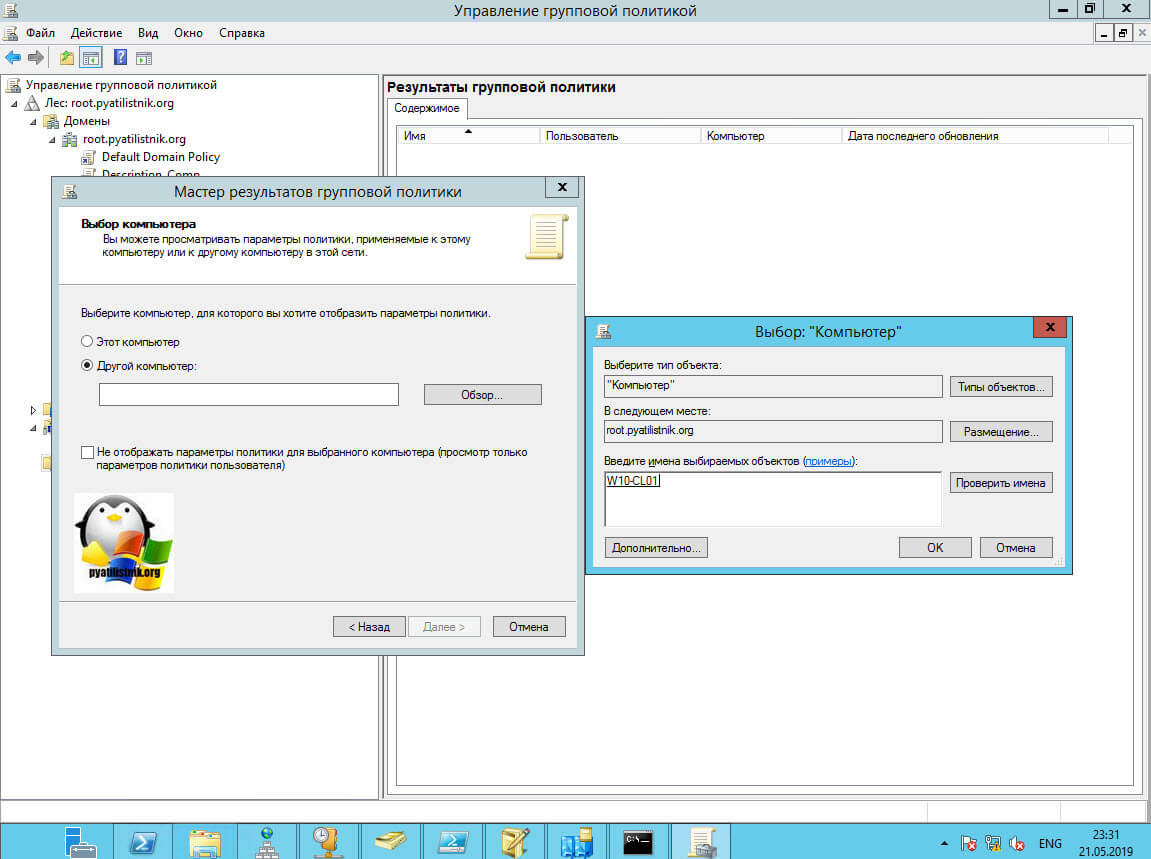

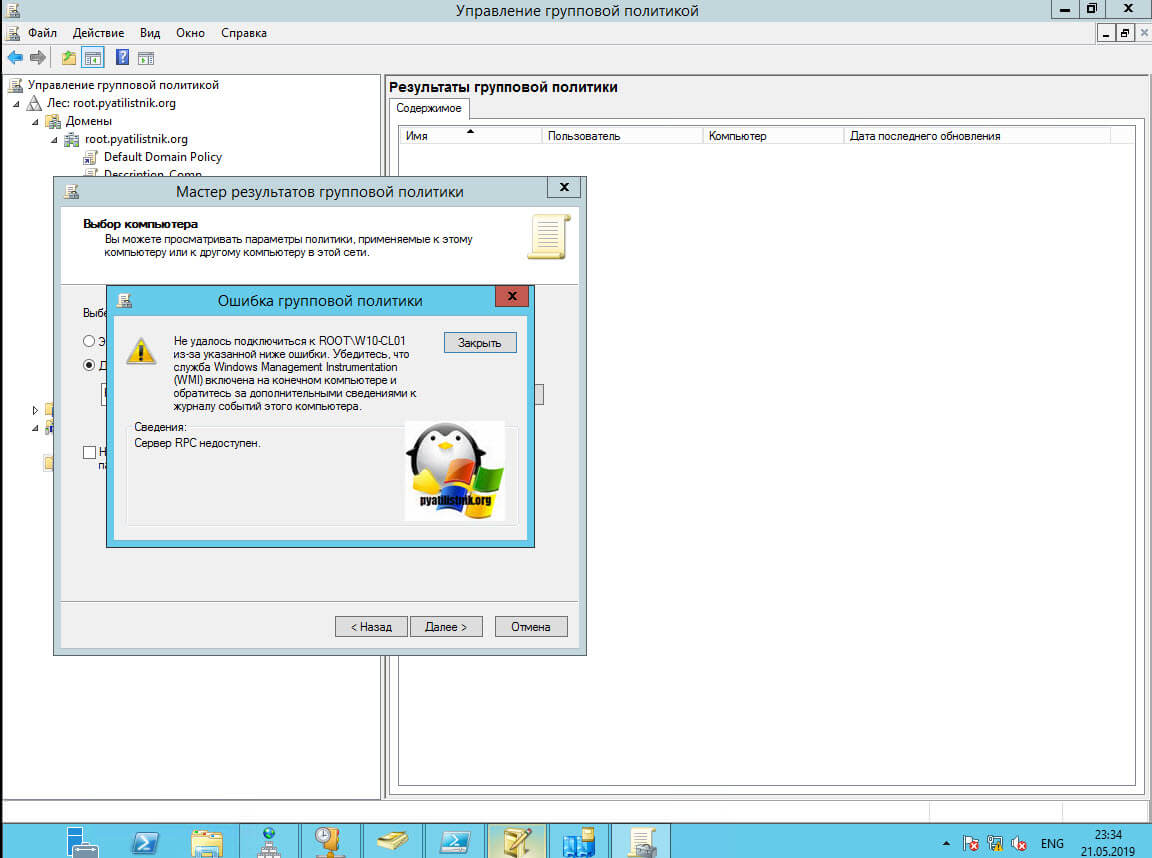

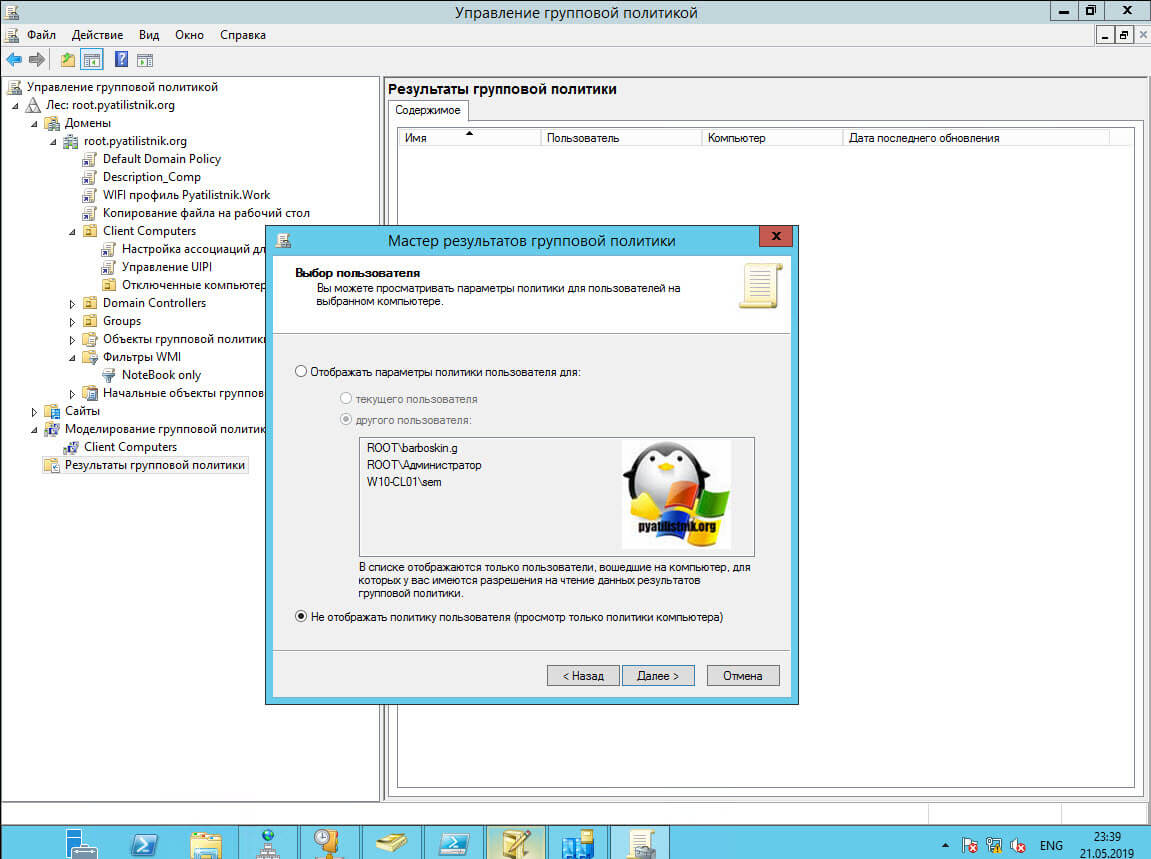

- Результаты групповой политики

AGPM и GPRESULT не работают в Windows Server Core

В этой статье предоставляется решение ошибки, которая возникает, когда AGPM и GPRESULT не работают на установке Windows Server Core.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 2987708

Симптомы

Сценарий microsoft Advanced Group Policy Management (AGPM)

Предположим, что AGPM Server установлен на компьютере с Windows Server Core (Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2). AGPM устанавливается на клиентский компьютер, на Windows сервере или на Windows клиентской операционной системе с установленными средствами администрирования удаленного сервера. В этой ситуации при попытках администратора взять под контроль объект групповой политики без управления (GPO) возникает следующая ошибка:

Общая ошибка: данные недействительны. (Исключение из HRESULT: 0x8007000D)

Дополнительные сведения следуют.

[Ошибка] Невозможно задать объект типа «System.DBNull» для типа «Microsoft.Agpm.GroupPolicy.Interop.GPMBackup»

Сценарий GPRESULT

На компьютере Windows Server Core, когда администратор выполняет команду gpresult/h для получения параметров GPO для этого компьютера или пользователя, GPRESULT возвращает следующее сообщение об ошибке:

Причина

Эти проблемы возникают из-за того, что компонент AGPM Server и команда GPRESULT/h требуют установки консоли управления групповой политикой (GPMC) в локальной системе. Несколько интерфейсов GPMC будут установлены в системе только после установки GPMC.

Поскольку Windows Server Core не установлен интерфейс GPMC, приложения, которые используют этот интерфейс, не будут работать.

Решение

Разрешение для AGPM

Установите компонент AGPM Server на Windows на сервере с установленным интерфейсом.

Разрешение для GPRESULT

Запустите отчет GPRESULT с удаленного компьютера на Windows server Core.

Команда GPResult: диагностика результирующих групповых политик

Утилита GPResult.exe – представляет собой консольное приложение, предназначенное для анализа настроек и диагностики групповых политик, которые применяются к компьютеру и/или пользователю в домене Active Directory. В частности, GPResult позволяет получить данные результирующего набора политик (Resultant Set of Policy, RSOP), список примененных доменных политик (GPO), их настройки и детальную информацию об ошибках их обработки. Утилита входит в состав ОС Windows начиная со времен Windows XP. Утилита GPResult позволяет ответить на такие вопросы: применяется ли конкретная политика к компьютеру, какая именно GPO изменила ту или иную настройку Windows, разобраться с причинами долгого применения GPP/GPO.

В этой статье мы рассмотрим особенности использования команды GPResult для диагностирования работы и отладки применения групповых политик в домене Active Directory.

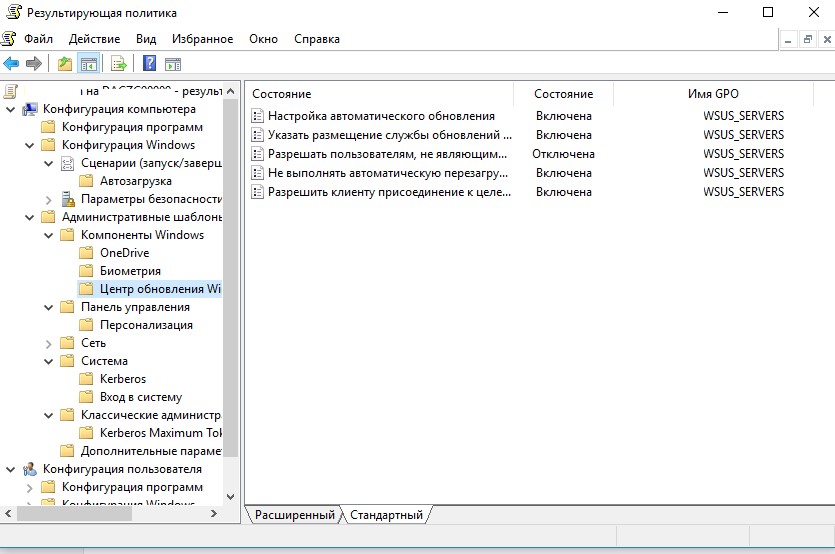

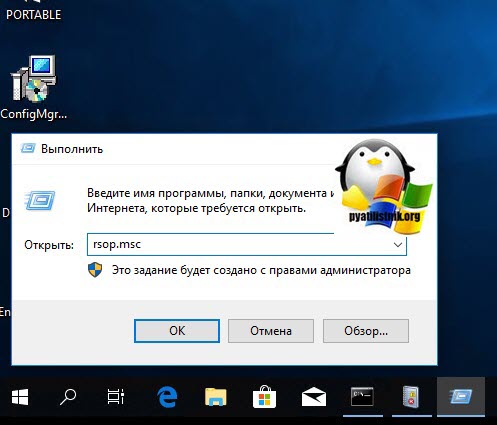

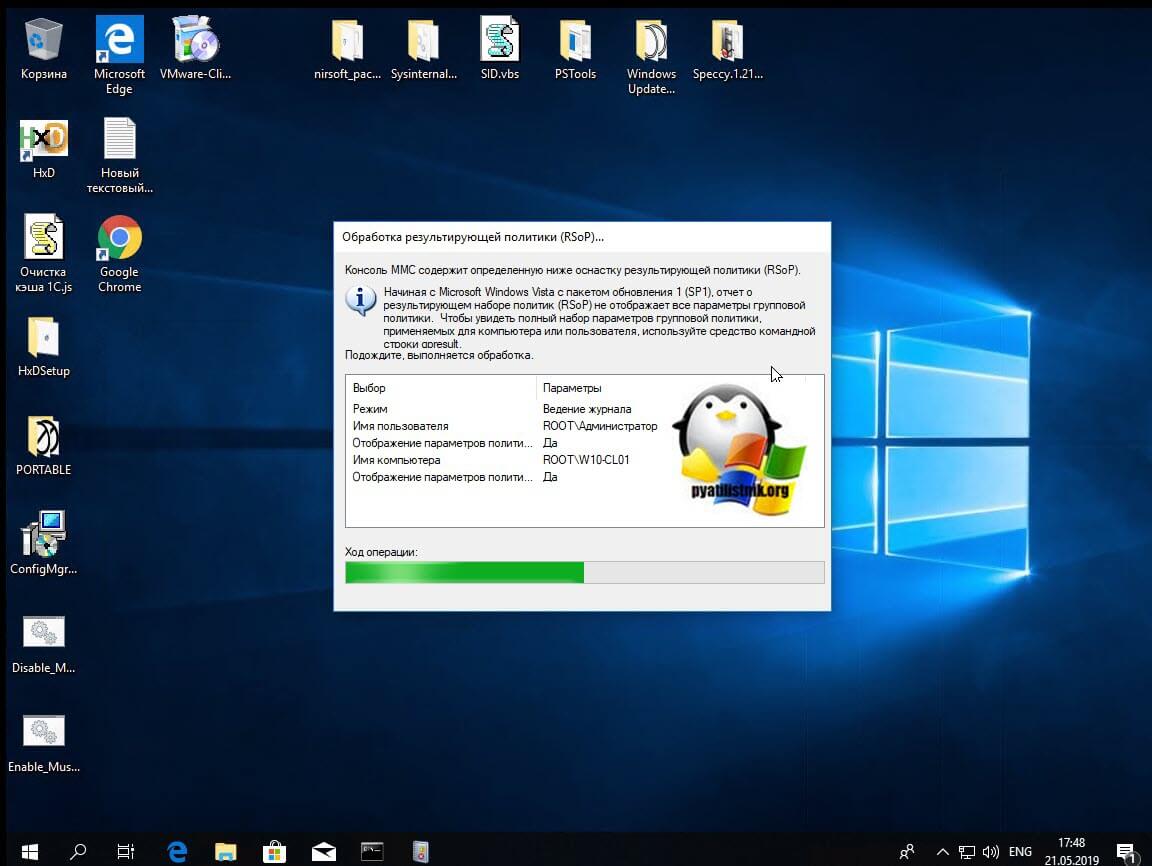

Изначально для диагностики применения групповых политик в Windows использовалась графическая консоль RSOP.msc, которая позволяла получить настройки результирующих политик (доменных + локальных), примененные к компьютеру и пользователю в графическом виде аналогичном консоли редактора GPO (ниже на примере представления консоли RSOP.msc видно, что настройки обновлений заданы политикой WSUS_SERVERS).

Однако, консоль RSOP.msc в современных версиях Windows использовать нецелесообразно, т.к. она не отражает настройки, примененные различными расширениями групповых политик (client side extensions — CSE), например GPP (Group Policy Preferences), не позволяет выполнять поиск, предоставляет мало диагностической информации. Поэтому на данный момент именно команда GPResult является основным средством диагностики применения GPO в Windows (в Windows 10 даже появляется предупреждение, что RSOP не дает полный отчет в отличие от GPResult).

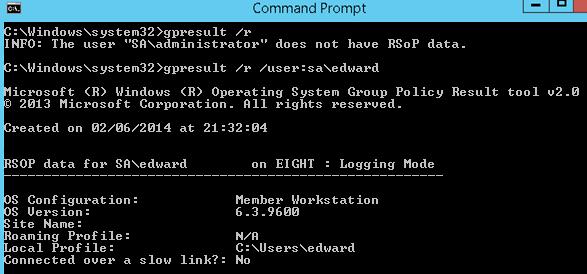

Использование утилиты GPResult.exe

Команда GPResult выполняется на компьютере, на котором нужно проверить применение групповых политик. Команда GPResult имеет следующий синтаксис:

GPRESULT [/S [/U [/P ]]] [/SCOPE ] [/USER ] [/R | /V | /Z] [(/X | /H) [/F]]

Чтобы получить подробную информацию о групповых политиках, которые применяются к данном объекту AD (пользователю и компьютеру), и других параметрах, относящихся к инфраструктуре GPO (т.е. результирующие настройки политик GPO – RsoP), выполните команду:

Результаты выполнения команды разделены на 2 секции:

Вкратце пробежимся по основным параметрам/разделам, которые нас могут заинтересовать в выводе GPResult:

В нашем примере видно, что на объект пользователя действуют 4 групповые политики.

Если вы не хотите, чтобы в консоль одновременно выводилась информация и о политиках пользователя и о политиках компьютера, вы можете с помощью опции /scope вывести только интересующий вас раздел. Только результирующие политики пользователя:

gpresult /r /scope:user

или только примененные политики компьютера:

gpresult /r /scope:computer

Т.к. утилита Gpresult выводит свои данные непосредственно в консоль командной строки, что бывает не всегда удобно для последующего анализа, ее вывод можно перенаправить в буфер обмена:

или текстовый файл:

Gpresult /r > c:\gpresult.txt

Чтобы вывести сверхподробную информацию RSOP, нужно добавить ключ /z.

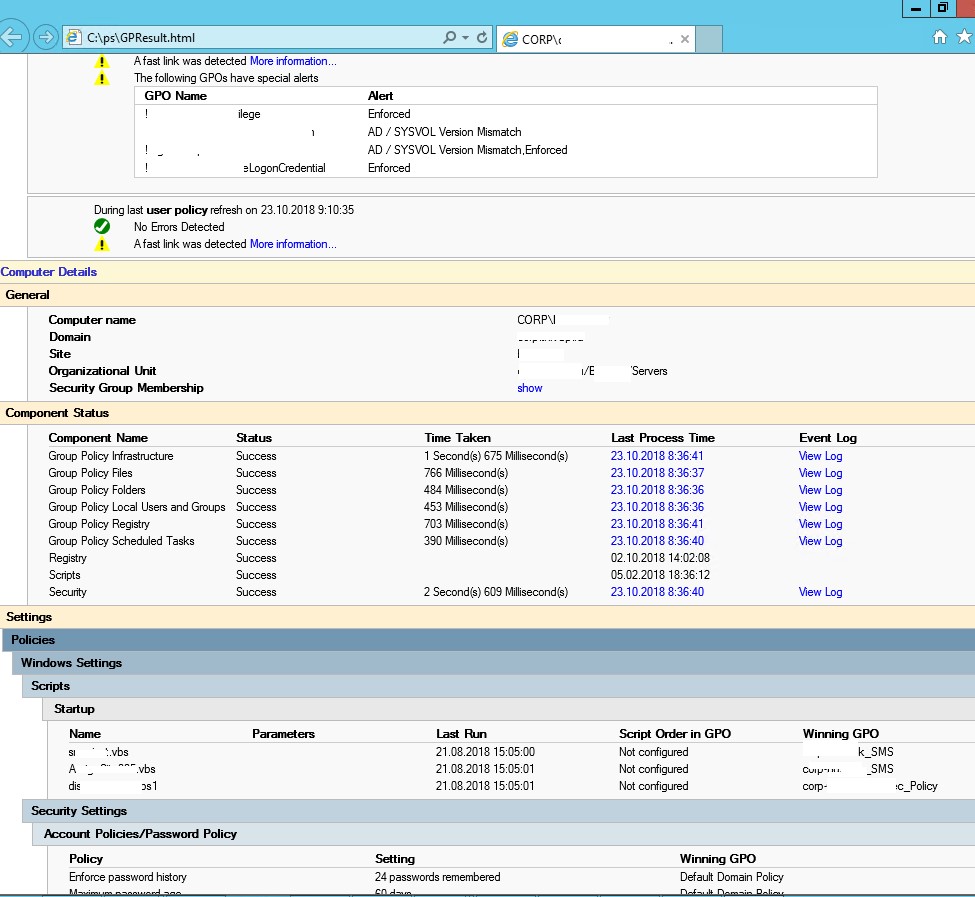

HTML отчет RSOP с помощью GPResult

Кроме того, утилита GPResult может сгенерировать HTML-отчет по примененным результирующим политикам (доступно в Windows 7 и выше). В данном отчете будет содержаться подробная информация обо всех параметрах системы, которые задаются групповыми политиками и именами конкретных GPO, которые их задали (получившийся отчет по структуре напоминает вкладку Settings в консоли управления доменными групповыми политиками – GPMC). Сгенерировать HTML отчет GPResult можно с помощью команды:

GPResult /h c:\gp-report\report.html /f

Чтобы сгенерировать отчет и автоматически открыть его в браузере, выполните команду:

GPResult /h GPResult.html & GPResult.html

Получение данных GPResult с удаленного компьютера

GPResult может собрать данные и с удаленной компьютера, избавляя администратора от необходимости локального или RDP входа на удаленный компьютер. Формат команды сбора данных RSOP с удаленного компьютера такой:

GPResult /s server-ts1 /r

Аналогичным образом вы можете удаленно собрать данные как по пользовательским политикам, так и по политиками компьютера.

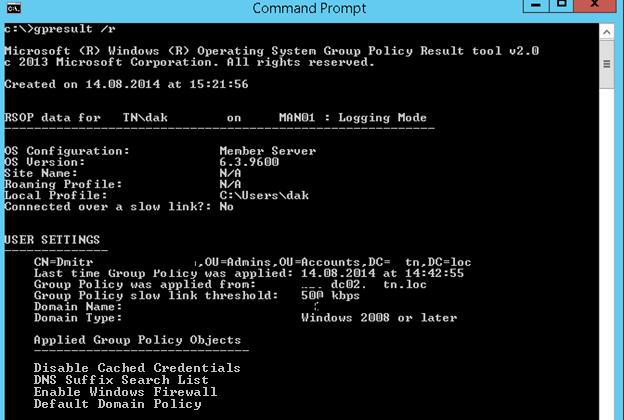

Пользователь username не имеет данных RSOP

При включенном UAC запуск GPResult без повышенных привилегий выводит параметры только пользовательского раздела групповых политик. Если нужно одновременно отобразить оба раздела (USER SETTINGS и COMPUTER SETTINGS), команду нужно запускать в командной строке, запущенной с правами администратора. Если командная строка с повышенными привилегиями запущена от имени учетной записи отличной от текущего пользователя системы, утилита выдаст предупреждение INFO: The user “domain\user” does not have RSOP data (Пользователь «domain\user» не имеет данных RSOP). Это происходит потому, что GPResult пытается собрать информацию для пользователя, ее запустившего, но т.к. данный пользователь не выполнил вход (logon) в систему, информация RSOP для него отсутствует. Чтобы собрать информацию RSOP по пользователю с активной сессией, нужно указать его учетную запись:

gpresult /r /user:tn\edward

Если вы не знаете имя учтённой записи, которая залогинена на удаленном компьютере, учетную запись можно получить так:

Также проверьте время (и часовой пояс) на клиенте. Время должно соответствовать времени на PDC (Primary Domain Controller).

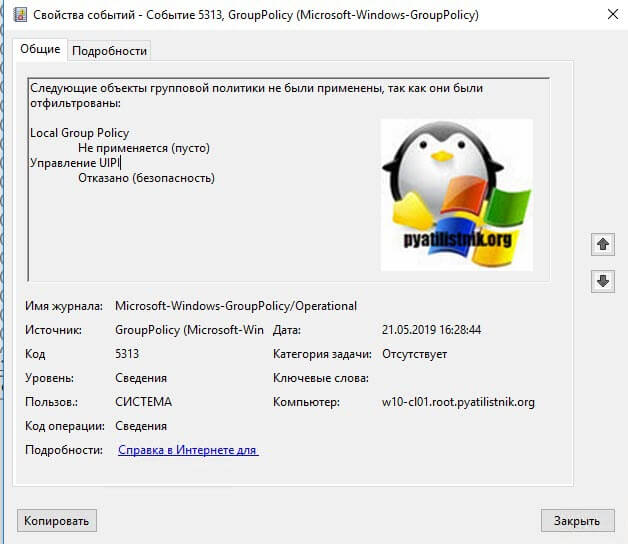

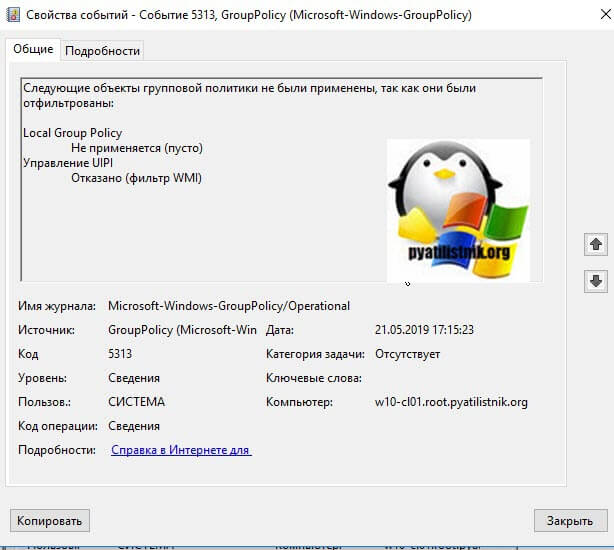

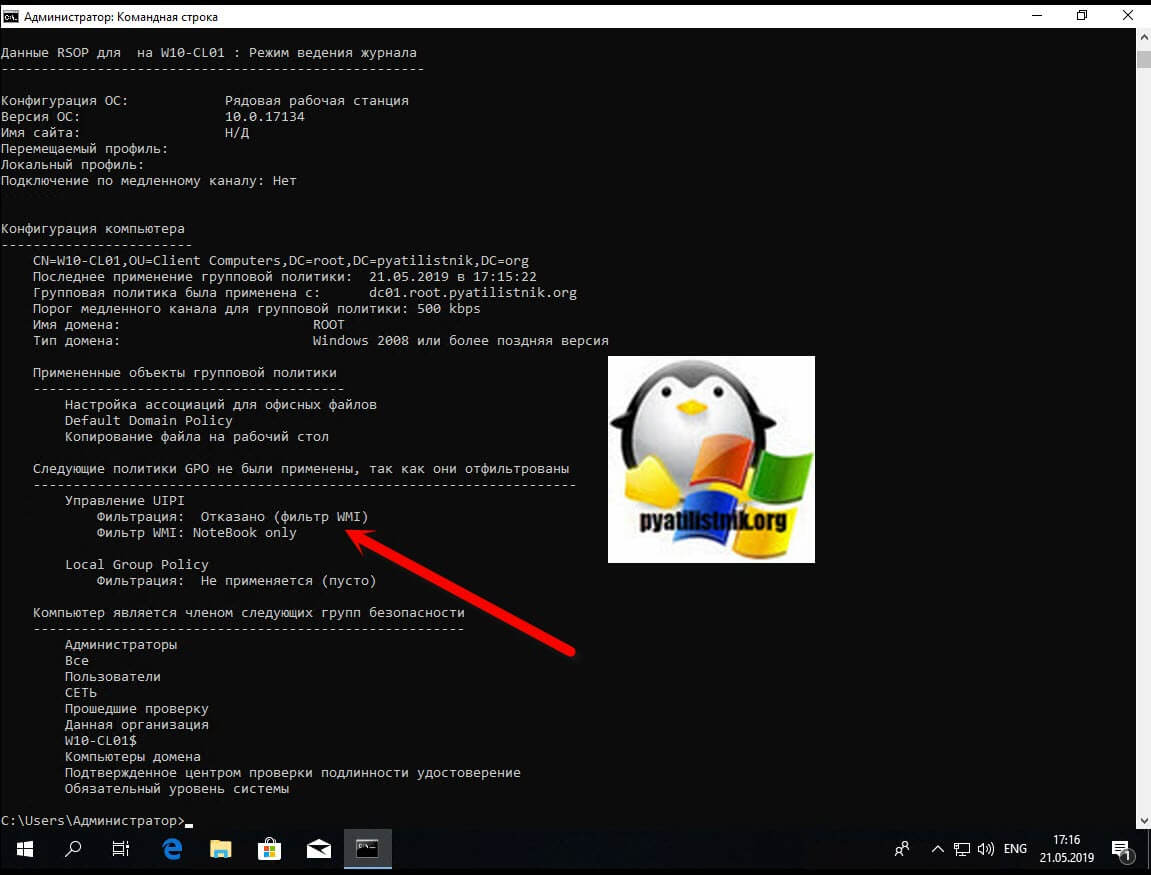

Следующие политики GPO не были применены, так как они отфильтрованы

При траблшутинге групповых политик стоит также обращать внимание на секцию: The following GPOs were not applied because they were filtered out (Следующие политики GPO не были применены, так как они отфильтрованы). В этой секции отображается список GPO, которые по той или иной причине не применяются к этому объекту. Возможные варианты, по которым политика может не применяться:

Итак, в этой статье мы рассмотрели особенности диагностики применения групповых политик с помощью утилиты GPResult и рассмотрели типовые сценарии ее использования.

Gpresult не показывает политики компьютера

Общие обсуждения

Недавно обнаружил, что перестали применяться групповые политики computer configuration. Заливал ноутбук для клиента, обнаружил, что не применилась политика назначения корпоративного wsus сервера. Политики пользователя применяются. Gpupdate /force выполнял и на клиенте и на серверах (всего 3 DC, repadmin /syncall /AeS выполнял, репликация проходит без ошибок).

dcdiag на двух серверах DC проходит со следующим варнингом.

Starting test: KccEvent

A warning event occurred. EventID: 0x80000B47

Time Generated: 12/28/2015 09:48:05

На хозяине ролей ошибок dcdiag не выдает.

gpupdate /force на всех DC выполнял. На клиенте при выполнении gpresult /h file.html написано что политика не применяется (пусто). В eventvwr на клиенте появляется ошибка 1129 «сбой обработки групповой политики из-за отсутствия сетевого подключения к контроллеру домена». При этом в ipconfig /all указан второй DC в качестве dhcp сервера (один из тех, на котором варнинг есть).

Все ответы

Диагностику в таких случаях надо начинать с конечного устройства, а не с КД.

На ноутбуке есть в системном журнале сообщения об ошибках при обработке групповой политики?

RSOP.msc что показывает? Применяется ли данная политика? Настройки WSUS из нее видны?

Если политика применяется, но настройки WSUS не отображаются, проверяйте, что на SYSVOL на всех КД есть папка, соответствующая этой политике, и ее содержимое везде идентично.

Evgeniy Lotosh // MCSE: Server infrastructure, MCSE: Messaging

Для этого, прежде всего, изучите журнал событий Система на предмет ошибок службы Netlogon («Сетевой вход в систему»).

Диагностику в таких случаях надо начинать с конечного устройства, а не с КД.

На ноутбуке есть в системном журнале сообщения об ошибках при обработке групповой политики?

RSOP.msc что показывает? Применяется ли данная политика? Настройки WSUS из нее видны?

Если политика применяется, но настройки WSUS не отображаются, проверяйте, что на SYSVOL на всех КД есть папка, соответствующая этой политике, и ее содержимое везде идентично.

Evgeniy Lotosh // MCSE: Server infrastructure, MCSE: Messaging

На другом вновь залитом ноутбуке\ПК проявляется та же самая проблема, поэтому и начал с КД.

На ноутбуке вышеописанная ошибка появлялась в 16:33:20, а сообщение «параметры групповой политики для этого пользователя обработаны успешно. Были обнаружены и применены новые параметры из 5 объектов групповой политики» появилось в 16:33:40.

В 16:34:21 появилось сообщение «параметры групповой политики для этого компьютера обработаны успешно».

rsop от доменного админа (у доменного пользователя нет прав локального админа) показывает политику, которая указывает сервер wsus и остальные параметры, указанные в этой политике.

SYSVOL проверил, папка есть, содержимое идентично.

Для этого, прежде всего, изучите журнал событий Система на предмет ошибок службы Netlogon («Сетевой вход в систему»).

сейчас на клиенте выполнил gpupdate. В системном журнале появились 2 записи: «параметры групповой политики для этого пользователя обработаны успешно. Не обнаружено изменений со времени последней успешной обработки групповой политики» и «параметры групповой политики для этого компьютера обработаны успешно. Не обнаружено изменений со времени последней успешной обработки групповой политики»

Политики установки ПО применяются.

После перезагрузки, ошибка NETLOGON 5719 «компьютер не может установить безопасный сеанс связи с контроллером домена»

Gpresult не показывает политики компьютера

Посмотрите в службах запущен ли DNS сервер.

Видимо плохо лопатили.

Покажите вывод команды ipconfig /all с сервера.

я пропустил мелочь в настройках и теперь все наперекосяк.

вот по пунктам что есть:

1.dhcp авторизован

2.scope и исключения созданы

2.в dns инсталлирован и запущен

3.dns и сервак имеют локальный ip

ЧТО ЖЕ ТОГДА НЕ ТАК.

Это настройки но какие.

Помогите пожалуйста,по пунктам давайте все проверим. И говорите со мной как с равным)))

я пропустил мелочь в настройках и теперь все наперекосяк.

вот по пунктам что есть:

1.dhcp авторизован

2.scope и исключения созданы

2.в dns инсталлирован и запущен

3.dns и сервак имеют локальный ip

ЧТО ЖЕ ТОГДА НЕ ТАК.

Это настройки но какие.

Помогите пожалуйста,по пунктам давайте все проверим. И говорите со мной как с равным)))

На диске C:\ появится файл ip.txt

Скопируйте содержимое файла сюда.

http://pic.ipicture.ru/uploads/081001/Rx96P9ovio.jpg

я на хостинг буду скриншоты класть мне так прощечотя можно и так

Windows IP Configuration

Ethernet adapter Local Area Connection:

продолжим завтра если можно.спасибо что откликнулись

| victorianin написано: | ||||

|