- Что такое троян?

- Что троян обычно ищет на вашем компьютере?

- Самые частые проявления трояна на вашем компьютере?

- Порты, используемые троянами (уже известные).

- Что такое троян. Как не попасться на удочку?

- Самые известные трояны для Windows.

- Антивирус меня защитит?

- Как работает троян?

- Рассмотрим традиционный путь, который проходит троян с момента написания.

- Упаковщик для трояна

- Как работает троян? Что происходит на компьютере жертвы?

- Как работает троян? В каком виде хакер подсунет его вам?

- Что такое троянские программы и какой ущерб они могут нанести?

- Типы троянских программ

- Бэкдоры

- Эксплойты

- Руткиты

- Дропперы / Загрузчики

- Банковские трояны

- Трояны, выполняющие DDoS-атаки

- Трояны, имитирующие антивирусы

- Похитители игровых аккаунтов

- Трояны, атакующие приложения для обмена мгновенными сообщениями

- Трояны-вымогатели

- SMS-трояны

- Трояны-шпионы

- Трояны-сборщики адресов электронной почты

- Трояны – угроза для всех устройств

- Киберпреступники используют трояны для нанесения максимального ущерба

- Проникновение на устройство

- Будьте осторожны при работе в интернете

- Что такое трояны и как это удалить

- Пути которые они используют для проникновения в систему

- Действия которые могут быть вызваны трояном

- Примеры троянов

- Удаления трояна и других кибер угроз

Что такое троян?

Что такое троян? Вирус типа «троян» – он же «троянский конь» – особый тип программного обеспечения, созданный для несанкционированного удалённого проникновения на компьютер пользователя. В отличие от обычного вируса, они не имеют функции размножения и дальнейшего распространения по сети. Однако троян открывает дверь для проникновения других вирусов, которые приготовлены хакером, троян создавшего или запустившего. По своему действию он напоминает принцип троянского коня, подаренного греками несдавшимся защитникам древнего города Трои. Чем закончилась история для полиса, все знают. Та же судьба уготовлена и пользователю, который запускает на компьютере скачанное приложение. Нередко троян используется хакером для «зомбирования» компьютера и превращения его в одного из бесчисленных участников бот-нет с целью проведения DDOS атак на целевой сервер более «жирной» жертвы: веб-ресурса, работа которого кому-то очень сильно мешает. О том, что такое DDOS атака, вы можете прочитать в статьях Кто делает недоступными сайты? DDoS атаки и DDOS атака. Объяснение и пример.

Иногда заражённый трояном компьютер незаметно от пользователя передаёт из хранилищ системы сохранённые пароли, кейлоггеры с помощью открытых трояном портов передают информацию о набранных на клавиатуре сочетаниях клавиш, что отображает на экране злоумышленника всю информацию, которую печатала жертва.

Хакеры нередко прибегают и к обычной уловке, когда спустя определённое время после «закладки» трояна они сканируют сеть на наличие компьютеров, где установка трояна удалась. Об этом хакеру будет свидетельствовать определённый открытый порт операционной системы.

Действие трояна сопровождается такими последствиями:

Что троян обычно ищет на вашем компьютере?

Самые частые проявления трояна на вашем компьютере?

Порты, используемые троянами (уже известные).

Действие и характер работы трояна часто не попадает под обнаружение простыми антивирусами, потому рекомендуется использовать специальное программное обеспечение для поиска и удаления зловреда.

Что такое троян. Как не попасться на удочку?

Средства противодействия троянам традиционны. Антитроянов немало и по ссылке вы найдёте лучшие из тех, с чем я встречался. Насколько хорошо они с этим справляются, вопрос открытый. Одно из самых популярных лечений предлагается знаменитой утилитой AVZ Зайцева Олега. Исполняемый файл в архиве можно скачать у разработчика на сайте.

Небольшая инструкция по работе с утилитой по удалению трояна:

В меню Файл выберите Обновление баз

Самые известные трояны для Windows.

NetBus – утилита для удалённого контроллинга Windows. Создана в 1998 г. шведским программистом. Язык программирования – Delphi. Карл-Фредрик Найктер, создатель трояна, заявлял, что этот троян изначально задумывался как программа-шутка. Однако применение трояна ознаменовалось резонансным скандалом, связанным с создание целой базы «весёлых» картинок с участием несовершеннолетних, в результате чего некоторые высокопоставленные учёные мужи университета Лунда закончили свою карьеру.

Back Orifice — утилита для удалённого контроллинга Windows. Названием послужила игра слов от более серьёзного ПО Microsoft BackOffice Server от одноимённой корпорации. Работает по принципу клиент-сервер. Небольшая программка-сервер устанавливается на компьютер, затем сервер начинает общение с клиентской частью трояна через сетевые протоколы, работая с графическим интерфейсом или другой системой компьютера. Любимый порт, по которому сервер общается с клиентом в компьютере – 31337.

Zeus – троян – червь, предназначенный для операционных систем семейства Windows. Основное назначение – кража банковской информации у держателей карт с помощью перехвата набранных пользователем-жертвой данных в открытом сеансе браузера. На компьютеры жертв попадал через фишинговые сайты или несанкционированной загрузки и последующей установки ПО из сети. Антивирусом не определялся.

Антивирус меня защитит?

Не волнуйтесь, нет. Единственным гарантийно работающим средством не попасться в сети хакера, это думать головой. Некоторые типы троянов умело маскируются под обычные файлы, приклеиваясь к программам и используя уязвимости, которые до исх пор не прикрыты создателями ПО. Например, на смежном ресурсе я показываю как в течение нескольких минут создать троян, не определяемый встроенной защитой и многими антивирусами на основе VBScript Windows. Присутствие такого трояна ничем его не выдаёт, а действие для системы может быть фатальным — хакер сможет удалять и создавать на удалённом компьютере всё, что пожелает.

Как работает троян?

Как работает троян?

Принцип работы трояна можно заключить в нескольких общих целях, ради которых он создаётся:

Рассмотрим традиционный путь, который проходит троян с момента написания.

ПО АНАЛОГИИ

Всем известны кадры из медицинских источников, когда врачи с помощью инъекции искусственно проникают сквозь оболочку живой клетки, внедряя чужеродные клетки. В операционной системе процесс внедрения трояна аналогичен.

Состав дроппера включает в себя несколько файлов, которые могут состоять из ключей реестра или установщика:

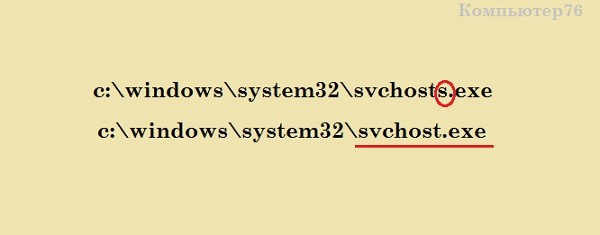

Целевая папка установки и наименование самого процесса-трояна. Обычно подделываются наиболее встречающиеся, среди которых – настоящих – легко затеряться; часто от этого страдает процесс svchost. Он либо подвергается заражению:

Обратите внимание, как под него троян замаскируется:

похожи, как близнецы, но только на первый взгляд…

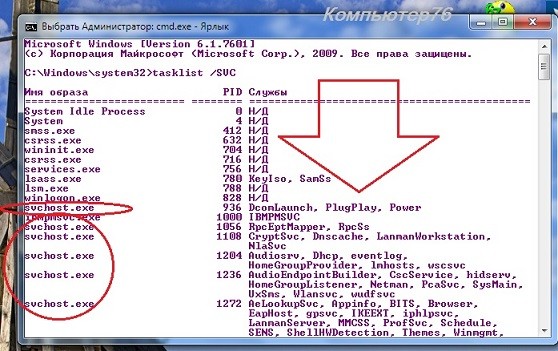

среди настоящих процессов легко затеряться…

Ветка автозапуска Windows в реестре модернизируется:

всё бы хорошо, но настоящий браузер имеет названием iexplore.exe

В дроппере прописывается и вредоносный код, где часто содержится и адрес сервера, куда троян будет «скидывать инфу». Но особо обольщаться также не стоит — IP клиента, на который пойдут пароли от ваших соцсетей или почтовых адресов может оказаться лишь частью ботнета, после чего реальная дроп-зона (точка сбора или район высадки) хакера может бесследно потеряться.

Упаковщик для трояна

Финальный штрих троянского коня, к которому, впрочем, нельзя относиться спустя рукава, называется упаковщиком. Да, троян в систему жертвы нужно как-то доставить. И всегда предполагается, что пользователь не простачок, который скачивает из сети всё подряд, без оглядки нажимая на все видимые ссылки. Хакер понимает, что его, жертву, нужно чем-то заманить, а приманке придать соответствующий вид. Это уже вопросы социальной инженерии. Один из простейших примеров такой «заманюхи» описан в статье Как спрятать файл внутри изображения? и Как спрятать файл в рисунок? Ну кто откажется посмотреть фотографию обнажённой красотки, с которой он недавно познакомился в сети… Вы откажетесь от поздравления с Днём рождения от Вроде-что-то-про-неё-слышал Фирмы с многообещающим призом по ссылке внизу страницы? Это тоже не последний этап в деле пропаганды зловредных файла или ссылки: «вредоносное» фото в личку или по почте — это работа с конкретной жертвой; а вот файл взломаю_любой_пароль_соцсети.exe — это уже массовая наживка для глупых любителей «отомстить-подглядеть«. Фишинговые сайты, где можно потерять пароли к картам или учётным записям, это удел серьёзных хакеров — или считающих так, но смысл абсолютно такой же.

Как работает троян? Что происходит на компьютере жертвы?

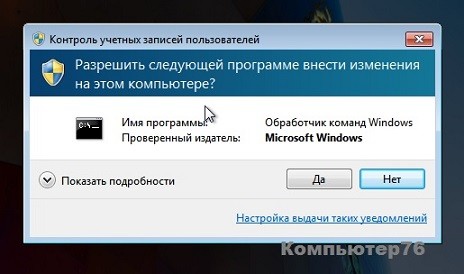

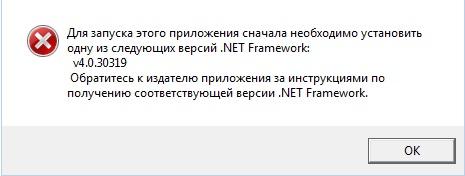

Внешне всё аккуратно. В процессе установки «классной» программки или распаковки файлов с фотографиями красивой девушки фоном продолжается установка и трояна. По путям, вам известным по первым абзацам. К слову сказать, это первый этап компрометирования вашего компьютера, так что объём установленных изменений обычно не вызовет подозрений: что весят маленькие файлы редактора реестра или легковесные exe-шники? А между тем, жертва послушно соглашается с установщиком «всемогущего взломщика почты» в предвкушении процесса, отвергая предупреждения UAC Windows и пропуская троян во все уголки системы

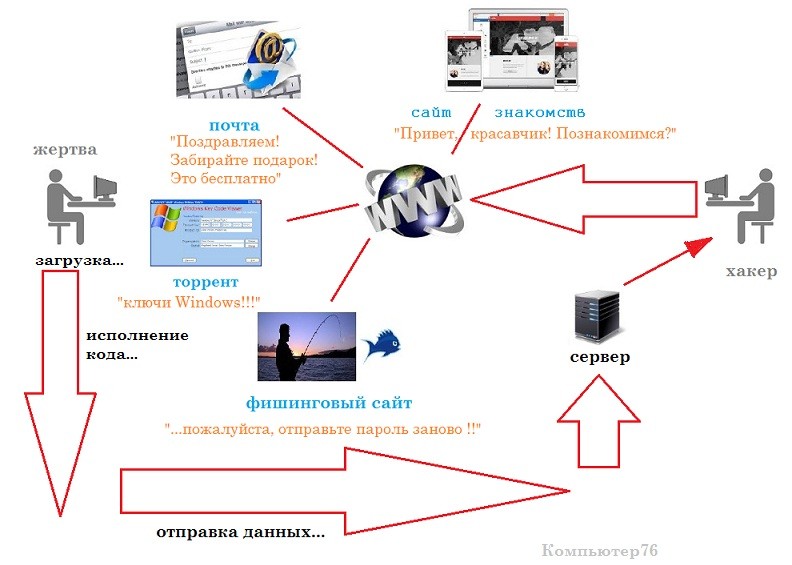

А троян сидит и ждёт своего часа. Вот так выглядит типичная схема того, как работает троян и как он попадает в компьютер жертвы :

Как работает троян? В каком виде хакер подсунет его вам?

Если вы прочитали предыдущие абзацы, то вопрос потерял смысл. В любом. Но обратимся к статистике. Вот самые распространённые трояны от хакеров (расположил в порядке убывания):

Пока всё. В следующий раз рассмотрим работу и создание конкретных троянов и бэкдоров.

Что такое троянские программы и какой ущерб они могут нанести?

И ночью отворилось чрево лошади, но было уже поздно. Поле длительной осады грекам, наконец, удалось захватить город Трою и положить конец Троянской войне. Тысячи лет спустя миф о троянском коне все еще жив, хотя и в нелестной интерпретации. Изощренная хитрость и чудо инженерной мысли греков дали название группе вредоносных цифровых инструментов, единственная цель которых – незаметно нанести ущерб компьютерам жертв. Они делают это путем считывания паролей, записи нажатия клавиш или загрузки других вредоносных программ, которые могут даже захватить компьютер целиком. Они могут совершать следующе действия:

В отличие от компьютерных вирусов и червей, троянские программы не способны к самовоспроизведению.

Типы троянских программ

Бэкдоры

Это один из самых простых, но потенциально наиболее опасных типов троянских программ. Такие программы могут загружать в систему всевозможные вредоносные программы, исполняя роль шлюза, а также повышать уязвимость компьютера для атак. Бэкдоры часто используется для создания ботнетов, когда без ведома пользователя компьютеры становятся частью зомби-сети, используемой для атак. Кроме того, бэкдоры позволяют выполнять на устройстве вредоносный код и команды, а также отслеживать веб-трафик.

Эксплойты

Эксплойты – это программы, содержащие данные или код, позволяющие использовать уязвимость в приложении на компьютере.

Руткиты

Руткиты предназначены для сокрытия определенных объектов или действий в системе. Их основная цель – предотвратить обнаружение вредоносных программ и, как результат, увеличить их время работы на зараженном компьютере.

Дропперы / Загрузчики

Одной из самых известных троянских программ-дропперов является вредоносная программа Emotet, которая, в отличие от бэкдора, сама по себе не может выполнять никакого кода на компьютере. Однако она загружает другие вредоносные программы, например банковский троян Trickbot и программу-вымогатель Ryuk. Дропперы похожи на трояны-загрузчики, но загрузчикам нужен сетевой ресурс для загрузки вредоносных программ из сети, а дропперы содержат другие вредоносные компоненты в своем программном пакете. Оба типа троянских программ могут удаленно обновляться их разработчиками так, чтобы их невозможно было обнаружить при антивирусной проверке даже с помощью новых описаний вирусов. Таким же образом к ним могут добавляться новые функции.

Банковские трояны

Банковские трояны встречаются наиболее часто. Распространение онлайн-банкинга и невнимательность некоторых пользователей делают банковские троянские программы перспективным способом для присвоения злоумышленниками чужих денег. Цель таких программ – получить учетные данные для доступа к банковским счетам. Для этого используется фишинг: предполагаемые жертвы перенаправляются на контролируемую злоумышленниками страницу для ввода учетных данных. Следовательно, для онлайн-банкинга необходимо использовать безопасные методы для входа в систему: приложение банка, а не ввод учетных данных в веб-интерфейсе.

Трояны, выполняющие DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» (DDoS) продолжают будоражить интернет. В этих атаках к серверу или сети обращается огромное количество запросов, как правило, это делается с использованием ботнетов. Например, в середине июня 2020 года компания Amazon отразила рекордную по интенсивности атаку на свои серверы. В течение более трех дней на веб-сервисы Amazon обрушилось огромное количество запросов, скорость составляла 2,3 терабайта в секунду. Для достижения такой вычислительной мощности необходим огромный ботнет. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд, эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных ботнет и DDoS-атак является недоступность веб-сайтов или даже целые сетей.

Трояны, имитирующие антивирусы

Трояны, имитирующие антивирусы, особенно коварны. Вместо защиты устройства они являются источником серьезных проблем. Эти троянские программы имитируют обнаружение вирусов, тем самым вызывая панику у ничего не подозревающих пользователей и убеждая их приобрести эффективную защиту за определенную плату. Однако вместо полезного инструмента антивирусной проверки у пользователя возникают новые проблемы: его платежные данные оказываются переданы создателям троянской программы для дальнейшего несанкционированного использования. Поэтому никогда не следует переходить по ссылкам в предупреждениях о вирусах, особенно внезапно отображаемых в браузере при посещении веб-сайтов. Можно доверять только своему инструменту антивирусной проверки.

Похитители игровых аккаунтов

Этот тип программ похищает учетные записи онлайн-игроков.

Трояны, атакующие приложения для обмена мгновенными сообщениями

Эти троянские программы похищают учетные данные приложений для обмена мгновенными сообщениями, таких как ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype и прочих. Можно утверждать, что в настоящее время эти мессенджеры практически не используются, однако новые приложения для обмена сообщениями также не защищены от троянов. Facebook Messenger, WhatsApp, Telegram и Signal тоже могут подвергнуться атакам троянских программ. Например, в декабре 2020 года было зафиксировано распространение троянских программ для Windows через канал Telegram. Службы обмена мгновенными сообщениями также должны быть защищены от опасных фишинговых атак.

В январе 2018 года исследователи «Лаборатории Касперского» обнаружили троян Skygofree – чрезвычайно продвинутую вредоносную программу, способную самостоятельно подключаться к сетям Wi-Fi, даже если эта функция отключена на устройстве пользователя. Троянская программа Skygofree также может отслеживать сообщения в популярном мессенджере WhatsApp: читать, а также похищать их.

Трояны-вымогатели

Этот тип троянских программ может изменять данные на компьютере, вызывая сбои в его работе или блокируя доступ к определенным данным. Злоумышленники обещают восстановить работоспособность компьютера или разблокировать данные только после получения требуемого выкупа.

SMS-трояны

Они могут показаться пережитком прошлого, однако все еще активны и представляют серьезную угрозу. SMS-трояны могут работать по-разному. Например, Faketoken – вредоносная программа для Android – массово рассылает SMS-сообщения на дорогие международные номера, при этом маскируясь в системе под стандартное SMS-приложение. Владельцу смартфона приходится оплачивать эту рассылку. Другие SMS-трояны подключаются к дорогим SMS-сервисам премиум-класса.

Трояны-шпионы

Троянские программы-шпионы могут следить за работой пользователя на компьютере: отслеживать вводимые с клавиатуры данные, делать снимки экрана и получать список запущенных приложений.

Трояны-сборщики адресов электронной почты

Эти вредоносные программы совершают несанкционированный сбор адресов электронной почты на компьютере.

Кроме того, существуют другие типы троянских программ:

Трояны – угроза для всех устройств

Троянские программы нацелены не только на компьютеры Windows, но и на компьютеры Mac и мобильные устройства, поэтому не следует, доверившись ложному чувству безопасности, работать в интернете без современной защиты от вредоносных программ, такой как Kaspersky Internet Security. Вредоносные программы часто попадают на компьютеры посредством зараженных вложений, текстовых сообщений с манипулятивным содержимым или поддельных веб-сайтов. Однако существуют также троянские программы, используемые секретными службами. Они могут быть установлены удаленно, незаметно для пользователя и без какой-либо реакции со стороны целевого устройства. Программное обеспечение Pegasus израильского производителя NSO, например, распространяется через сеть мобильной связи. Pegasus включает в мощный арсенал средств перехвата: можно считывать всю информацию на устройстве, записывать звонки, использовать телефон как подслушивающее устройство. В Германии полиция применяет государственную троянскую программу для контроля и отслеживания действий преступников. Однако это вредоносное ПО, официально известное как программное обеспечение для прослушивания телефонных разговоров, не может использоваться для наблюдения без постановления суда.

Киберпреступники используют трояны для нанесения максимального ущерба

В то время как государственные органы используют программы наблюдения для расследования уголовных преступлений, киберпреступники имеют прямо противоположные цели – чаще всего это личное обогащение за счет своих жертв. При этом злоумышленники используют различные средства, а иногда даже целые цепочки вредоносных программ. Как они это делают? Одним из примеров может быть незаметная установка на компьютер бэкдора посредством зараженного вложения электронной почты. Бэкдор обеспечивает тихую загрузку других вредоносных программ на компьютер. Другие примеры: кейлоггер, записывающий нажатия клавиш при вводе паролей или конфиденциальных данных, банковские троянские программы для кражи финансовых данных, программы-вымогатели, шифрующие весь компьютер и предоставляющие доступ к зашифрованным данным только после получения выкупа в биткойнах. Нашумевшая вредоносная программа Emotet, атаки которой периодически повторяются, описывается как «самая опасная вредоносная программа». Называемая также «Король троянцев», эта программа использовала сеть зараженных компьютеров для рассылки спам-сообщений и зараженных документов Word и Excel. Британским институтом стандартов (BSI) была создана отдельная страница с информацией об Emotet. Выводы

Проникновение на устройство

Троянскими программами можно заразиться не только при открытии вложений электронной почты, они также могут быть встроены в якобы бесплатные программы. Поэтому важно не использовать сомнительные источники загрузки программного обеспечения, такие как пакеты кодеков или взломанные программы, даже если на этом можно сэкономить несколько евро. Ущерб, причиняемый троянскими программами, часто превышает стоимость приобретения программного обеспечения через легальные каналы.

Троянские программы не следует путать с вирусами. Компьютерные вирусы самостоятельно распространяются в системе, в то время как троянские программы только «открывают двери», хоть и с потенциально разрушительными последствиями.

Ниже приведен список рекомендаций, как защитить себя и свои устройства от троянских программ:

Будьте осторожны при работе в интернете

В этой статье описаны самые известные типы троянских программ. Их всех объединяет то, что они могут попасть на устройство только с помощью пользователя. Однако этих угроз можно избежать, если соблюдать осторожность при работе в интернете, не открывать подозрительные вложения в сообщения электронной почты и устанавливать программы только из надежных источников. Более надежную защиту от троянских программ обеспечит также своевременно обновляемая операционная система и постоянно работающий антивирус.

Что такое трояны и как это удалить

— Обновлено 2016-03-23 | Тип: Трояны

Количество вирусов в нашей БД:

978

Троян (или троянский конь) это вредоносная компьютерная программа, которая используется для заражения системы целевого компьютера, и приводит к вредоносной активности на нем. Как правило, такие программы используются для кражи личной информации, распространение других вирусов или просто нарушения производительности компьютера. Кроме того, хакеры могут использовать их для получения несанкционированного удаленного доступа к зараженным компьютерам, заражения файлов, и повреждения системы. Как только троянский конь попадает в компьютер, он начинает скрываться от жертвы. Трояны очень похожи на обычные вирусы, поэтому, их довольно трудно обнаружить. Вот почему вы должны полагаться на авторитетные антивирусные программы. Первоначально, трояны не предназначены для распространения самих себя. Тем не менее, последние версии имеют дополнительные компоненты, которые могут позволить их распространение. Активность каждого из троянов зависит от намерений его автора.

Пути которые они используют для проникновения в систему

Одна часть троянских программ способна распространяться самостоятельно и заражать систему без ведома пользователя. Другая — должна быть установлена вручную на компьютер, как любое программное обеспечение. На самом деле, существует четыре основных способа, используемых такими паразитами для входа в систему.

Многие трояны распространяются с помощью сообщений электронной почты, файлообменников сети и онлайн чатов (таких как ICQ, AIM или IRC). Они могут прибыть, как полезные приложения, мгновенные сообщения, ссылки в электронных письмах или дополнительное приложения. Эти трояны имеют подозрительные имена, для того чтобы пользователи открыли их. После того как пользователь откроет такое сообщение, троян молча устанавливает себя в системе.

Некоторые трояны могут попасть в систему, используя уязвимость веб-браузера. Их авторы запускают небезопасные веб-сайты заполнены вредоносным кодом или небезопасными рекламными сообщениями. Всякий раз, когда пользователь посещает такой сайт или нажимает на рекламное окно, вредоносные скрипты мгновенно устанавливают паразитов. Пользователь может ничего не заметить, так как угроза не выводит никаких мастеров настройки, диалогов или предупреждений.

Иногда трояны устанавливаются другими паразитами, такими как, черви, бэкдоры и другие. Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.

Некоторые трояны уже интегрированы в конкретные приложения. Даже законные программы могут иметь недокументированные функции, такие как функции удаленного доступа. Вирус который атакует, должен связаться с программным обеспечением, установленным для того, чтобы мгновенно получить полный доступ к системе или взять на себя контроль над определенной программой.

Действия которые могут быть вызваны трояном

Большинство троянов способны вызвать такие действия:

Заражение, перезапись файлов, взлом системы, путем удаления критически важных файлов или форматирования компонентов системы и установленных приложений. Они также могут уничтожить жесткий диск.

Кража финансовых данных, таких как, номера кредитных карт, логинов, паролей, ценных личных документов и другой информации.

Отслеживание пользователя и каждой нажатой клавиши, или захват клавиатуры. Троянский конь может также делать скриншоты и начинать другую деятельность для кражи информации.

Отправка всех собранных данных на предварительно заданный FTP сервер или передачи его через интернет-подключение для удаления хоста.

Установка бэкдора или активация собственных компонентов для контроля над зараженным компьютером.

Запуск других опасных паразитов.

Выполнение Denial of Service (DoS) или других сетевых атак против определенных удаленных хостов, или отправка чрезмерного количества сообщений по электронной почте для того, чтобы затопить предопределенный компьютер.

Установка скрытого FTP сервера который может быть использован злоумышленниками для различных незаконных целей.

Удаление антивирусов и другого антишпионского ПО, связанных с безопасностью. Троянский конь может также отключить важные системные службы и выключить стандартные инструменты системы.

Блокировка пользовательского доступа к ресурсам и сайтам связанных с безопасностью.

Отображение нежелательных объявлений и всплывающих окон.

Деградация интернет-подключения и скорости компьютера. Он может также уменьшить безопасность системы и привести к ее нестабильности.

Примеры троянов

Есть тысячи различных троянских программ. Следующие примеры иллюстрируют, как могут быть вредны эти угрозы.

Trojan.Cryptolocker это троян, который использовался для распространения очень опасных вирусов, которые называются Cryptolocker и Cryptowall. Считается, что этот троян также может быть использован для распространения других вредоносных программ, таких как изгои антишпионских программ, бэкдоров и других подобных угроз. Он распространяется вокруг с помощью поддельного сообщения безопасности, утверждая, что компьютер заражен вирусом. Когда пользователь щелкает на такое сообщение, троян попадает в систему и спокойно устанавливается. Кроме того, он блокирует систему и вызывает поддельное предупреждение на рабочем столе жертвы. Вы также можете загрузить эту угрозу для вашего компьютера в качестве полезного вложения электронной почты или всплывающего объявления, которое предлагает обновление ваших Java или Flash Player.

Trojan.ZeroAccess это еще один серьезно опасный троянский конь, который также известен как max++. Обратите внимание что, существует множество версий этого трояна, и все они нацелены — украсть личную информацию людей. Стремясь к этой целе, они записывают каждое нажатие клавиши жертвы, и также могут делать непрерывные скриншоты. Этот троян обычно крадется в систему из различных интернет ресурсов, таких как небезопасные веб-страници и сети, и начинает свою работу, не тратя свое время.

12Trojan.Win32.Krepper.ab это очень опасный и чрезвычайно разрушительный паразит, который может вызвать серьезные проблемы, связанные со стабильностью вашего компьютера. Как правило, он попадает в систему через ненадежные интернет ресурсы, сетей общего доступа или онлайн чатов. Он молча работает в скрытом режиме в ожидании указанной даты запуска. На указанную дату, Krepper вирус может попытаться повлиять на системный реестр Windows, удаляв несколько критических системных папок и инициируя другие деструктивные действия. Паразит обнаруживает, и полностью прекращает работу антивирусного ПО, установленного на компьютере. Кроме того, троян способен подключаться к различным вредоносным серверам и загружать от туда других вредных паразитов.

Удаления трояна и других кибер угроз

Имейте в виду, что иногда даже передовые антивирусные программы не могут помочь в устранении специального трояна. Каждая из этих угроз постоянно обновляются, и иногда эти обновления додаются, прежде чем разработчики антивирусного программного обеспечения узнают об этом. Если один из этих рекомендуемых инструментов не смог исправить ваш компьютер, вы всегда можете связаться с нашей командой и обратиться за советом.